Эксперты ThreatLocker Threat Intelligence выявили активную кампанию, в ходе которой злоумышленники используют поддельные сайты, имитирующие сервис бронирования Booking.com, для обмана пользователей. Атака, получившая название ClickFix, заставляет жертв вручную выполнять вредоносные команды, что в конечном итоге приводит к установке сложного вредоносного обеспечения (malware). Особенностью данной схемы является злоупотребление доверенным брендом Cloudflare для маскировки фишинговой страницы.

Описание

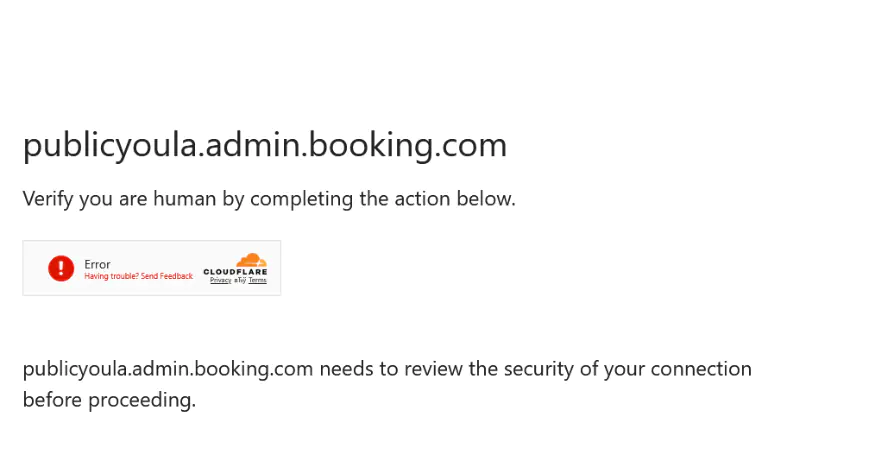

Кампания нацелена на пользователей, ищущих варианты для путешествий или бронирования отелей. Жертвы перенаправляются на вредоносный поддомен, визуально копирующий страницу проверки безопасности Cloudflare Turnstile. Вместо стандартной капчи пользователю предлагается нажать на знакомый чекбокс. При этом без ведома пользователя в буфер обмена копируется опасный скрипт.

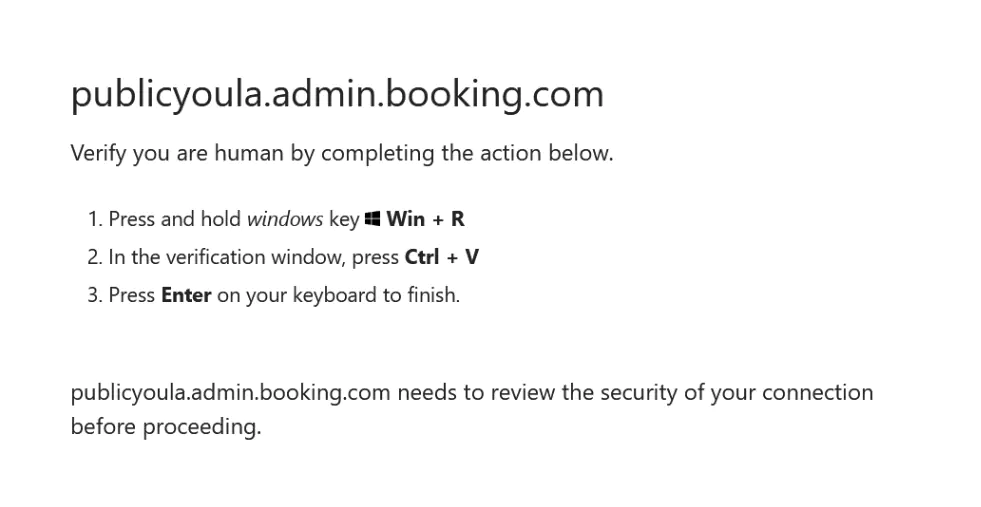

Далее на странице появляются инструкции, которые выглядят легитимно. Пользователю предлагается открыть диалоговое окно «Выполнить» в Windows, вставить туда скопированную команду и запустить её. После выполнения этих действий в фоновом режиме запускается PowerShell, который загружает и исполняет первый этап вредоносной нагрузки (payload) - JavaScript-файл с именем "lwiiiqzxxgaghaas.js". Для отвлечения внимания в консоли отображается поддельный прогресс «проверки Cloudflare».

Основная задача этого начального скрипта - подготовка среды и загрузка финальной полезной нагрузки. Он обращается к публичному репозиторию на GitHub, откуда получает конфигурационный файл. Этот файл содержит ссылки на дополнительные компоненты, включая легитимный пакет Node.js и архив "client.zip" с основным вредоносным модулем. После загрузки и распаковки Node.js в каталог AppData, финальный скрипт "Jghiiznajjdvlad.js" запускается с помощью WScript.

Важным этапом атаки является обеспечение постоянного присутствия (persistence) в системе. Для этого в реестр Windows в раздел автозагрузки записывается команда, гарантирующая запуск вредоносного скрипта при каждом входе пользователя в систему.

Финальный модуль обладает широким набором вредоносных функций. Он собирает системную информацию о жертве: IP-адрес, имя компьютера, тип операционной системы и пути к ключевым каталогам. Затем скрипт устанавливает локальный прокси-сервер Tor для анонимного подключения к командному серверу в сети .onion, который, по данным исследователей, на момент обнаружения уже не функционировал.

После подключения скрипт отправляет собранные данные злоумышленникам. Основные возможности модуля включают в себя загрузку и выполнение произвольных файлов с использованием различных методов, таких как InstallUtil, RegSvr32 и RunDLL32, а также выполнение произвольных команд через командную оболочку CMD. Это предоставляет злоумышленникам практически полный контроль над скомпрометированной системой.

Исследователи обратили внимание, что используемые в атаке URL-адреса ведут на публичный аккаунт GitHub, где размещено несколько репозиториев с вредоносным содержимым. В них хранятся такие инструменты, как IDAT Loader, PureRat, StealC, Cobalt Strike и Remcos RAT. Многие образцы защищены коммерческими обфускаторами, такими как .NET Reactor и VMProtect, что существенно затрудняет анализ для специалистов по безопасности.

Данная кампания является ярким примером того, как социальная инженерия остается эффективным инструментом в арсенале киберпреступников. Используя знакомые пользователям интерфейсы и доверенные бренды, злоумышленники обходят технические средства защиты, перекладывая инициативу по запуску вредоносного кода на саму жертву. Это подчеркивает критическую важность постоянного обучения пользователей и формирования культуры кибербезопасности. Знание базовых принципов работы операционной системы и критическое отношение к неожиданным инструкциям в интернете являются ключевыми элементами защиты не только для отдельных пользователей, но и для организаций, стремящихся внедрить модель Zero Trust.

Индикаторы компрометации

IPv4

- 185.163.204.176

- 185.201.252.130

Onion Domain Port Combinations

- 6y4qqtavylj5m7ntc6muikicrhxfsyu7eyhd3yqyvnd6nkuynd4hhcyd.onion:3001

URLs

- http://avito.admin.booking.id0718.com

- http://cdek.admin.booking.id0718.com

- http://cdek.nalozhka.admin.booking.id0718.com

- http://cdek.sberbank.admin.booking.id0718.com

- http://nalozhka.nalozhka..admin.booking.id0718.com

- http://nalozhka.sber.admin.booking.id0718.com

- http://ozon.admin.booking.id0718.com

- http://pay.nalozhka.admin.booking.id0718.com

- http://pochtabank.pochtabank.admin.booking.id0718.com

- http://publicyoula.admin.booking.id0718.com

- http://sberbank.pochtabank.admin.booking.id0718.com

- http://sberbank.sberbank.admin.booking.id0718.com

- http://sbermegamarket.avito..admin.booking.id0718.com

- http://youla.admin.booking.id0718.com

- http://youla.avito.admin.booking.id0718.com

- http://youla.nalozhka.admin.booking.id0718.com

- http://youla.pochtabank.admin.booking.id0718.com

- https://pixeldrain.com/api/file/cUzffqau

- https://pixeldrain.com/api/file/dyEewy42

SHA256

- 01dc05218cb437f664bf4659a4e17bb0fa619d1108cba75b0586f30616c6dad7

- 0364ccd4d33d20a30c7a3c372ee8bdaad1dcda220322bceac7fe1338be844b43

- 08a5d0d8ec398acc707bb26cb3d8ee2187f8c33a3cbdee641262cfc3aed1e91d

- 119d7d0830e42ce0ccd55f4c0c68159a5cca2925887c3aff8aca1fa6513551b2

- 14bd9f218bca5efe13a69da6ae3c60756f036ede6526a67e8baddc1117b70def

- 16773927dfe08ced23ac7b9f64741f2688ab45f81ad124679f73f8900ddd7cc2

- 16fbf64dd808678661774fdf88a95366898ae36a3bff70117f57a9f1745738eb

- 19cb261169990706041fe819f7d60be000d5c3e0f4d92be114827309cc8aafd6

- 221e280026b6a95cb4e412c6b49d40369ad919f7c63d5431318d6252340b0352

- 225a40104f94dc247ea62de47f600eac74c7c6b1f5964aeebeac2670e2eea878

- 2805ca562b170c64c45a57756fde4d2988e7470a96c9c62b573cba0ee9c245d8

- 2cc30e8dc3265b550825fb538e5a3c09d41f09db1ffa8d4a3c42024eef0a7233

- 2cdcb205931930acb0c2f5495b5d8f0909ecb6c274d5333bb35ce138dad8102c

- 307bb0547ae8b747cf0376e29d4f7a528f76a31c2df16bf9165ba83bdf97315c

- 31a697d77dfb56f99f0cdd2ab1772c26f8bc0ad2b8f5da9da2ccf7fcf2721218

- 31c4d219371336e6ecc39dcc21711eab8bb4829795fc5082ea022eefc1caa675

- 34a66cb4c33453d8f01ae9b57abb470d980c2e402dedc11b5d9599753e073f16

- 34a923a743a6fe56ff6e0bbfb0ec4e51525dca31ebe2865aadc25291949cc37c

- 36ca725ffdc27f2a057b83c9862abda60036920b265ac68d3cc5a67e40a81083

- 3a75d8a8a2fa457f13f228f588cc3304b407cc54dd36aab862a393368a93f19f

- 3e376324369088d3a848d253b8f9e08b90a7a549a143e758433b1265d0f34a29

- 40a3dcfe5184cfaa4e1fd2633e2f2278e8049e839ca662ade7ba8ebd659a37b7

- 428e087bcfccd102189a2e350a35b328c1a4ac3be2f6edc043e5d8082f529693

- 445a097d665db3c5ac55cff1cab4e5c459e6fbe65a469cf96c07af83037b7ad7

- 4843b91c6093e5a917c30449db00d4c006227561284ea1dac77f1b325795517e

- 4a916d14d4cc997a862da720eca0bd5f2bceb8df81bcbcf3d24009dc24c7cd4c

- 4c194fa76095d46b0e286f7dead970ef15d8b70d5cf579a96385db71c5e4cfb1

- 511bb467991f5f24578beae81d945b2ae26d0aa25e8acbf4cf69a630be1904b1

- 57916bb2fc6c674d608c5d0c829e12790560826e9b612bf4aacdfc82f8acc8d9

- 57b8080f989e0cd81c06c1c231eb5e52cbeed2c8d14ea6b0b842791612051cdd

- 5b281e0a7cead02b2b4e6683509239362b95d069c93bbd3a629faf30b617ddab

- 5e061b9648924bad9f1f0ee38f1e8a01c0468b06e29ef1e792329ec914a58ac2

- 6195e13fed37aa3a4da485d52dc108ad49ac033d602c8402e0d3733264beff51

- 628b3d1725dd4d33e8e2a4052a3f91603088198c8629d6aa386a868977c49879

- 6660c69660c49fab056b872efb250badea61ae1f62cc4e460bc6c974b6d127f1

- 6cd36db0d5f0d7add5d4430ce9094ac1dc2ca16655f21766a550c7b8ae179194

- 70cb4ff5f30014ed63c21c94c0daaf2d9f23d1895b654d60c2daa91ab54f841b

- 796f06c18310d4a37ea1d6c1917e7fdc6b2e739978b75aecd441ab23d4573bfe

- 7d4783295cf3bddcb58cf0f73beeadf99c5c6e4ab3f44259f87bdc98b8997b47

- 7dab1281c8876e56a29974a5f25939c2354bca6004dde31c685da4f91928203f

- 7df4290325a19e0d34d803bc8445ecb21359f935b1433e5c3e47c93287b06d63

- 7e203002c32a99fd7e82d52cb5419f604b5e812d3faf6f07b4166e4ee718bde1

- 84061ee691cd8795e6ed14e98c4d3a3ad87517330249d82a75c8a7ff95873773

- 84931e32aa3a27bfd4bfde88412a23bffdd6cd94eeeafdf91fbc49229da48f67

- 89b90da48fa73a4557b25d5acb673824135c8d513f7ee915782d9d6717b6ab36

- 8c32b28d5c217f2c51fb1233527b31c8ef447eddddbf45f9005406dbc355c182

- 9bac5331260f9b10ec17d94876fa28733fae5a7a17a8af23d0517a6c37512508

- 9bbcade7f7a36dc2dbc76a50e2ef6fe951738f6d99c12fb9c553f469428bace0

- 9cc2d4137a7823a889de6b5aaf12c54e1449406056e5e5ec820c8cdac1696749

- a5ebb9d2e75e5ef497613a935e48888e7eb8b5ae80a9c087f204868aff93e311

- b19e017b3a2215a548f70b8bbcb3793bc99b99cdf8ee550fecc3bb2496a5fa29

- b30160e759115e24425b9bcdf606ef6ebce4657487525ede7f1ac40b90ff7e49

- b3a437e1ed42f62277861a9e5d0b70ab54786766a9b0299b0ef5ee0cd646b9a8

- b5b7c09b3411d0b847bdd9c786d904c83d78fa82f67d54a8680c08ecd2f7c9e2

- b783a18411be49d8d9e938dcef2f03ed9c9cb7e74781a7a0ee9d2b4e46a5c7ad

- b8e096b46ef9df2a46d66d9988211aa6f6a54b406ebb18cafa629f69c7682b6a

- b8eaffa62c7a56f8f4ee579a290b1af6923c5ca632a6e9c9eb4cc5fc1768d3e8

- c208d8d0493c60f14172acb4549dcb394d2b92d30bcae4880e66df3c3a7100e4

- c427fda1986e7b5a7006b4a95a782e5736297a92fdc950509bcb24d3e8965d24

- c8d5572ca8d7624871188f0acabc3ae60d4c5a4f6782d952b9038de3bc28b39a

- c9ab0945fec5b1690c3c267f736c932018e6efc564016b3dd52894dc77d2072f

- cb91a991908c052790f6b2ffcd5ecf13f04641f30f38f54ee996359a4da5eada

- cc1e2fe61480c59f973359d50ba6242e12c1b8157c4889a05ae83cf3ead0e71c

- ce8a9a01cea73e501b37f74e075194b33afc01f6562b15837cd155e62cef3796

- cf3d3912404edd93774fa0a441771daf162b2977cd7138b9214c1824431b35a5

- d217a19f0a8ff60e5289e9cdf61146df6041e6164aac01ce330cf593f18de962

- dfbc97ffa63457b24af333e1b1d05b6fe3a61f214abf3e4e0c5b55a2a9a20bdb

- e3f3c6161ed2ec8f175a18b7713a77bd35e59badc87e5e356aac116c40da5834

- e69d9d0711abef6801540c7f088792e5982a321ef77b06c864f6ac1e51ae2c83

- e6e4d308a93467772e0cc12d13d44a75acb68f2abf2a5d7d171bc3061ea6436c

- e9df5386204c4072078126d46a6ba453a469656e51702263c2aa989976eb417f

- f0e54788771931aa10bf059e9d913ad363d72168fe8120bde2f3a1e7d15b6bf6

- f70fa01eb5a6c348013f7a582b7cb55cbb8334afc8a54c7621d206333b1d18e7