Эксперты по кибербезопасности выявили новую схему фишинговых атак, в которой злоумышленники эксплуатируют функцию Microsoft 365 Direct Send для рассылки поддельных писем, имитирующих внутреннюю переписку в организации. Это значительно повышает доверие к таким сообщениям и увеличивает риск успешных атак, основанных на социальной инженерии.

Описание

Проблема заключается в том, что Direct Send изначально предназначен для устройств, таких как принтеры и устаревшие приложения, позволяя им отправлять письма внутри организации без аутентификации. Однако киберпреступники научились злоупотреблять этой функцией, отправляя письма, которые система Microsoft 365 воспринимает как внутренние, хотя на самом деле они исходят извне.

Особую опасность представляет тот факт, что многие из этих писем проходят мимо встроенных систем защиты и попадают в папку «Спам» или даже во входящие, несмотря на то что Microsoft отмечает их как подозрительные. Фишинговые сообщения в этой кампании часто маскируются под деловую переписку: напоминания о задачах, запросы на подтверждение платежей или уведомления о голосовых сообщениях. Такая тактика делает их крайне убедительными и повышает вероятность взаимодействия пользователей с вредоносным содержимым.

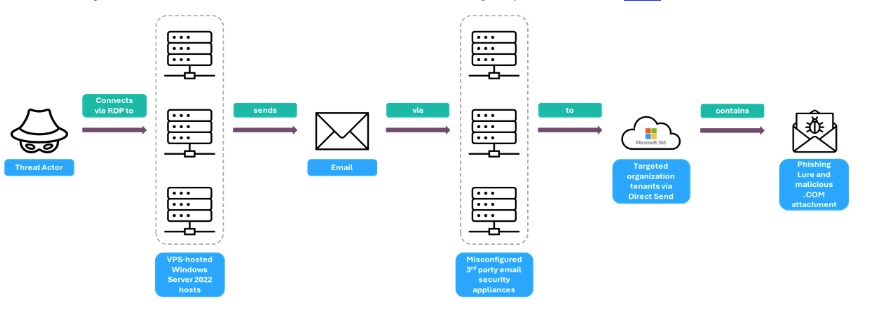

Аналитики Proofpoint, обнаружившие эту кампанию, отмечают, что злоумышленники используют незащищённые сторонние почтовые серверы в качестве SMTP-ретрансляторов, а также виртуальные частные серверы (VPS) для отправки писем. В некоторых случаях атаки начинаются с подключения к серверам под управлением Windows Server 2022 через RDP, после чего инициируются SMTP-сессии с уязвимыми почтовыми системами.

Такая тактика отражает общий тренд в киберпреступности, когда злоумышленники активно эксплуатируют легитимные облачные сервисы для обхода систем безопасности. В данном случае Direct Send становится инструментом, позволяющим доставлять фишинговые письма с высокой степенью доверия, что значительно усложняет их обнаружение.

Эксперты предупреждают, что подобные атаки подрывают не только информационную безопасность, но и доверие внутри организации. Если сотрудники перестают доверять даже внутренней переписке, это негативно влияет на продуктивность и увеличивает риски успешных социальных атак. Владельцам корпоративных почтовых систем рекомендуется пересмотреть настройки аутентификации и ретрансляции сообщений, чтобы минимизировать угрозу подобных инцидентов.

Пока Microsoft не внесёт изменения в работу Direct Send, такие атаки могут продолжаться, а злоумышленники - находить новые способы эксплуатации уязвимостей в облачных сервисах. Компаниям важно оставаться начеку и обучать сотрудников распознаванию даже тех угроз, которые маскируются под доверенные внутренние коммуникации.

Индикаторы компрометации

IPv4

- 163.5.112.86

- 163.5.160.119

- 163.5.160.143

- 163.5.160.28

- 163.5.169.53

Self-Signed SSL Certificate

- CN=WIN-BUNS25TD77J