Специалисты компании Darktrace обнаружили новую кампанию, в ходе которой злоумышленники используют актуальные мировые события для повышения доверия к своим фишинговым атакам. В данном случае в качестве приманки были выбраны сообщения об аресте президента Венесуэлы Николаса Мадуро, распространённые 3 января 2025 года. Целью атаки стала установка на компьютеры жертв скрытого backdoor-модуля (программы для удаленного доступа).

Описание

По данным аналитиков, точный вектор первоначального проникновения неизвестен, однако с высокой вероятностью он заключался в целенаправленной рассылке фишинговых писем, нацеленных на конкретных получателей. В письмах содержался ZIP-архив с названием «US now deciding what’s next for Venezuela.zip». Внутри архива находился исполняемый файл «Maduro to be taken to New York.exe» и библиотека «kugou.dll».

Исполняемый файл оказался легитимным компонентом, связанным с китайской стриминговой платформой KuGou, хотя его цифровая подпись истекла. Его задача - загрузить DLL-библиотеку с тем же именем. В этой атаке злоумышленники подменили оригинальную библиотеку на вредоносную, использовав технику DLL side-loading. Это позволило им выполнить свой код под видом легитимного процесса.

После запуска вредоносная библиотека создаёт в системе каталог «C:\ProgramData\Technology360NB» и копирует в него себя вместе с исполняемым файлом, переименованным в «DataTechnology.exe». Для обеспечения постоянства присутствия (persistence) в системе создаётся запись в реестре Windows (HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Lite360), которая гарантирует автоматический запуск вредоносной программы при каждой загрузке компьютера.

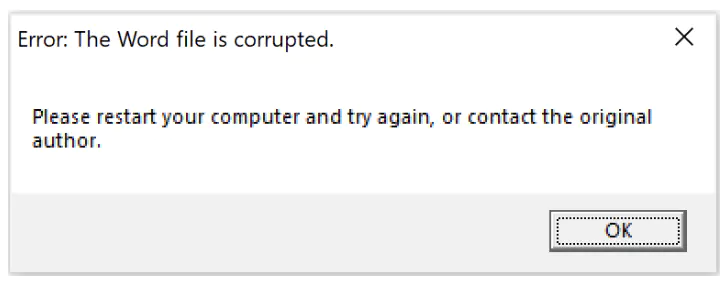

В процессе работы на экране пользователя появляется диалоговое окно с сообщением «Please restart your computer and try again, or contact the original author». Принуждение пользователя к перезагрузке является ключевым шагом. Если пользователь соглашается, система перезапускается, и вредоносная программа начинает работать с параметром «--DATA» уже из автозагрузки реестра. Если же пользователь игнорирует запрос, вредоносный код сам инициирует принудительную перезагрузку.

После перезагрузки система начинает устанавливать периодические зашифрованные TLS-соединения с командным сервером (C2, command-and-control) по адресу 172.81.60[.]97 на 443 порт. Шифрование трафика не позволяет аналитикам увидеть передаваемые команды или данные. Однако регулярное «отбивание» сигналов (beaconing) и ответный трафик с сервера явно указывают на то, что вредоносная программа способна опрашивать удалённый сервер для получения инструкций, конфигурации или заданий.

Эта кампания вписывается в давно устоявшуюся тактику угроз, связанных с продвинутыми постоянными угрозами (APT). Злоумышленники десятилетиями эксплуатируют геополитические конфликты и громкие новости, чтобы придать своим действиям видимость срочности и достоверности.

Китайская APT-группа Mustang Panda (также известная как Temp.Hex, RedDelta или Bronze President) особенно часто использует подобные уловки для распространения backdoor-модулей. В прошлом они применяли темы, связанные с конфликтом в Украине, конвенциями по Тибету, ситуацией в Южно-Китайском море и вокруг Тайваня. Активность, описанная Darktrace, демонстрирует значительное сходство с предыдущими кампаниями Mustang Panda. В частности, совпадают такие элементы, как использование архива с названием, отсылающим к текущим событиям, создание каталога в ProgramData, использование легитимного исполняемого файла для загрузки вредоносной DLL и определённые методы обеспечения постоянства через реестр.

Несмотря на явное пересечение тактик, методов и процедур (TTP) с известными группами, у исследователей пока недостаточно информации для уверенной атрибуции этой конкретной атаки. Следовательно, они не могут однозначно связать её с Mustang Panda или другой известной группировкой. Этот случай служит важным напоминанием для организаций и частных пользователей о необходимости сохранять бдительность при работе с вложениями в электронной почте, особенно если они связаны с резонансными новостными поводами.

Индикаторы компрометации

IPv4

- 172.81.60.97

MD5

- 722bcd4b14aac3395f8a073050b9a578

- 8f81ce8ca6cdbc7d7eb10f4da5f470c6

- aea6f6edbbbb0ab0f22568dcb503d731