В последние дни была зафиксирована новая вредоносная кампания, маскирующаяся под систему обмена документами. Она повторяет схему, ранее наблюдавшуюся при распространении поддельных обновлений для электронной подписи, однако на этот раз сообщения составлены на английском языке и используется другой инструмент. Атака направлена на установку легального программного обеспечения для удалённого управления, которое затем применяется в злонамеренных целях.

Описание

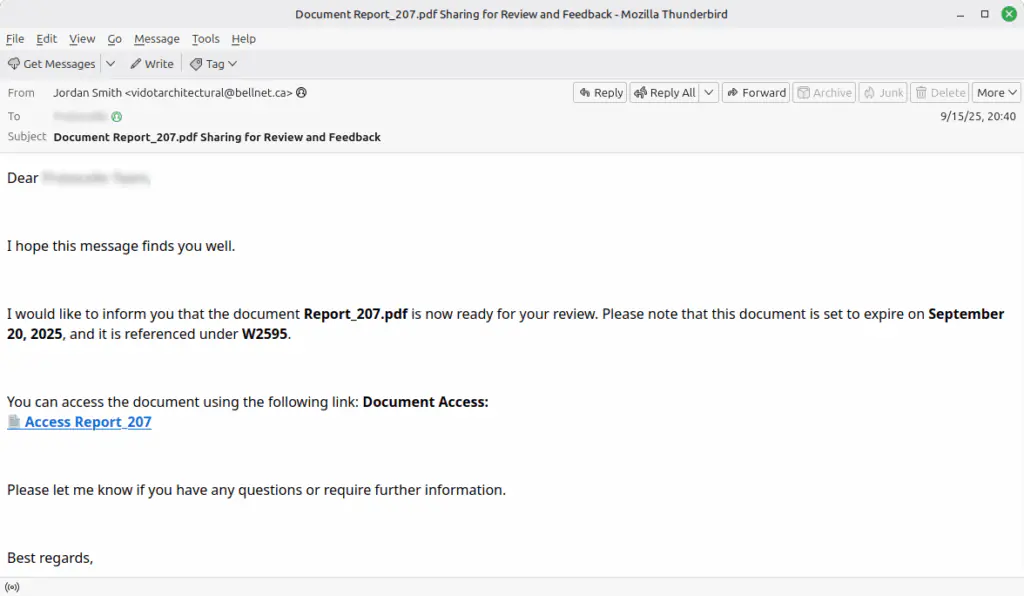

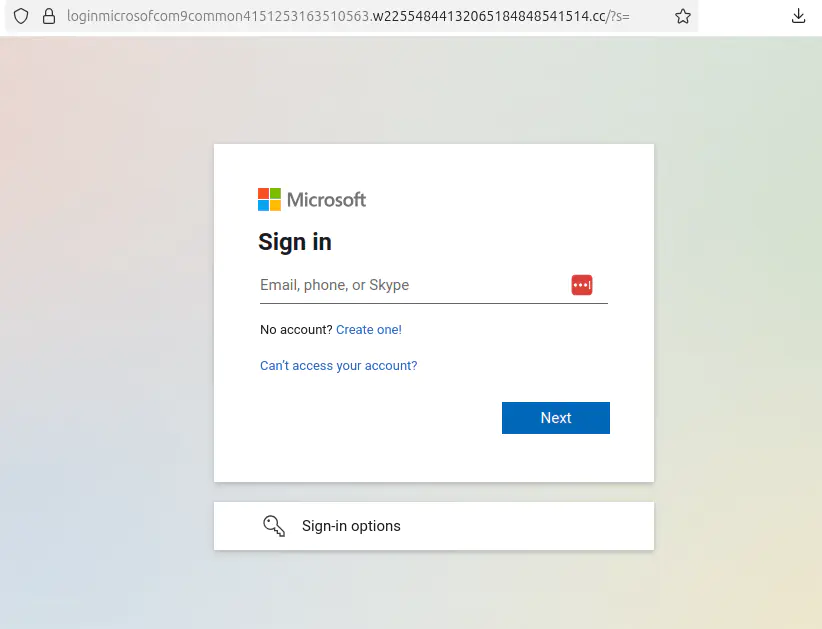

Электронные письма содержат ссылку, ведущую на поддельную страницу Microsoft Outlook, где пользователю предлагается ввести свой адрес электронной почты. После ввода данных проводится проверка на внешнем домене, чтобы убедиться, что адрес соответствует получателю исходного сообщения. В случае успеха жертве предлагается загрузить MSI-файл, который устанавливает на систему инструмент PDQ Connect - легитимное решение для удалённого администрирования, обычно используемое IT-специалистами, но в данном случае эксплуатируемое злоумышленниками.

За этими кампаниями, вероятно, стоят группы Initial Access Broker (IAB, брокеры первичного доступа), специализирующиеся на получении учетных данных для несанкционированного доступа к системам с целью их последующей перепродажи другим вредоносным субъектам. В Италии, по данным CERT-AGID, подобные атаки нацелены в основном на государственные учреждения.

Для регистрации в сервисах удалённого управления, таких как PDQ Connect или Action1, злоумышленники используют бесплатные электронные адреса или уже скомпрометированные личные почтовые ящики. Они активно пользуются пробными периодами, которые длятся одну или две недели - этого времени более чем достаточно для достижения их целей. По истечении испытательного срока преступники оперативно создают новые учётные записи, что позволяет им продолжать деятельность без перерывов.

Эксперты по кибербезопасности напоминают о важности проверки источников запросов на авторизацию и установку программного обеспечения, особенно если они поступают по электронной почте без предварительного уведомления. Рекомендуется использовать многофакторную аутентификацию и регулярно обучать сотрудников правилам цифровой гигиены. Легитимные инструменты удалённого администрирования должны быть строго контролируемыми и использоваться только санкционированным персоналом.

Данная кампания демонстрирует, как киберпреступники адаптируют тактики, используя доверие к известным брендам и услугам, чтобы обойти защитные механизмы. Осведомлённость и осторожность остаются ключевыми элементами противодействия таким угрозам.

Индикаторы компрометации

Domains

- loginmicrosofcom9common4151253163510563.w22554844132065184848541514.cc

- segy2.cc

- w22554844132065184848541514.cc

URLs

- https://loginmicrosofcom9common4151253163510563.w22554844132065184848541514.cc/

- https://segy2.cc/api/validate

- https://tracking.us.nylas.com/

- https://tracking.us.nylas.com/l/b31cf8f814fe46249a2a6554b8728285/0/5aa53b45fde6ba6959c04bb8cbbc88faee7fdd6f5be42dc88b4d095e8cd03fa6?cache_buster=1757959202

- https://w22554844132065184848541514.cc/invoice.php

MD5

- cd114c11081687d422d4491eed77256d

SHA1

- d2ff668073afcbd026603ab526d532b658e9e9a9

SHA256

- 034b202cf33146a9037957e3165b4921384727a70006b6abf385b9506de8ad06