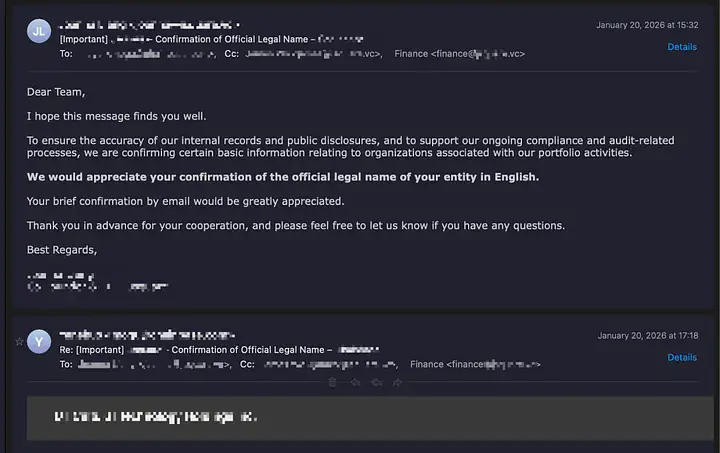

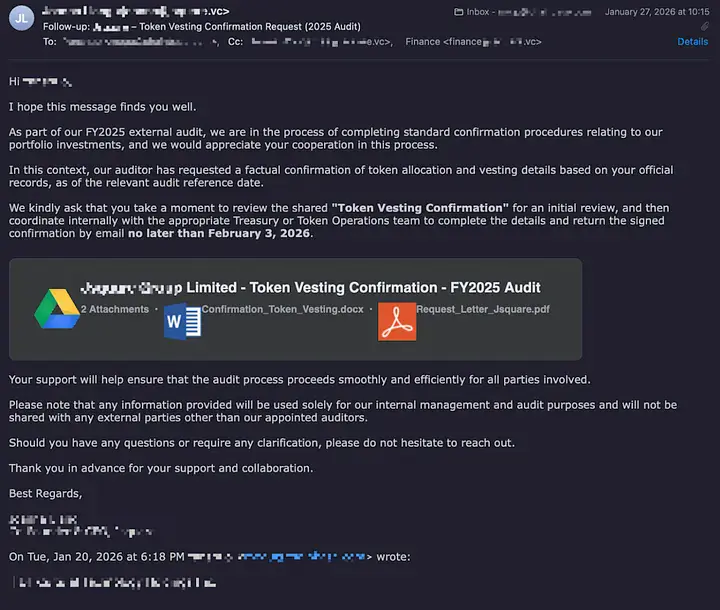

Эксперты компании Chainbase совместно с аналитиками SlowMist исследовали целевую фишинговую кампанию, направленную на пользователей операционной системы macOS. Злоумышленники, маскируясь под сотрудников аудиторских служб, рассылают письма с темами вроде «Подтверждение юридического названия компании» или «Подтверждение вестинга токенов - крайний срок подачи». Вложение, замаскированное под документ Word (.docx), на самом деле является исполняемым скриптом AppleScript (.scpt), что открывает многоэтапную цепочку заражения.

Описание

Атака начинается с социальной инженерии. После того как пользователь открывает вложение, запускается первый скрипт. Он имитирует окно системных настроек macOS, создавая иллюзию обновления программного обеспечения. Параллельно скрипт собирает данные о системе, включая архитектуру процессора и версию ОС, и отправляет их на управляющий сервер злоумышленников. Затем с этого сервера загружается и исполняется основной вредоносный скрипт второго этапа.

Ключевой задачей второго скрипта является кража учетных данных. Он отображает фиктивное окно прогресса, якобы исправляющее «проблемы с обновлением», и одновременно демонстрирует пользователю безупречно подделанное системное окно с запросом пароля. Когда пользователь вводит пароль, скрипт проверяет его корректность с помощью системной утилиты "dscl" и, в случае успеха, немедленно передает логин и пароль в закодированном виде на сервер злоумышленников.

Далее атака направлена на получение максимальных привилегий. Скрипт пытается обойти механизмы защиты конфиденциальности TCC (Transparency, Consent, and Control) в macOS. Для этого он предпринимает попытки переименовать системные директории, связанные с базой данных TCC, и напрямую внедрить в нее SQL-запросы. Цель - молча, без ведома пользователя, предоставить вредоносной программе и связанным с ней процессам (например, Bash или Терминалу) широкий спектр разрешений: доступ к файлам на рабочем столе, в документах и на внешних дисках, а также к камере, записи экрана и событиям клавиатуры.

После получения доступа зловред устанавливает постоянное присутствие в системе. Он загружает с сервера зашифрованный полезный модуль (payload), расшифровывает его, сохраняет на диск и запускает. Этот модуль представляет собой среду для удаленного управления на базе Node.js. Она устанавливает соединение с командным сервером, передает ему детальную информацию о системе (версия ОС, данные о процессоре, дисках, сети и процессах) и получает в ответ команды для выполнения. Код исполняется динамически через функцию "eval", что позволяет злоумышленникам гибко расширять функционал вредоносной программы прямо в процессе атаки.

Анализ инфраструктуры показал, что в атаке используется домен sevrrhst[.]com, зарегистрированный в январе 2026 года. Этот домен использует бесплатный TLS-сертификат и обладает признаками так называемой «быстрой инфраструктуры» (fast-flux), характерной для одноразовых ресурсов киберпреступников. Связанный с ним IP-адрес 88.119.171[.]59 также ассоциирован более чем с десятком других подозрительных доменов, что указывает на повторное использование инфраструктуры злоумышленниками.

Исследователи подчеркивают, что это не просто похититель данных, а сложная многоэтапная цепочка вторжения. Она сочетает в себе злоупотребление доверием пользователя, кражу паролей, попытки эскалации привилегий и развертывание расширяемой платформы для удаленного управления. Использование легальных системных инструментов и динамическая подгрузка кода делают эту угрозу трудноуловимой для традиционных антивирусных решений, работающих по статическим сигнатурам.

Специалисты по безопасности дали ряд рекомендаций пользователям macOS. При подозрении на заражение необходимо немедленно отключить компьютер от сети. Для отзыва несанкционированных разрешений, выданных вредоносной программой через базу TCC, следует сбросить соответствующую базу данных через Терминал. Также требуется проверить и завершить все подозрительные процессы Node.js, которые могут работать из скрытых директорий. Эксперты рекомендуют проявлять повышенную бдительность к письмам от незнакомых отправителей, даже если они используют убедительные деловые предлоги, и всегда проверять реальные расширения вложенных файлов.

Индикаторы компрометации

IPv4

- 88.119.171.59

Domains

- sevrrhst.com

URLs

- https://sevrrhst.com/css/controller.php

- https://sevrrhst.com/inc/register.php

SHA256

- 0f1e457488fe799dee7ace7e1bc2df4c1793245f334a4298035652ebeb249414

- 3e4d35903c51db3da8d4bd77491b5c181b7361aaf152609d03a1e2bb86faee43

- f9e0376114c57d659025ceb46f1ef48aa80b8af5909b2de0cf80e88040fef345