Эксперты Zscaler ThreatLabz обнаружили новую опасную тенденцию: киберпреступники активно используют генеративный искусственный интеллект для создания фишинговых сайтов, имитирующих официальные порталы бразильских государственных учреждений. Аналитики зафиксировали две масштабные кампании, нацеленные на граждан Бразилии через поддельные версии сайтов Департамента транспорта и Министерства образования.

Описание

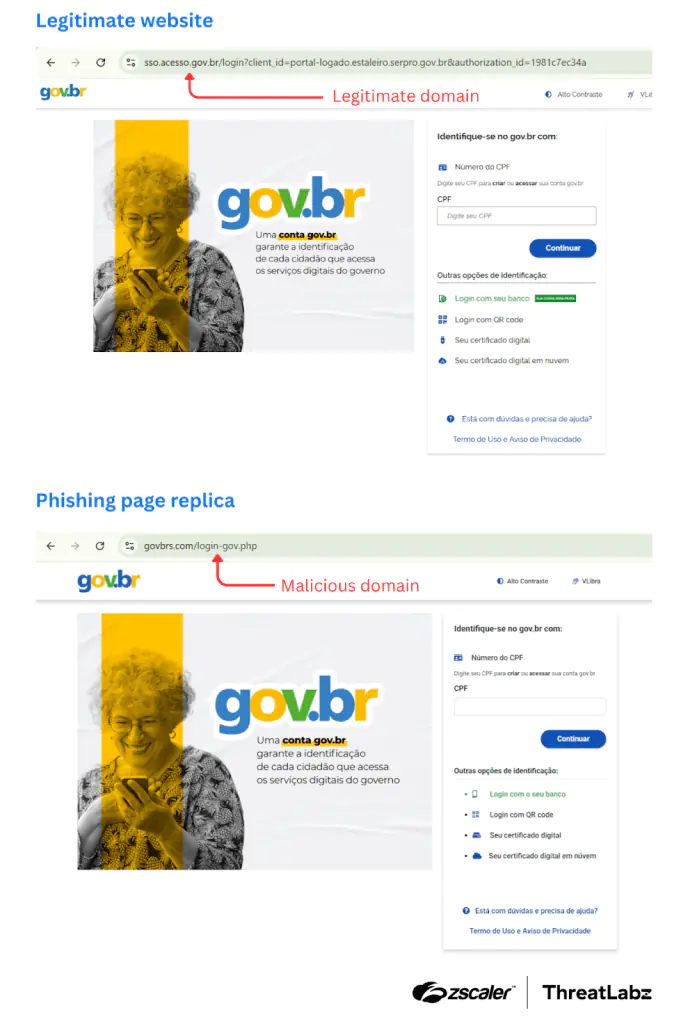

Механизм атак основан на применении инструментов DeepSite AI и BlackBox AI, позволяющих быстро генерировать визуально убедительные копии правительственных ресурсов. Злоумышленники дополнительно применяют SEO-отравление - искусственное продвижение фишинговых страниц в поисковых результатах. Это обеспечивает их появление в топе выдачи по запросам, связанным с получением водительских прав или поиском государственной службы.

Первая кампания использует домены govbrs[.]com и gov-brs[.]com, имитирующие сайт Государственного департамента транспорта Бразилии (DETRAN). Пользователям предлагается "бесплатное оформление водительского удостоверения". После перехода жертва проходит многоэтапный процесс:

- Ввод номера CPF (Cadastro de Pessoas Físicas) - основного идентификационного номера налогоплательщика в Бразилии. Данные проверяются через поддельный API для создания видимости легитимности.

- Заполнение формы с личными данными, включая адрес проживания.

- "Запись" на психометрическое и медицинское обследование.

- Требование оплаты "регистрационного сбора" в размере 87.40 реалов (около $16) через систему мгновенных платежей Pix. Средства поступают напрямую злоумышленникам.

Вторая схема работает через домены govbr[.]agentesdaeducacao[.]org, govbr[.]inscricaoagente[.]com и gov[.]ministerioeduca[.]com, маскирующиеся под портал вакансий Министерства образования. Алгоритм обмана включает:

- Указание жертвой своего местоположения.

- Показ "вакансий" в выбранном регионе.

- Ввод номера CPF для "трудоустройства".

- Требование аналогичного платежа через Pix для "оформления на работу".

Технические маркеры использования ИИ, выявленные ThreatLabz, стали ключевым доказательством новой тактики:

- Стилизация TailwindCSS: Во всех шаблонах обнаружено применение этой CSS-библиотеки, характерной для выводов генеративного ИИ, наряду с FontAwesome для иконок.

- "Говорящие" комментарии в коде: Анализ JavaScript выявил нехарактерные для фишинговых конструкторов или продакшн-кода пояснения, явно сгенерированные ИИ. Например: "// In a real implementation, this would make an API call".

- Детализированная структура CSS: Найдены сегменты кода с подробными комментариями-инструкциями по стилизации элементов, напоминающие шаблоны для разработчика ("/* Custom CSS for gov.br clone */", "/* Gov.br logo styling */").

- Нефункциональные элементы интерфейса: Несмотря на визуальное сходство с оригиналами, многие интерактивные элементы (кнопки, ссылки в шапке/футере) на фишинговых страницах не работают, что свидетельствует о поверхностном копировании без реализации логики.

- Сложная система валидации: Для усиления доверия злоумышленники внедрили многоэтапный сбор данных и проверку введенного CPF через собственные API, которые автоматически подгружали связанную с номером информацию (имя, дату рождения), создавая иллюзию официального взаимодействия.

Финансовый механизм обеих кампаний сходится на системе Pix. Этот популярный в Бразилии сервис мгновенных платежей используется для прямого перевода денег жертв на счета злоумышленников под предлогом обязательных государственных сборов. Относительно небольшая сумма (~$16) снижает бдительность пользователей.

Аналитики Zscaler подчеркивают тревожную эволюцию угрозы. Генеративный ИИ устранил ключевое препятствие для киберпреступников - необходимость вручную создавать убедительные подделки. Теперь они могут массово производить качественные фишинговые сайты, адаптированные под конкретные организации и регионы, дополняя их сложными элементами вроде API-валидации. Хотя текущие кампании нацелены на частных лиц в Бразилии, аналогичная тактика может быть применена против корпоративных ресурсов или государственных порталов других стран.

Специалисты рекомендуют пользователям проявлять крайнюю осторожность при переходе по ссылкам из поисковых систем, особенно на "официальные" услуги, и всегда проверять доменные имена. Организациям для защиты предлагается внедрять принципы Zero Trust и обучать сотрудников распознаванию современных фишинговых техник, использующих ИИ-генерацию контента и дизайна. Угроза подчеркивает двойственную природу технологий генеративного ИИ, ставших мощным инструментом как для созидания, так и для цифрового мошенничества.

Индикаторы компрометации

Domains

- agentedaeducacao.top

- agentesdaeducacao.com.br

- gov.agentedaeducacao.top

- gov.ministerioeduca.com

- govbr.agenteeducacao.org

- govbr.agentesdaeducacao.org

- govbr.inscricaoagente.com

- govbrs.com

- gov-brs.com