Киберпреступники продолжают активно использовать файлы ярлыков Windows (.LNK) для доставки вредоносного программного обеспечения. Эти файлы, предназначенные для быстрого доступа к программам или документам, злоупотребляются для тихого выполнения опасных нагрузок на целевых системах. В текущем случае обнаружена новая кампания, в которой вредоносный LNK-файл распространяется через платформу Discord.

Описание

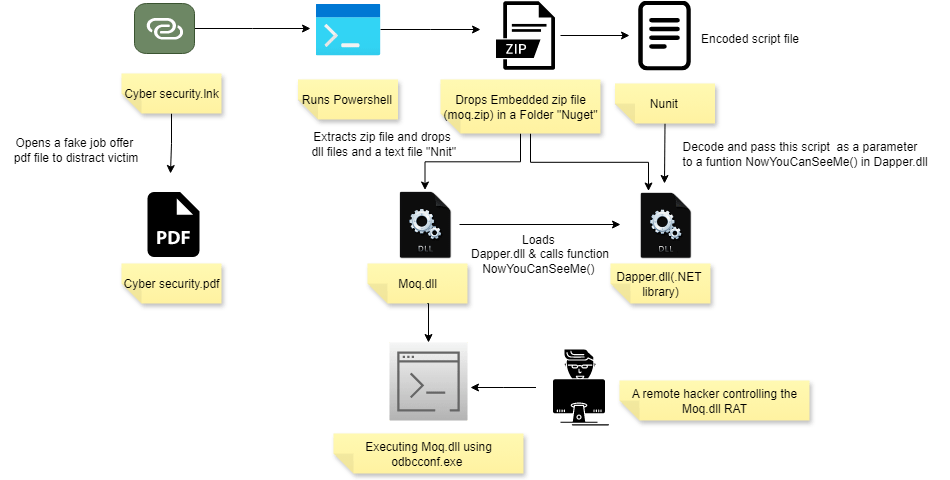

Атака начинается с того, что пользователь загружает и запускает файл с именем "cyber security.lnk". Ярлык открывает поддельное PDF-документ, маскирующееся под предложение о работе в сфере кибербезопасности, чтобы отвлечь внимание жертвы. Одновременно в фоновом режиме выполняется сложная команда PowerShell. Сценарий создает рабочую директорию в системной папке PUBLIC под видом каталога NuGet, что помогает скрыть вредоносную активность. Из самого LNK-файла извлекается и сохраняется ZIP-архив "Moq.zip".

После извлечения архива ключевым моментом атаки становится использование техники Living-off-the-Land Binaries (LOLBins) - применение легитимных системных утилит в злонамеренных целях. PowerShell-скрипт использует стандартный инструмент Windows odbcconf.exe для регистрации и выполнения вредоносной библиотеки Moq.dll командой "odbcconf.exe /a {regsvr "C:\Users\Public\Nuget\moq.dll"}." Такой подход позволяет обойти многие системы безопасности, так как действие выглядит как стандартная административная операция.

Библиотека Moq.dll представляет собой многофункциональный троян удаленного доступа (Remote Access Trojan, RAT). Анализ показал, что она не работает в одиночку. Вместе с ней распространяются вспомогательные DLL-библиотеки, включая Dapper.dll и Newtonsoft.dll. Мощность данного RAT заключается в его способности динамически загружать и исполнять .NET-код через API CLRCreateInstance, что усложняет его статический анализ.

Для обеспечения скрытности Moq.dll применяет несколько техник уклонения от обнаружения. Она патчит функцию AmsiScanBuffer из библиотеки amsi.dll, заставляя ее всегда возвращать ошибку, что эффективно отключает механизм Anti-Malware Scan Interface (AMSI), предназначенный для сканирования скриптов. Аналогичным образом патчится функция EtwEventWrite в ntdll.dll для отключения трассировки событий Windows (ETW), что затрудняет запись журналов ее активности.

Основная вредоносная нагрузка скрыта внутри файла с именем "Nunit". Этот файл содержит зашифрованный скрипт, который передается в функцию с говорящим названием "NowYouCanSeeME" в библиотеке Dapper.dll. После деобфускации выясняется, что скрипт использует алгоритм шифрования AES для защиты своего конечного содержимого. Расшифрованный код раскрывает полный функционал трояна.

Для обеспечения постоянного доступа RAT прописывает себя в автозагрузку через реестр Windows, модифицируя параметр "HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell". Это гарантирует, что вредоносный скрипт будет запускаться при каждом входе пользователя в систему вместе с проводником explorer.exe.

Основная логика трояна заключается в сборе информации о системе и выполнении команд с сервера управления и контроля (Command and Control, C2). На первом этапе он собирает детальные данные: информацию об установленном антивирусном программном обеспечении, версию операционной системы, IP-адрес, имя пользователя и путь установки. Эти данные шифруются и отправляются злоумышленнику. Для связи используется хардкодированный (жестко прописанный в коде) домен hotchichenfly.info, а также предусмотрен механизм fallback (перехода на запасной вариант) на резервный сервер.

Троян работает в бесконечном цикле, периодически опрашивая C2-сервер на наличие новых команд. Его возможности обширны: удаленное выполнение команд, захват скриншотов с помощью функции Get-MultiPic и их отправка на сервер, а также кража файлов с их последующей загрузкой в облачное хранилище Dropbox с использованием специального API-токена.

Данная атака демонстрирует растущую изощренность киберпреступников, которые комбинируют социальную инженерию, злоупотребление легитимными системными инструментами и сложные техники обхода защиты. Для противодействия подобным угрозам пользователям рекомендуется проявлять бдительность при открытии файлов из непроверенных источников, особенно полученных через мессенджеры и социальные платформы. Крайне важно использовать reputable (проверенное) антивирусное программное обеспечение с актуальными базами сигнатур и поведенческим анализом, а также регулярно устанавливать обновления безопасности для операционной системы и приложений.

Индикаторы компрометации

MD5

- 2956ec73ec77757271e612b81ca122c4

- 5a1d0e023f696d094d6f7b25f459391f

- 7391c3d895246dbd5d26bf70f1d8cbad

- 92fc7724688108d3ad841f3d2ce19dc7