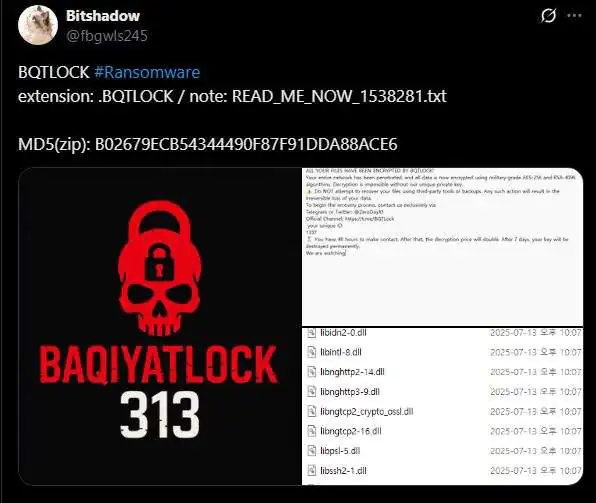

В мире киберпреступности продолжает набирать популярность модель Ransomware-as-a-Service (RaaS), когда разработчики вредоносного ПО предоставляют свои инструменты и инфраструктуру аффилированным лицам за подписку или долю от выкупа. Это позволяет даже неопытным злоумышленникам запускать масштабные атаки, используя готовые решения для шифрования данных, вымогательства и сбора платежей. Одной из таких новинок стал BQTLOCK ransomware, впервые обнаруженный в середине июля.

Описание

BQTLOCK распространяется в виде ZIP-архива, содержащего исполняемый файл Update.exe, который отвечает за шифрование файлов с добавлением расширения .bqtlock, а также оставляет записку с требованиями. Как и многие современные ransomware-семейства, он использует тактику двойного шантажа: если жертва не свяжется с злоумышленниками в течение 48 часов, сумма выкупа удваивается, а через неделю ключи дешифрования удаляются, а данные выставляются на продажу на специализированном сайте. Оплата принимается исключительно в криптовалюте Monero (XMR), что затрудняет отслеживание транзакций.

Для противодействия анализу BQTLOCK применяет ряд техник, включая обфускацию строк, обнаружение отладчиков и проверку на наличие виртуальных сред. Хотя в коде присутствует заглушка для анти-VM механизмов, в текущей версии она не активирована, что может указывать на незавершенность разработки или намеренное отключение функции. Также ransomware создает мьютекс для предотвращения повторного запуска и пытается повысить привилегии через SeDebugPrivilege, что позволяет ему внедрять код в системные процессы.

После получения необходимых прав BQTLOCK выполняет процесс hollowing, подменяя код explorer.exe, что делает его деятельность менее заметной для пользователя и систем защиты. Затем следует этап сбора информации о системе: имя компьютера, IP-адреса, данные о дисках и аппаратном обеспечении. Для обеспечения персистентности создается учетная запись BQTLockAdmin с правами администратора, а собранные данные эксфильтруются через Discord-вебхук, который злоумышленники используют как бесплатный канал командования и управления.

Чтобы затруднить восстановление системы, ransomware отключает механизмы Windows Recovery с помощью ряда системных команд, а также завершает процессы, которые могут помешать шифрованию файлов. Для поддержания постоянного присутствия в системе создается задача в Планировщике заданий Windows с названием, маскирующимся под системный процесс - Microsoft\Windows\Maintenance\SystemHealthCheck.

BQTLOCK также меняет обои рабочего стола и иконки файлов, что не только оказывает психологическое давление на жертву, но и затрудняет навигацию по файловой системе. Шифрование выполняется по гибридной схеме: AES-256 для данных и RSA-4096 для ключей. После завершения работы ransomware удаляет себя с помощью команды самоуничтожения.

Недавно была обнаружена обновленная версия BQTLOCK, датированная 5 августа 2025 года. В ней добавлены новые антиотладочные проверки, методы обхода UAC (через утилиты CMSTP, fodhelper.exe и eventvwr.exe), а также усилена обфускация кода. Кроме того, появилась функция кражи учетных данных из популярных браузеров, таких как Chrome, Firefox, Edge, Opera и Brave. Это расширяет возможности злоумышленников для дальнейших атак и повышает ценность украденных данных.

Несмотря на заявления разработчиков о том, что BQTLOCK является Fully Undetectable (FUD), то есть не обнаруживается антивирусами, эти утверждения вызывают сомнения. Распространяемый образец оказался поврежденным ISO-файлом, а единственная отправка на VirusTotal поступила из Ливана, что указывает на возможную причастность самих создателей. Это ставит под вопрос реальную эффективность ransomware и может говорить о рекламной уловке.

В течение короткого времени разработчики анонсировали несколько версий платформы, но вскоре объявили о прекращении обновлений. Их Telegram-канал был заблокирован, после чего они предложили бесплатные услуги на новом канале и выпустили инструмент BAQIYAT.osint для поиска украденной информации. Подобные действия свидетельствуют о коммерческом подходе к киберпреступности, где ransomware рассматривается как продукт, а не как долгосрочная операция.

Растущая угроза со стороны таких платформ, как BQTLOCK, подчеркивает необходимость использования надежных решений безопасности, их регулярного обновления и соблюдения базовых правил кибергигиены. Осведомленность и проактивная защита остаются ключевыми элементами противодействия современным ransomware-атакам.

Индикаторы компрометации

MD5

- 4e7434ac13001fe55474573aa5e9379d

- 7170292337a894ce9a58f5b2176dfefc

Ransomware Site

- http://yywhylvqeqynzik6ibocb53o2nat7lmzn5ynjpar3stndzcgmy6dkgid.onion

X

- https://x.com/Zerodayx1

Telegram

- https://t.me/BQTlock

- https://t.me/Fuch0u

- https://t.me/BQTnet

- https://t.me/BQTlock_raas

Emails

- BQTlock@tutamail.com

Crypto Wallet

- 89RQN2EUmiX6vL7nTv3viqUAgbDpN4ab329zPCEgbceQJuS233uye4eXtYk3MXAtVoKNMmzgVrxXphLZbJPtearY7QVuApr