Check Point Research раскрыла детали многомесячной кампании ZipLine, нацеленной на американские промышленные компании через изощренную социальную инженерию. В отличие от традиционных фишинговых схем, злоумышленники инициируют контакт через формы обратной связи на корпоративных сайтах жертв, что придает атаке видимость легитимности и обходит стандартные механизмы защиты.

Описание

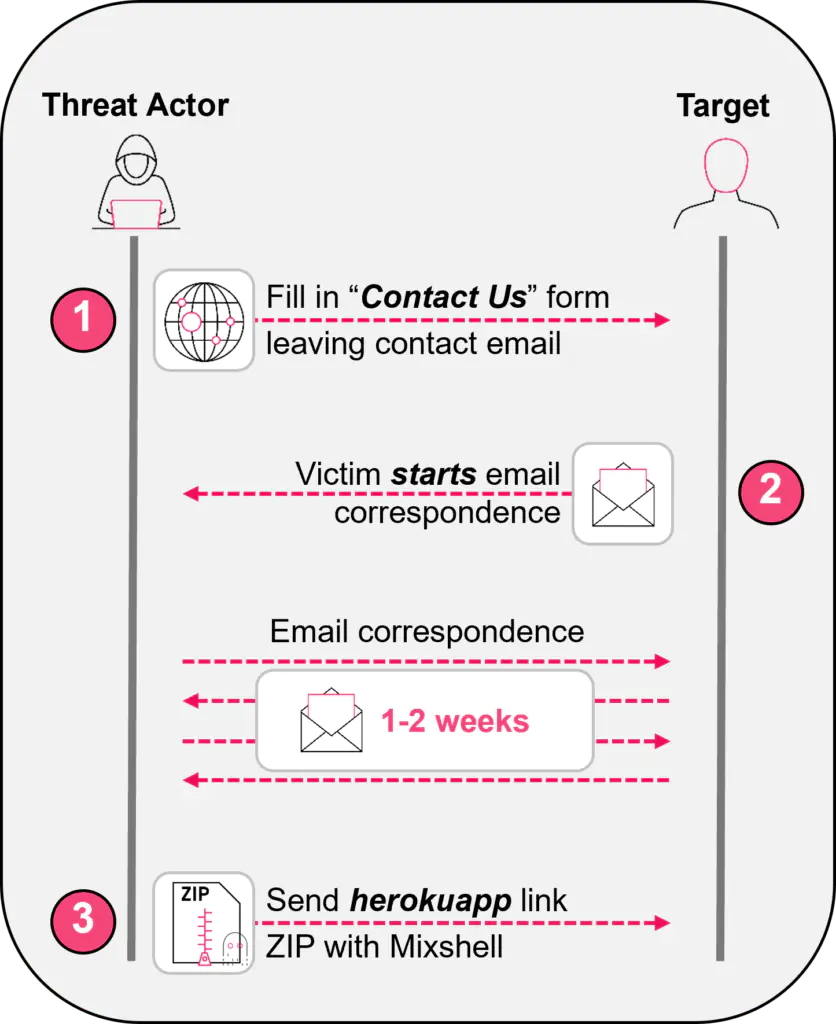

Атака начинается с заполнения формы "Contact Us" на сайте целевой компании. Злоумышленники представляются потенциальными бизнес-партнерами, запрашивая соглашение о неразглашении (NDA) или оценку влияния искусственного интеллекта на бизнес-процессы. Жертва, отвечая на запрос, сама инициирует переписку, что кардинально меняет стандартную динамику фишинга. Диалог может длиться до двух недель, постепенно формируя доверие и усыпляя бдительность сотрудников.

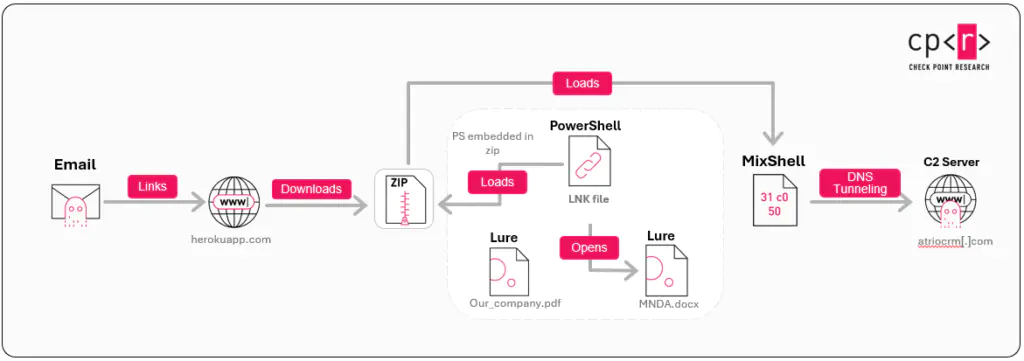

Финальная стадия атаки включает доставку ZIP-архива через платформу Heroku, чей домен herokuapp.com не вызывает подозрений у систем безопасности. Архив содержит легитимные документы PDF и DOCX для маскировки, а также вредоносный LNK-файл. При его открытии запускается PowerShell-скрипт, который извлекает из бинарных данных архива основной payload, используя маркер xFIQCV. Скрипт обходит AMSI (Antimalware Scan Interface) и реализует persistence через hijacking CLSID {EAB22AC0-30C1-11CF-A7EB-0000C05BAE0B}, связанного с компонентами Microsoft Web Browser.

Основная нагрузка - имплант MixShell, исполняемый исключительно в памяти. Это shellcode, использующий DNS TXT тунелинг с HTTP fallback для связи с командным сервером. MixShell поддерживает файловые операции, выполнение команд, reverse proxying и интерактивные сессии через named pipes. Конфигурация импланта шифруется XOR с динамическим ключом, а для идентификации жертв используется хеш ProductID и даты установки системы.

Инфраструктура атакующих включает домены, совпадающие с названиями реальных американских LLC, зарегистрированных в 2015-2019 годах. Все сайты на этих доменах используют идентичные шаблоны, включая стоковые изображения на страницах "About Us". C2-сервера (tollcrm[.]com, humcrm[.]com и другие) размещены на IP 172.210.58[.]69, где также обнаружена веб-панель управления для выполнения команд и загрузки файлов.

Целями кампании стали десятки компаний в США, Сингапуре, Японии и Швейцарии, преимущественно из industrial manufacturing, hardware & semiconductors и biotech. Атаке подверглись как крупные предприятия, так и малый бизнес, что указывает на широкий охват без четкой специализации.

Check Point отмечает возможную связь кампании с группировкой UNK_GreenSec due to overlapping SSL-сертификатов на инфраструктуре, ранее использовавшейся в кампании TransferLoader. Мотивация остается неясной, но техническая сложность и persistence указывают на профессиональных злоумышленников.

ZipLine демонстрирует эволюцию социальной инженерии: атакующие используют доверенные каналы связи, длительное взаимодействие и легитимные сервисы для обхода защиты. Организациям рекомендуется усилить мониторинг взаимодействий через веб-формы, внедрить multi-factor authentication и проводить тренировки по распознаванию targeted phishing.

Индикаторы компрометации

IPv4

- 172.210.58.69

- 185.180.221.108

- 212.83.190.143

- 5.180.221.108

Domains

- atriocrm.com

- caultonconsulting.com

- chipmanconsulting.com

- crmforretailers.com

- crosleyconsulting.com

- hancockconsulting.com

- humcrm.com

- kgmstrategy.com

- kprocurement.com

- lamyconsulting.com

- lvprocurement.com

- sharespace-link-360b265f3942.herokuapp.com

- signcentral-7df32454744c.herokuapp.com

- signcentral-vault-33ce0aff08dc.herokuapp.com

- signforge-a61a5975a04b.herokuapp.com

- tollcrm.com

- trilineconsulting.com

- viewshare-4a47630892e1.herokuapp.com

- vnrsales.com

- zappiercrm.com

URLs

- https://clear-sign-e69444a8e4ea.herokuapp.com

- https://collab-sign-8e36fa762841.herokuapp.com

- https://docsign-hub-3295a03470c3.herokuapp.com

- https://docvault-share-665d141177ca.herokuapp.com

- https://john-deer-apple-0c6f34d9c276.herokuapp.com

- https://legal-sign-8ec8b9f1edb2.herokuapp.com

- https://mail-serve-9a5d4f13e3a7.herokuapp.com

- https://signflow-e15eda21396d.herokuapp.com

- https://signhub-view-09a16562134b.herokuapp.com

- https://signlink-portal-37c581992418.herokuapp.com

- https://signstream-docs-de3fa399b173.herokuapp.com

- https://signtrack-docs-6a96b334b140.herokuapp.com

- https://viewshare-4a47630892e1.herokuapp.com

- https://webmailapp-0e6cff4089a4.herokuapp.com

SHA256

- 155bccbd11066ce5bf117537d140b920f9b98eaa0d3b86bdc8a04ac702a7a1ef

- 15d024631277f72df40427b8c50e354b340fac38b468f34826cc613b4650e74c

- 2c7bc0ebbbfa282fc3ed3598348d361914fecfea027712f47c4f6cfcc705690f

- 36b065f19f1ac2642c041002bc3e28326bec0aa08d288ca8a2d5c0d7a82b56e6

- 4dcff9a3a71633d89a887539e5d7a3dd6cc239761e9a42f64f42c5c4209d2829

- 71dec9789fef835975a209f6bc1a736c4f591e5eeab20bdff63809553085b192

- 81c1a8e624306c8a66a44bfe341ec70c6e3a3c9e70ac15c7876fcbbe364d01cd

- 83b27e52c420b6132f8034e7a0fd9943b1f4af3bdb06cdbb873c80360e1e5419

- d39e177261ce9a354b4712f820ada3ee8cd84a277f173ecfbd1bf6b100ddb713

- d6e1e4cc89c01d5c944ac83b85efa27775103b82fece5a6f83be45e862a4b61e

- e69d8b96b106816cb732190bc6f8c2693aecb6056b8f245e2c15841fcb48ff94

- f44107475d3869253f393dbcb862293bf58624c6e8e3f106102cf6043d68b0af

- f531bec8ad2d6fddef89e652818908509b7075834a083729cc84eef16c6957d2

- f5a80b08d46b947ca42ac8dbd0094772aa3111f020a4d72cb2edc4a6c9c37926