Исследователи кибербезопасности обнаружили первую в истории вредоносную надстройку для Microsoft Outlook, распространяемую через официальный магазин компании. Инцидент, получивший название AgreeToSteal, привёл к компрометации более 4000 учётных записей Microsoft, номеров кредитных карт и ответов на секретные вопросы банков. Уникальность атаки заключается в том, что злоумышленник не создавал поддельное расширение, а перехватил контроль над заброшенным, но всё ещё одобренным Microsoft легитимным продуктом.

Описание

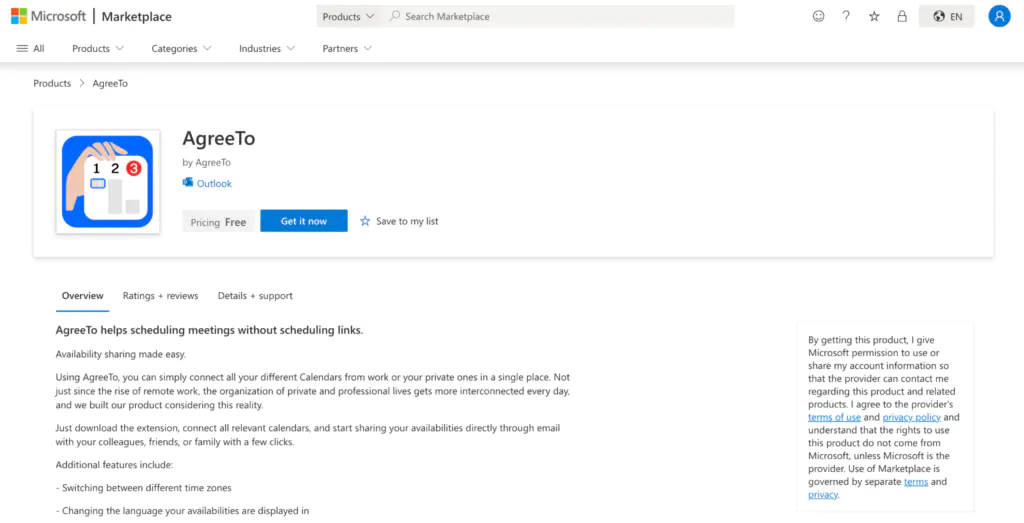

История началась в 2022 году, когда разработчик создал инструмент для планирования встреч под названием AgreeTo и опубликовал его в Microsoft Office Add-in Store. Проект был реальным: открытый исходный код, интеграция с Microsoft Graph API и Google Calendar. Однако со временем разработка прекратилась, домен agreeto.app истёк, а связанное с надстройкой развертывание на платформе Vercel было удалено. При этом сама надстройка осталась в магазине Microsoft.

Критическая уязвимость архитектуры надстроек Office сыграла на руку злоумышленникам. Надстройки представляют собой не установленный код, а URL-адреса. Microsoft проверяет и подписывает XML-манифест при публикации, но фактическое содержимое - интерфейс и логика - загружается в реальном времени с сервера разработчика каждый раз при открытии плагина. Таким образом, после однократной проверки Microsoft больше не контролирует, что именно обслуживает указанный URL.

Атакующий, обнаружив, что субдомен "outlook-one.vercel[.]app" стал доступен для регистрации, просто заявил на него права. Он развернул на нём простой фишинговый набор из четырёх страниц, имитирующих вход в Microsoft. При этом ему не потребовалось проходить какие-либо проверки со стороны Microsoft или обновлять листинг в магазине. Существующий, одобренный манифест с разрешением "ReadWriteItem" (чтение и запись элементов), который изначально давал планировщику доступ к электронной почте пользователя, теперь наделял теми же правами фишинговую страницу.

Когда жертва открывает надстройку AgreeTo в боковой панели Outlook, она видит поддельную страницу входа. После ввода учётных данных они вместе с IP-адресом отправляются атакующему через Telegram Bot API. Затем пользователь перенаправляется на настоящий "login.microsoftonline.com", что создаёт иллюзию обычного сбоя при входе. Фишинговый метод прост, но его эффективность обусловлена контекстом: страница загружается внутри доверенного приложения Microsoft, что обходит многие традиционные средства защиты.

Исследователям удалось получить доступ к каналу эксфильтрации данных, который был плохо защищён. Это позволило не только подтвердить масштаб операции, но и полностью восстановить похищенные данные. Анализ показал, что одна и та же группа управляет как минимум 12 различными фишинговыми наборами, имитирующими канадских интернет-провайдеров, банки и почтовые службы. AgreeTo был лишь одним из каналов распространения.

Инцидент обнажает структурную проблему модели безопасности надстроек Office. Их динамическая природа делает разовую проверку недостаточной. Содержимое, которое было безопасным в момент публикации, может быть заменено вредоносным в любой момент без ведома Microsoft или пользователей. Текущие системы безопасности практически бессильны против таких угроз. Межсетевые экраны и шлюзы электронной почты их не обнаруживают, так как фишинговая страница не приходит по email. Защита на конечных точках может не сработать, потому что код выполняется внутри легитимного процесса Outlook.

Эксперты предупреждали о подобных рисках ещё в 2019 году. Теперь сценарий стал реальностью. Атака остаётся активной, и новые жертвы попадаются ежечасно. Случай AgreeToSteal служит тревожным напоминанием о скрытых угрозах, которые таятся в цепочках поставок программного обеспечения, даже в тех, что контролируются крупнейшими технологическими компаниями. Безопасность не должна заканчиваться в момент публикации в магазине приложений.

Индикаторы компрометации

Domains

- outlook-one.vercel.app

Office Add-in ID

- WA200004949