Специалисты исследовательского центра AhnLab Security Intelligence Center (ASEC) в январе 2025 года выявили новую активную кампанию по распространению вредоносного ПО. Злоумышленники используют модифицированный троянец xRAT, также известный как QuasarRAT, маскируя его под игры для взрослых на популярных в Южной Кореи файлообменных сервисах, так называемых вебхардах.

Описание

Эксперты отмечают, что вебхарды уже давно стали одним из основных каналов для дистрибуции угроз в данном регионе. Как правило, киберпреступники используют легкодоступные троянцы удаленного доступа, такие как njRAT или XwormRAT. Они маскируют вредоносные файлы под легитимные программы, например, игры или контент для взрослых, чтобы обмануть пользователей.

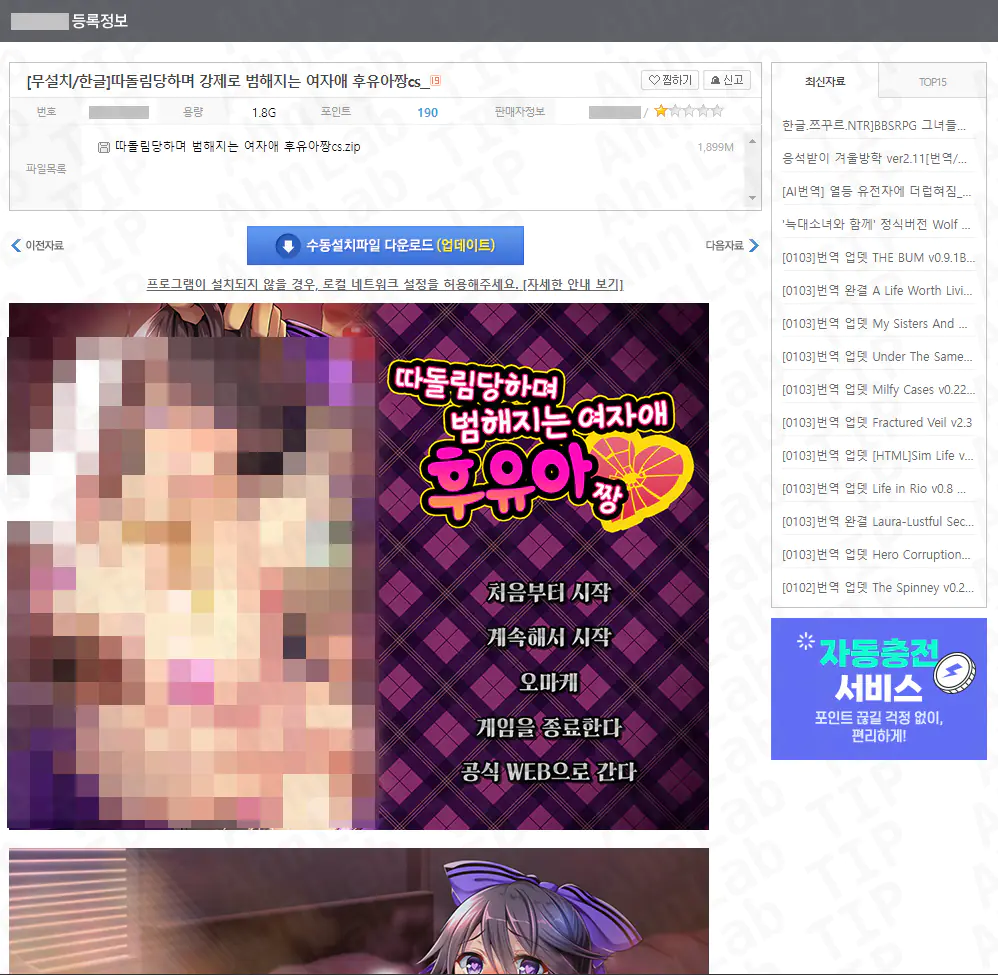

На этот раз злоумышленники создали на файлообменнике страницу загрузки, оформленную как порно-игру. Пользователю предлагалось скачать ZIP-архив. Внутри архива находился исполняемый файл "Game.exe", который на самом деле являлся не игрой, а вредоносным лаунчером. Фактический лаунчер игры был скрыт в файле "Data1.Pak". Помимо него, в архиве присутствовали файлы "Data2.Pak" и "Data3.Pak", выполнявшие роль инжектора и хранилища шелл-кода соответственно.

Механизм атаки был многоступенчатым. При запуске "Game.exe" и нажатии кнопки "Game Play!" происходило копирование файлов в системные директории. Файл "Data1.pak" копировался как "Play.exe" для запуска настоящей игры, что должно было усыпить бдительность жертвы. Одновременно с этим, файлы "Data2.pak" и "Data3.pak" перемещались в папку "AppData\Local\Microsoft\Windows\Explorer" под именами "GoogleUpdate.exe" и "WinUpdate.db", маскируясь под системные процессы.

Далее "Play.exe" запускал игру, а также вредоносный "GoogleUpdate.exe". Этот файл, в свою очередь, считывал и расшифровывал с помощью алгоритма AES шелл-код из "WinUpdate.db". Затем происходила инъекция этого кода в легитимный системный процесс "explorer.exe". Для усложнения детектирования зловред патчил функцию "EtwEventWrite()" в "explorer.exe", отключая журналирование событий Event Tracing for Windows (ETW).

Внедренный в память финальный полезный груз представлял собой троянец удаленного доступа xRAT (QuasarRAT). Конфигурация троянца, извлеченная исследователями, показала его широкие возможности. Вредоносное ПО может собирать системную информацию, вести кейлоггинг, а также загружать и скачивать файлы, предоставляя злоумышленникам полный контроль над скомпрометированным компьютером.

К моменту публикации отчета ASEC злоумышленник успел разместить несколько подобных "игр", однако посты были удалены. Это не позволяет точно установить полный масштаб кампании. Данный инцидент в очередной раз подчеркивает активное использование файлообменных платформ для распространения угроз.

Специалисты по безопасности настоятельно рекомендуют пользователям проявлять крайнюю осторожность при загрузке исполняемых файлов со сторонних сайтов. В частности, утилиты и игры следует скачивать только с официальных сайтов разработчиков или проверенных цифровых дистрибутивов.

Индикаторы компрометации

Domains

- tosal30.kro.kr

MD5

- 0d7d5c3becd8ac77448bd81298b85c1e

- 5af364e661245b8238ba8b1a12d3d19d

- da9c10bbc776bde0b65be877e7c96dd8

- ea14a4e7606ed9d1c7a21e1aed4d067d