В условиях роста изощренных смшинг-атак (SMS-фишинг) злоумышленники начали активно внедрять названия доверенных брендов в обманчивые URL-адреса и групповые переписки, чтобы заставить пользователей загружать вредоносное программное обеспечение. За последний месяц такие тактики привели к резкому увеличению успешных заражений, что вызывает серьезную озабоченность у специалистов по кибербезопасности.

Описание

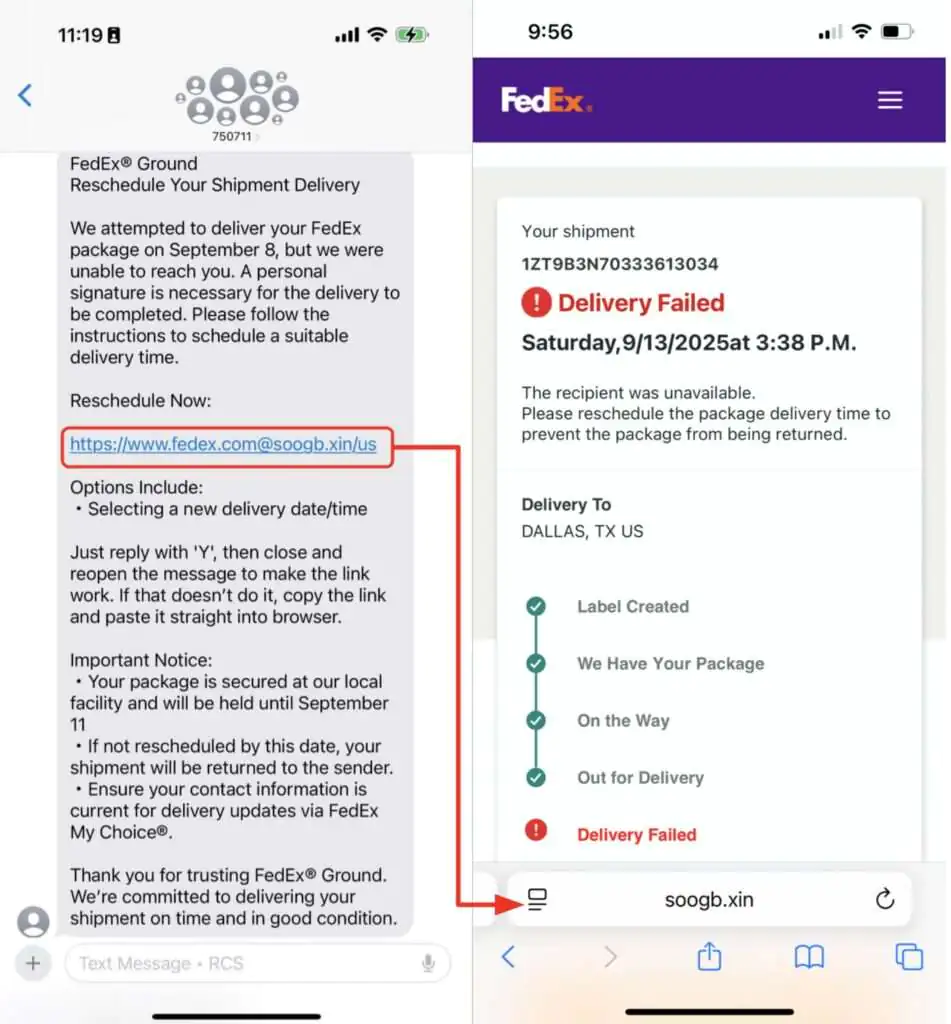

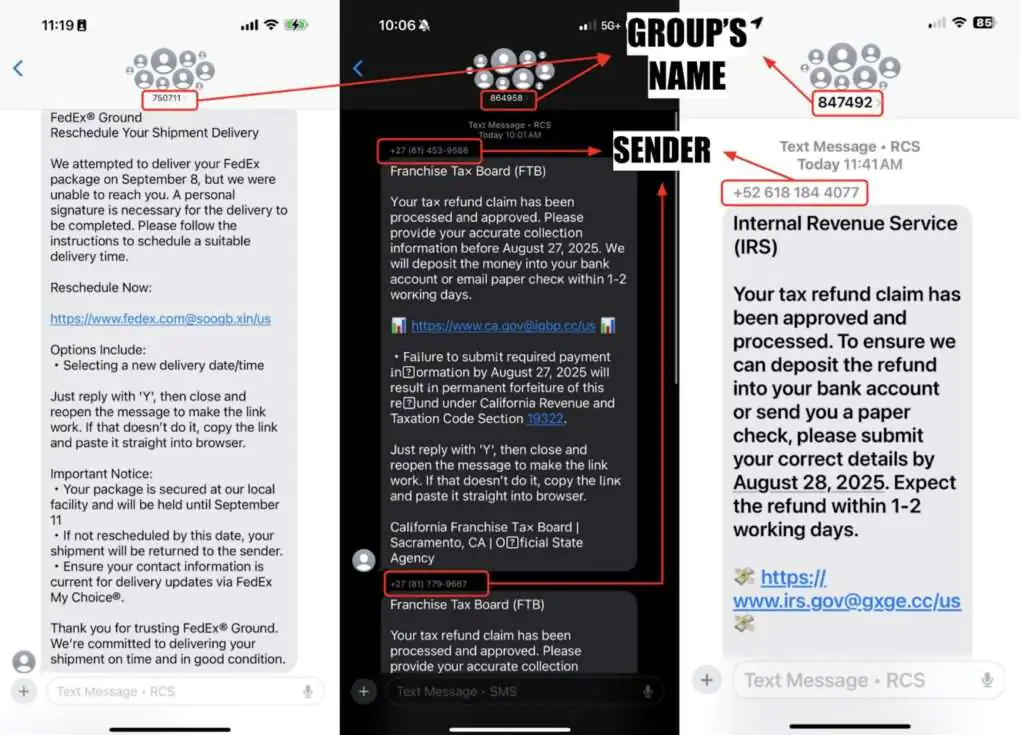

Одной из ключевых уловок стало вставление узнаваемых названий компаний, таких как FedEx и Microsoft, перед символом «@» в ссылках. Это позволяет злоумышленникам использовать доверие пользователей к известным организациям. Например, ссылка может выглядеть как «fedex@soogb[.]xin», создавая иллюзию легитимности. Однако реальный домен «soogb[.]xin» служит для размещения вредоносных нагрузок, которые перенаправляют жертв на загрузку троянизированных приложений или установщиков, тайно устанавливающих бэкдоры и сборщики учетных данных.

Параллельно с манипуляциями URL-адресами атаки включают групповые текстовые рассылки, где сообщения отправляются одновременно нескольким получателям под предлогом задержек доставки или срочных обновлений услуг. Получатели видят в групповой переписке свои номера телефонов и номера других участников, что создает ложное ощущение легитимности. Например, в одной из таких рассылок сообщалось о необходимости переназначить дату доставки посылки от FedEx, но при переходе по ссылке загружался троянец удаленного доступа.

Еще одним важным элементом кампании стала стратегическая подготовка доменных имен. Злоумышленники регистрируют домены за несколько месяцев до начала атак, чтобы обойти защитные системы, основанные на репутации. Такие «состаренные» домены, зарегистрированные за шесть-восемь месяцев до использования, кажутся более надежными для спам-фильтров и платформ защиты конечных точек. Это позволяет операторам инфраструктуры избежать автоматического блокирования или пометки как подозрительных.

Для усиления убедительности атак используются функции протокола RCS (Rich Communication Services), которые улучшают визуальное представление сообщений на устройствах Android. Это включает отображение логотипов компаний и интерфейсов, имитирующих официальные приложения. Кроме того, идентификаторы отправителей SMS подделываются под реальные корпоративные номера, что еще больше снижает подозрения у получателей.

После перехода по обманчивой ссылке пользователям предлагается загрузить APK-файл для Android или установщик для Windows, маскирующийся под приложение для подтверждения доставки или утилиту поддержки клиентов. На заднем плане эти установщики развертывают кейлоггеры и инструменты удаленного доступа, такие как Orcus RAT и Cerberus для Android, которые способны извлекать SMS-сообщения, токены аутентификации и списки контактов. Предварительный анализ показывает, что некоторые вредоносные нагрузки также включают модули для перехвата кодов двухфакторной аутентификации и распространения через контакты жертв с помощью автоматических приглашений в групповые сообщения.

Для защиты от этой угрозы эксперты рекомендуют организациям и частным пользователям принимать комплексные меры. Во-первых, следует внедрять мобильные решения безопасности, способные проводить глубокий анализ URL-адресов, включая обнаружение маскировки с помощью символа «@». Во-вторых, необходимо реализовать правила сетевой фильтрации для блокировки доступа к новым или редко используемым доменам. В-третьих, важно обучать пользователей распознавать тонкие признаки вредоносных ссылок, подчеркивая, что легитимные сообщения никогда не перенаправляют через домены, не связанные с брендом.

С развитием этой кампании командам безопасности настоятельно рекомендуется отслеживать индикаторы компрометации, связанные с тщательно отформатированными ссылками и шаблонами групповых сообщений. Блокировка подозрительных доменных имен на уровне DNS и усиление фильтрации SMS-шлюзов с помощью потоков данных угроз могут значительно снизить риски. Также критически важным станет сотрудничество с мобильными операторами для аутентификации идентификаторов отправителей и оперативного удаления вредоносной инфраструктуры, что поможет сдержать волну этих обманчивых смшинг-атак.

Индикаторы компрометации

Domains

- bestaz.ink

- gxge.cc

- igbp.cc

- kjuo.cc

- ksdot-uh.cc

- servicebhqs.sbs

- servicece.co

- service-nji.cc

- servicexfa.cyou

- soogb.xin

URLs

- https://ww********@**bp.cc/us

- https://ww***********@****az.ink/us

- https://ww***********@*******ce.co/

- https://ww***********@***gb.xin/us

- https://ww*********@**ge.cc/us

- https://ww*********@**uo.cc/us

- https://ww***********@******uh.cc/pay

- https://ww***********@*********ji.cc/pay

- https://ww*********@*********qs.sbs/us

- https://ww*********@********fa.cyou/us