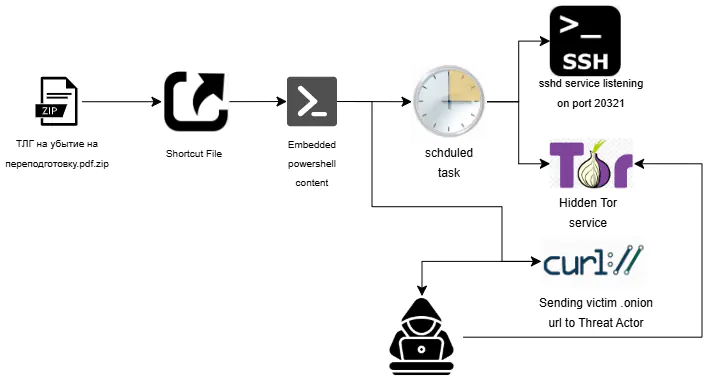

В октябре 2025 года специалисты Cyble Research and Intelligence Labs обнаружили целенаправленную кибератаку на оборонный сектор, в ходе которой злоумышленники распространяли вредоносный ZIP-архив, замаскированный под военный документ под названием «ТЛГ на убытие на переподготовку.pdf». Атака отличалась высокой технической сложностью и использованием передовых методов скрытности, включая комбинацию OpenSSH для Windows и кастомизированной скрытой службы Tor с обфускацией трафика через протокол obfs4.

Описание

Целевой характер атаки подчеркивается тематикой приманки - документ предназначался для персонала Командования специальных операций ВВС Беларуси, специализирующегося на операциях с беспилотными летательными аппаратами. Это указывает на разведывательные цели, связанные со сбором информации о региональных военных возможностях.

Многоступенчатая атака использует продвинутые техники уклонения от обнаружения, включая двойные расширения файлов, проверки анти-песочницы и обфусцированное выполнение PowerShell скриптов для установки устойчивого бэкдора на целевых системах. Инфраструктура атаки предоставляет злоумышленникам анонимный удаленный доступ через протоколы SSH, RDP, SFTP и SMB.

Ключевой особенностью данной кампании стало использование вложенных ZIP-архивов, LNK-файлов, маскирующихся под документы, и проверок окружения для обхода автоматических систем обнаружения. Вредоносное программное обеспечение проверяет характеристики системы перед выполнением, завершая работу в аналитических средах и продолжая работу на реальных пользовательских машинах.

Реализация продвинутого подключаемого транспорта эффективно скрывает Tor трафик под видом обычной сетевой активности, что значительно усложняет обнаружение. Это представляет собой серьезную эволюцию по сравнению со стандартными протоколами Tor, используемыми в предыдущих кампаниях.

Исследователи с умеренной степенью уверенности связывают эту операцию с группировкой Sandworm, также известной как APT44 или UAC-0125. Тактики, техники и процедуры демонстрируют сходство с декабрьской кампанией Army+ 2024 года, показывая непрерывное совершенствование проверенных методов.

Технический анализ показал, что вредоносный ZIP-архив использует технику двойного расширения для маскировки под легитимный PDF документ. При распаковке архива жертве представляются два компонента: LNK файл с тем же русскоязычным именем и скрытая директория «FOUND.000», содержащая дополнительный архивный файл.

Когда жертва пытается открыть то, что кажется PDF документом, LNK файл инициирует выполнение встроенных команд PowerShell. Этот метод социальной инженерии использует ожидание пользователя просмотреть легитимный военный документ, в то время как скрытно запускается вредоносная полезная нагрузка.

Код PowerShell, встроенный в LNK файл, выполняет несколько критических операций. Сначала он использует команду Expand-Archive для извлечения содержимого из дополнительного ZIP архива в директорию %appdata%\logicpro. После успешного извлечения скрипт получает содержимое файла с названием «adaptiveOptimizingDeployingDecodingEncrypting» и выполняет его через дополнительный скрытый экземпляр PowerShell.

Скрипт второй стадии включает простые проверки анти-анализа, предназначенные для уклонения от обнаружения в песочницах и автоматических аналитических средах. Вредоносное программное обеспечение проверяет два конкретных системных условия перед продолжением цепочки заражения: подтверждает, что количество недавних LNK файлов в системе больше или равно 10, и проверяет, что текущее количество процессов превышает или равно 50.

Эти проверки служат механизмами осведомленности об окружении, поскольку среды песочницы обычно демонстрируют меньше пользовательских ярлыков и сниженную активность процессов по сравнению с реальными рабочими станциями пользователей. Если какое-либо условие не соответствует пороговому значению, скрипт завершает выполнение, эффективно обходя автоматические системы анализа вредоносного программного обеспечения.

После успешной проверки окружения скрипт PowerShell извлекает и отображает PDF документ, хранящийся в директории %appdata%\logicpro. Этот документ служит приманкой, поддерживая иллюзию легитимности, в то время как вредоносные операции продолжаются в фоновом режиме.

Анализ документа-приманки раскрывает специфическую стратегию целевого воздействия, сфокусированную на белорусском военном секторе. Потенциальными целями, вероятно, являются personnel в составе Командования специальных операций ВВС Беларуси, обладающие операционным опытом в области операций с беспилотными летательными аппаратами.

Пока жертва просматривает документ-приманку, вредоносное программное обеспечение инициирует свою основную атакующую последовательность в фоновом режиме. Злоумышленник устанавливает устойчивость через сложный механизм запланированных задач, предназначенный для обеспечения непрерывного доступа к скомпрометированной системе.

Скрипт PowerShell использует командлет Register-ScheduledTask для создания устойчивости, используя файл конфигурации XML, извлеченный из начального ZIP архива. Эта запланированная задача настроена с двойными механизмами триггера: она выполняется сразу после входа пользователя в систему и впоследствии запускается через регулярные интервалы каждый день в 10:21 AM UTC.

Первая запланированная задача выполняет команду запуска OpenSSH для Windows, несмотря на свое безобидное имя файла, предполагающее легитимное программное обеспечение. githubdesktop.exe фактически является бинарным файлом OpenSSH для Windows, цифрово подписанным Microsoft для уклонения от обнаружения безопасностью. Исполняемый файл запускается с файлом конфигурации controllerGatewayEncrypting в качестве параметра, устанавливая SSH службу, которая прослушивает порт 20321, связанный с localhost.

Конфигурация реализует строгие меры безопасности, полностью отключая аутентификацию по паролю и разрешая только аутентификацию на основе RSA ключей для удаленного доступа. Эта конфигурация ограничивает аутентификацию предустановленными авторизованными ключами, хранящимися в файле redundantExecutingContainerIndexing, гарантируя, что только злоумышленник, обладающий соответствующим приватным ключом, может устанавливать SSH соединения. Дополнительно подсистема SFTP настроена с использованием ebay.exe, обеспечивая возможности передачи файлов для эксфильтрации данных.

Вторая запланированная задача устанавливает анонимную сетевую коммуникацию через сеть Tor. Бинарный файл pinterest.exe является кастомизированным исполняемым файлом Tor, который запускается с файлом конфигурации pipelineClusterDeployingCluster. Эта конфигурация устанавливает скрытую службу Tor и реализует перенаправление портов для нескольких критических служб Windows, позволяя злоумышленнику получать доступ к различным системным ресурсам через анонимизированную сеть Tor.

Критическим улучшением в этой атаке стала реализация подключаемого транспорта obfs4, представляющего значительную эволюцию по сравнению с кампанией Army+ декабря 2024 года. Протокол obfs4 маскирует Tor трафик под безобидные сетевые коммуникации, значительно усложняя усилия по сетевому обнаружению. Исполняемый файл confluence.exe обрабатывает транспортный уровень obfs4, в то время как два мостовых реле обеспечивают точки входа в сеть Tor.

После успешного установления скрытой службы вредоносное программное обеспечение конструирует уникальный onion URL идентификатор, идентифицирующий скомпрометированную систему. Этот идентификатор затем эксфильтрируется в инфраструктуру командования и управления злоумышленника с использованием curl команды, настроенной с агрессивной логикой повторных попыток для обеспечения надежной доставки даже в неблагоприятных сетевых условиях. Весь трафик маршрутизируется через локальный SOCKS5 прокси Tor на порту 9050 для поддержания операционной безопасности.

После получения onion URL жертвы через канал командования и управления злоумышленник получает комплексные возможности удаленного доступа к скомпрометированной системе. Атакующая инфраструктура использует предварительно сгенерированные RSA приватные ключи, которые были встроены в оригинальный вредоносный архив, устраняя необходимость генерации ключей на лету и уменьшая операционный след, который мог бы вызвать механизмы обнаружения.

В ходе тестирования исследователи успешно установили SSH соединение к тестовой системе после завершения настройки прокси и аутентификации. Соединение предоставило полный доступ к командной строке через Tor-анонимизированный канал, подтвердив операционную функциональность бэкдора. Это демонстрирует, как злоумышленники достигают удаленного доступа к скомпрометированным системам.

Протокол удаленного рабочего стола позволяет злоумышленнику устанавливать графические сессии удаленного рабочего стола путем подключения к порту 13893 на onion адресе жертвы, который перенаправляет на локальную службу RDP на порту 3389. Это обеспечивает полный интерактивный доступ к рабочему столу для ручных операций.

Подсистема безопасной передачи файлов обеспечивает двунаправленные возможности передачи файлов, позволяя злоумышленнику эксфильтрировать чувствительные документы, развертывать дополнительные вредоносные полезные нагрузки или модифицировать системные конфигурации без обнаружения. Доступ к порту 11435 обеспечивает перечисление и доступ к сетевым файловым ресурсам, способствуя lateral movement внутри сетевых окружений и операциям массовой эксфильтрации данных.

Эта многопротокольная рамка доступа предоставляет злоумышленнику гибкие операционные возможности, настроенные под специфические миссионерские объективы, будь то проведение сбора разведданных, установление устойчивости для долгосрочного доступа или подготовка к деструктивным операциям.

Во время мониторинга не было обнаружено вторичных полезных нагрузок, пост-эксплуатационных команд или lateral movement, указывая, что операция, вероятно, все еще находится на стадии разведки или наблюдения перед активной эксплуатацией.

Атака октября 2025 года демонстрирует продолжающуюся эволюцию кибершпионажа, спонсируемого государством, нацеленного на военный персонал в Восточной Европе. Сложный многоступенчатый процесс заражения комбинирует социальную инженерию с техническими контрмерами и полагается на анонимную инфраструктуру командования и управления. Это демонстрирует продолжающиеся улучшения группировки Sandworm и их приверженность поддержанию скрытого доступа внутри военных сетей.

Реализация obfs4-обфусцированных Tor коммуникаций делает сетевое обнаружение значительно более сложным, поэтому команды защиты должны фокусироваться на анализе поведения конечных точек, мониторинге выполнения процессов и аудите запланированных задач. Организации оборонного сектора уязвимы к атакам социальной инженерии, которые используют реалистично выглядящие военные документы.

Индикаторы компрометации

Onion Domains

- yuknkap4im65njr3tlprnpqwj4h7aal4hrn2tdieg75rpp6fx25hqbyd.onion

SHA256

- 08db5bb9812f49f9394fd724b9196c7dc2f61b5ba1644da65db95ab6e430c92b

- 30a5df544f4a838f9c7ce34377ed2668e0ba22cc39d1e26b303781153808a2c4

- 5d3a6340691840d1a87bfab543faec77b4a9d457991dd938834de820a99685f7

- 710e8c96875d6a3c1b4f08f4b2094c800658551065b20ef3fd450b210dcc7b9a

- 7269b4bc6b3036e5a2f8c2a7908a439202cee9c8b9e50b67c786c39f2500df8f

- 7946a2275c1c232eebed6ead95ea4723285950175586db1f95354b910b0a3cce

- 99ec6437f74eec19e33c1a0b4ac8826bcc44848f87cd1a1c2b379fae9df62de9

- a0eed0e1ef8fc4129f630e6f68c29c357c717df0fe352961e92e7f8c93e5371b