Группа Google Threat Intelligence Group (GTIG) выявила активную кампанию киберпреступников из Вьетнама, которые используют поддельные предложения о работе на легитимных платформах для распространения вредоносного программного обеспечения и фишинговых атак. Целью злоумышленников, отслеживаемых под идентификатором UNC6229, являются сотрудники цифрового маркетинга и рекламы, имеющие доступ к корпоративным аккаунтам с высокой финансовой ценностью.

Описание

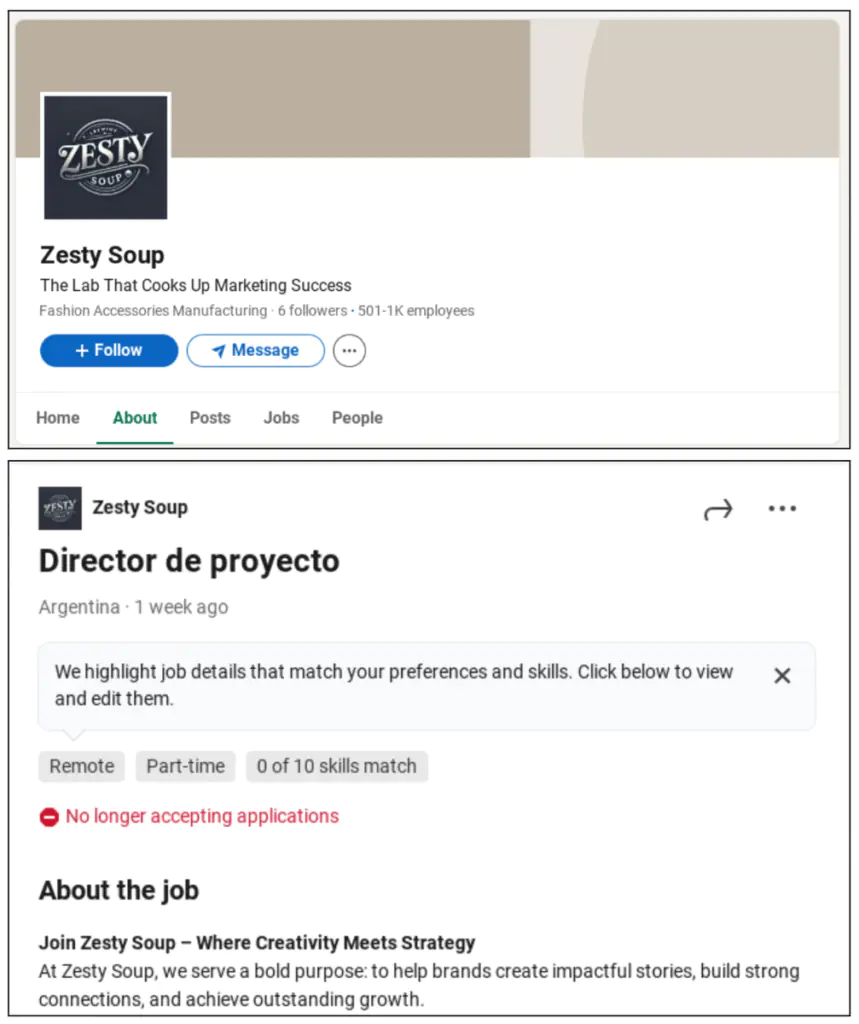

Атака начинается с публикации привлекательных вакансий на известных сайтах по поиску работы, таких как LinkedIn, а также на специально созданных злоумышленниками платформах. Целевой аудиторией становятся специалисты, работающие удаленно по контракту или на частичной занятости, которые активно ищут дополнительные возможности заработка. После того как жертва откликается на вакансию и предоставляет свои контактные данные, злоумышленники выходят на связь, используя персонализированные письма или сообщения в мессенджерах. Для повышения доверия они маскируются под представителей рекрутинговых агентств или цифровых медиа-компаний.

На втором этапе атаки UNC6229 направляет жертве вредоносное вложение или ссылку на фишинговую страницу. В случае с вредоносными файлами злоумышленники часто используют архивы, защищенные паролем, которые представляются как тестовые задания или формы для подачи заявки. Внутри архива может находиться троян удаленного доступа (RAT), позволяющий получить полный контроль над устройством жертвы. Альтернативный сценарий предполагает переход на фишинговый сайт, имитирующий интерфейсы популярных корпоративных сервисов, таких как Microsoft или Okta, где у пользователя запрашиваются учетные данные и даже коды двухфакторной аутентификации.

Особенностью кампании является использование злоумышленниками легитимных платформ для управления взаимоотношениями с клиентами (CRM), включая Salesforce, что повышает доверие к их сообщениям и позволяет обходить базовые фильтры безопасности. Кроме того, UNC6229 демонстрирует высокую гибкость, адаптируя фишинговые страницы под различные системы аутентификации и используя сокращатели URL для маскировки вредоносных ссылок.

После успешного компрометирования учетных записей злоумышленники получают доступ к корпоративным рекламным кабинетам, что позволяет им несанкционированно размещать рекламу или перепродавать учетные данные другим преступным группам. Это наносит значительный финансовый ущерб компаниям, чьи сотрудники стали жертвами атаки, а также подрывает доверие к платформам цифровой рекламы.

GTIG предпринимает меры по противодействию UNC6229, добавляя выявленные вредоносные домены и файлы в черный список Safe Browsing, который защищает пользователей в основных браузерах. Кроме того, Google блокирует злоупотребления своими сервисами, такими как Google Groups и Google AppSheet, и уведомляет партнеров о нарушениях.

Эксперты предупреждают, что тактика социальной инженерии через поддельные вакансии остается одной из самых эффективных, поскольку она эксплуатирует естественное желание пользователей найти работу или улучшить свои профессиональные условия. Рекомендуется проявлять осторожность при отклике на вакансии от неизвестных работодателей, проверять домены и адреса электронной почты, а также использовать многофакторную аутентификацию для защиты учетных записей. Компаниям следует обучать сотрудников правилам кибербезопасности и внедрять системы мониторинга необычной активности в рекламных кабинетах.

Ожидается, что подобные кампании будут продолжаться и эволюционировать, поскольку злоумышленники активно обмениваются инструментами и тактиками в закрытых форумах. Сотрудничество между технологическими компаниями и сообществом информационной безопасности играет ключевую роль в противодействии таким угрозам и защите пользователей по всему миру.

Индикаторы компрометации

Domains

- staffvirtual.website

SHA256

- 137a6e6f09cb38905ff5c4ffe4b8967a45313d93bf19e03f8abe8238d589fb42

- 33fc67b0daaffd81493818df4d58112def65138143cec9bd385ef164bb4ac8ab

- 35721350cf3810dd25e12b7ae2be3b11a4e079380bbbb8ca24689fb609929255

- bc114aeaaa069e584da0a2b50c5ed6c36232a0058c9a4c2d7660e3c028359d81

- e1ea0b557c3bda5c1332009628f37299766ac5886dda9aaf6bc902145c41fd10