Эксперты Group-IB раскрыли сложный многоступенчатый фишинг-кит, который целенаправленно атакует клиентов итальянского IT-провайдера Aruba. Этот профессиональный фреймворк использует многоуровневые методы обхода защиты, фильтрацию CAPTCHA и эксфильтрацию данных через Telegram для хищения учетных данных. Обнаруженная схема демонстрирует, как сервисы фишинга как услуги (PhaaS) масштабируются через автоматизацию, снижая технические барьеры для киберпреступников и выводя один из старейших видов цифрового мошенничества на промышленный уровень.

Описание

Фишинг остается одной из наиболее устойчивых и адаптивных угроз в кибербезопасности. Преступники все чаще имитируют репутационные IT-компании в фишинговых кампаниях, используя доверие к этим брендам для атак как на сами компании, так и на их клиентов. То, что начиналось как простой социальный инжиниринг, превратилось в сложную преступную экономику с определенными ролями, масштабируемыми инструментами и быстрой монетизацией.

Проанализированный набор инструментов был разработан для имитации итальянского провайдера IT- и веб-услуг Aruba S.p.A., компании, глубоко внедренной в цифровую инфраструктуру Италии и обслуживающей более 5,4 миллионов клиентов. Такая цель предлагает значительную выгоду: компрометация одной учетной записи может раскрыть критически важные бизнес-активы, от хостинга веб-сайтов до контроля доменов и почтовых сред.

Исследователи Group-IB изучили фишинг-кит и обнаружили, что это не просто клонированная веб-страница, а полностью автоматизированная многоступенчатая платформа, разработанная для эффективности и скрытности. Он использует фильтрацию CAPTCHA для уклонения от сканирования безопасности, предварительно заполняет данные жертв для повышения доверия и использует ботов Telegram для эксфильтрации похищенных учетных данных и платежной информации. Каждая функция служит единой цели: хищению учетных данных в промышленных масштабах.

Это открытие подчеркивает более широкую тенденцию в теневой экономике - рост фишинга как услуги. Эти наборы инструментов создаются, продаются и даже поддерживаются как легитимные программные продукты. Их доступность резко снижает технический барьер для входа, позволяя менее квалифицированным злоумышленникам запускать убедительные кампании в масштабе. Автоматизация, наблюдавшаяся в этом конкретном наборе инструментов, иллюстрирует, как фишинг стал систематизированным - более быстрым в развертывании, более трудным для обнаружения и более легким для репликации.

Целевые фишинговые приманки отправлялись клиентам Aruba с предупреждениями о истекающих услугах или неудачных платежах. Предварительно заполненные URL-адреса для входа содержали адрес электронной почты жертвы для реалистичности. Набор инструментов построен для эффективности и уклонения - это полное многоступенчатое приложение, предназначенное для проведения жертвы через полный процесс сбора данных.

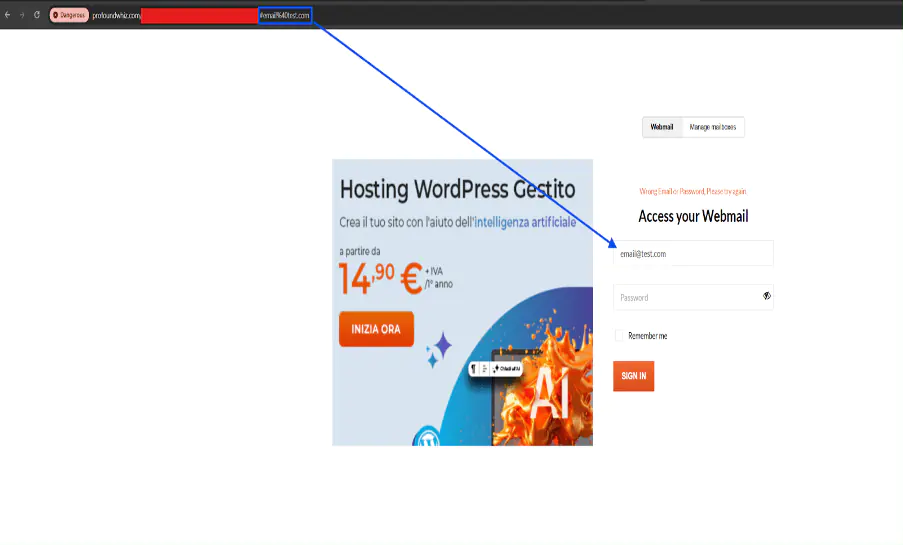

Атака обычно начинается с классической целевой фишинговой приманки. Жертвы получают электронное письмо, предназначенное для создания чувства срочности, такое как предупреждение об истекающей услуге или неудачном платеже - тактика, о которой сама Aruba предупреждает своих клиентов. Письмо содержит ссылку на одну из многих фишинговых страниц, которые тщательно имитируют официальный портал входа в веб-почту Aruba.it.

Анализ этого конкретного фишинг-кита выявил использование предварительно заполненных URL-адресов для входа, которые включают адрес электронной почты жертвы как параметр. Когда жертва нажимает на ссылку, страница загружается, автоматически заполняя поле электронной почты в форме входа, создавая убедительную иллюзию легитимности, которая снижает бдительность пользователя и делает его более склонным вводить свои конфиденциальные данные.

Процесс атаки включает четыре четко orchestrated этапа. На первом этапе evasion и доступа последовательность атаки начинается с проверки CAPTCHA, которая служит первой линией защиты набора инструментов. Этот фильтр предназначен для отсеивания анализа ботами безопасности и сканерами, увеличивая вероятность того, что вредоносная страница доставляется только человеческой цели.

После решения CAPTCHA жертва перенаправляется на высококачественную реплику страницы входа клиента Aruba.it. Жертва вводит свое имя пользователя и пароль, которые немедленно эксфильтрируются атакующему. Чтобы снизить подозрения, жертве затем представляется поддельная платежная страница для небольшой правдоподобной платы, часто под предлогом продления услуги или проверки. Эта страница предназначена для кражи полных реквизитов кредитной карты жертвы: имени, номера карты, срока действия и CVV.

Непосредственно после предоставления реквизитов карты жертва попадает на поддельную страницу проверки 3D Secure или OTP. Страница предлагает им ввести одноразовый пароль, отправленный на их телефон их банком. Эта последняя часть информации захватывается и отправляется атакующему, давая им все необходимое для авторизации мошеннических транзакций в реальном времени. Жертва затем перенаправляется на экран загрузки перед отправкой на легитимный веб-сайт Aruba.it, оставляя ее неосведомленной о краже.

Фишинг-кит представляет собой комплексную структуру, построенную для эффективности и уклонения. Это не просто отдельная страница, а полное многоступенчатое приложение, предназначенное для проведения жертвы через полный процесс сбора данных. Процесс начинается с анти-бот шлюза, который отфильтровывает автоматизированные инструменты безопасности, обеспечивая показ основных фишинговых страниц только потенциальным человеческим жертвам.

Когда пользователь проходит эту проверку, он входит в основное приложение, которое содержит отдельные высококачественные шаблоны для каждого этапа атаки: первоначального входа с учетными данными, формы финансовых данных и финальной страницы перехвата OTP. Когда жертва предоставляет свою информацию на любом этапе, данные отправляются атакующему через несколько каналов одновременно. Основной метод - прямое сообщение в предварительно настроенный чат Telegram, обеспечивающее атакующему мгновенное уведомление. В качестве резервной копии данные также сохраняются в локальном файле журнала на машине атакующего, запускающего набор инструментов.

Telegram является центральной нервной системой для всей этой операции. Он функционирует как полносервисная платформа для киберпреступности, часто размещая каждый этап жизненного цикла атаки. В случае проанализированного набора инструментов аналитикам удалось идентифицировать многочисленные чаты Telegram, посвященные кампании Aruba. Эти сущности Telegram используются для распространения и продажи, создания сообщества и поддержки, а также для эксфильтрации данных через ботов.

Проанализированный Group-IB фишинг-кит иллюстрирует индустриализацию онлайн-обмана. То, что когда-то требовало технического опыта, теперь может выполняться в масштабе через предварительно построенные автоматизированные фреймворки. Эти операции функционируют как нелегальные SaaS бизнесы - модульные, подписочные и поддерживаемые через сообщества Telegram.

Эволюция подчеркивает критическую истину: фишинг больше не является статичной или низкоквалифицированной угрозой. Это динамичная, рыночно-ориентированная экосистема, которая продолжает инновации. Каждый новый набор инструментов ускоряет цикл атаки, снижая барьеры для входа и расширяя глобальный охват кибермошенничества.

Фишинг может быть одной из старейших форм киберпреступности, но в своей текущей промышленной форме он представляет новый рубеж автоматизации и обмана - тот, который требует ориентированной на разведку, совместной защиты. Многоступенчатая природа этого набора инструментов и его способность перехватывать OTP подчеркивают ограничения традиционных советов по безопасности. Более robust, многоуровневая защита - с вовлечением обеих сторон (организаций/поставщиков услуг и конечных пользователей) - требуется для противодействия этой угрозе.

Организациям и поставщикам услуг следует внедрять технологические решения, такие как защищенный почтовый шлюз, для фильтрации вредоносного контента и проверки URL-адресов. Активный мониторинг имитирующих доменов и фишинговых сайтов с последующим запросом их удаления имеет критическое значение. Использование подхода нулевого доверия обеспечивает, что любое соединение не принимается как должное, с постоянным мониторингом всего трафика. Перенаправление платежей на официальные веб-сайты банков для многофакторной аутентификации добавляет дополнительный уровень безопасности.

Для конечных пользователей ключевыми являются скептицизм в отношении любых писем, использующих методы социального инжиниринга, и проверка отправителя перед переходом по ссылкам. В случае получения подозрительного письма от поставщиков следует избегать использования любых ссылок в нем, вместо этого вручную входить в свою учетную запись через новое окно браузера. Включение многофакторной аутентификации на критических учетных записях, с приоритетом ключей доступа над SMS или OTP на основе приложений, значительно снижает риски. Использование менеджера паролей обеспечивает уникальные надежные пароли для каждого сайта, добавляя дополнительный уровень защиты против компрометации учетных данных в промышленных масштабах.

Индикаторы компрометации

IPv4

- 109.95.159.70

- 185.208.164.121

- 185.25.23.155

- 192.250.229.24

- 23.239.109.118

- 31.28.24.131

- 45.77.157.140

Domains

- arb-app.nero-network.eu

- firsijdaeeuetevcbcsj.cfolks.pl

- scarecrow.metalseed.you2.pl

- serdegogozedeytid.bulkypay.xyz

- serdegogozedeytidtelerstore.marina.am

- srv229641.hoster-test.ru

- wordpress-1512889-5811853.cloudwaysapps.com