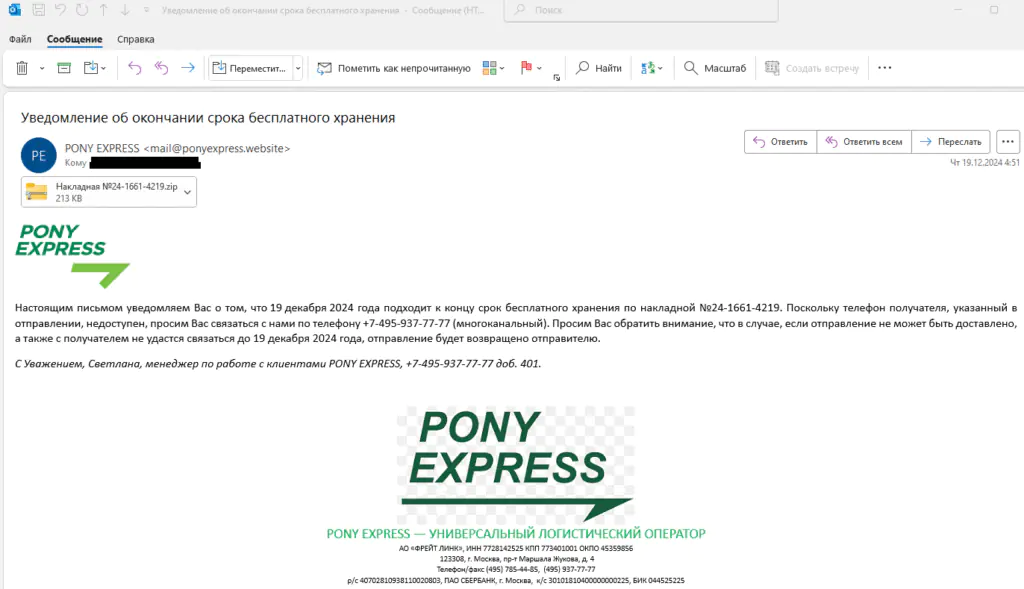

Команда UserGate uFactor обнародовала детали сложной кибератаки с использованием вредоносного ПО DarkWatchman, известного также как Buhtrap. Этот модульный троянец распространяется через фишинговые письма с ZIP-вложениями, содержащими самораспаковывающиеся SFX-архивы, и применяет многоуровневое шифрование для обхода систем защиты. Анализ показал, что атака начинается с тщательно спланированной подмены отправителя: злоумышленники использовали сервер ponyexpress.website с IP 195.19.93.148, который по данным AbuseIPDB уже фигурировал в 107 инцидентах. При открытии вложения жертва видит иконку PDF-документа благодаря настройке Windows, скрывающей расширения файлов, тогда как фактически запускается JavaScript-сценарий с двойным уровнем обфускации.

Описание

Ключевой особенностью DarkWatchman является механизм распаковки основного модуля. Вредонос использует SFX-архив, который при запуске добавляет исключения в защиту через PowerShell, после чего активирует скрипт 4157934657 через wscript.exe. Исследователи расшифровали его содержимое с помощью онлайн-компилятора OneCompiler, выявив XOR-шифрование с динамическим ключом. Алгоритм генерирует ключ на основе системных данных, применяя операцию XOR к строкам вида "db460075cc43160a", что усложняет статический анализ. После преобразования в de4js обнаружился основной модуль с функциями, опасными для корпоративных сетей: от очистки журналов событий до удаления теневых копий Volume Shadow Copy.

Особую тревогу вызывает Domain Generation Algorithm, адаптированный под современные реалии. Вместо фиксированных доменов DarkWatchman использует комбинацию из 20 хешированных значений и шести TLD-зон (.online, .store и др.), генерируя URL по формуле https://<хеш><зона>/index.php. Криптографической основой служит CRC32, где входными данными выступают текущая дата в GMT-формате, соль "2d187a42" и счетчик. Python-скрипт, воспроизведенный исследователями, показал: ежедневно создается 600 уникальных URL, что делает блокировку через чёрные списки неэффективной. Для сетевого взаимодействия троянец регистрирует библиотеку dynwrapx.dll, позволяющую исполнять произвольный код через WinAPI: выделяет память, записывает полученные с C2-сервера инструкции и запускает их в новом потоке.

Функционал DarkWatchman включает комплекс разрушительных действий. Он очищает историю браузеров Chrome, Yandex, Firefox и Edge, внедряет задачи в Планировщик заданий для автозапуска, реализует кейлоггинг и выполняет команды через cmd.exe. При этом вредонос использует DynamicWrapperX для прямого вызова системных функций, включая CreateThread и VirtualAlloc, что позволяет ему загружать дополнительные модули "на лету". Эксперты UserGate подчеркивают: атака демонстрирует эволюцию фишинга, где традиционная подмена документов заменена техникой "двойного маскирования" - SFX-архив скрывает JavaScript, который в свою очередь расшифровывает основной модуль.

Для защиты специалисты рекомендуют предприятиям усилить контроль за вложениями .ZIP, отключить скрытие расширений файлов в Windows и внедрить анализ заголовков писем на предмет spoofing. Обнаружение подобных угроз требует мониторинга аномальных вызовов wscript.exe и PowerShell, особенно с параметрами исключения системных дисков. Исследование DarkWatchman подтверждает тенденцию: современные вредоносы комбинируют "старые" приемы вроде XOR-шифрования с инновационными методами генерации доменов, превращая каждую атаку в уникальную киберугрозу, требующую многослойной защиты. Эта разработка подчеркивает важность поведенческого анализа, поскольку традиционные сигнатурные методы бессильны против динамически изменяющегося кода и доменных структур.

Индикаторы компрометации

IPv4

- 195.19.93.148

Domains

- cerodedu.ads

- esadiftwin.dm

- gacittled.re

- nitryporm.ly

- rtwir.cu

URLs

- https://00712ceb.fun/index.php

- https://00712ceb.online/index.php

- https://00712ceb.shop/index.php

- https://00712ceb.site/index.php

- https://00712ceb.space/index.php

- https://00712ceb.store/index.php

- https://101ff85d.fun/index.php

- https://101ff85d.online/index.php

- https://101ff85d.shop/index.php

- https://101ff85d.site/index.php

- https://101ff85d.space/index.php

- https://101ff85d.store/index.php

- https://13c9e43f.fun/index.php

- https://13c9e43f.online/index.php

- https://13c9e43f.shop/index.php

- https://13c9e43f.site/index.php

- https://13c9e43f.space/index.php

- https://13c9e43f.store/index.php

- https://1f07839e.fun/index.php

- https://1f07839e.online/index.php

- https://1f07839e.shop/index.php

- https://1f07839e.site/index.php

- https://1f07839e.space/index.php

- https://1f07839e.store/index.php

- https://3725284b.fun/index.php

- https://3725284b.online/index.php

- https://3725284b.shop/index.php

- https://3725284b.site/index.php

- https://3725284b.space/index.php

- https://3725284b.store/index.php

- https://5acc6ea7.fun/index.php

- https://5acc6ea7.online/index.php

- https://5acc6ea7.shop/index.php

- https://5acc6ea7.site/index.php

- https://5acc6ea7.space/index.php

- https://5acc6ea7.store/index.php

- https://75d7f08b.fun/index.php

- https://75d7f08b.online/index.php

- https://75d7f08b.shop/index.php

- https://75d7f08b.site/index.php

- https://75d7f08b.space/index.php

- https://75d7f08b.store/index.php

- https://7dd00d3e.fun/index.php

- https://7dd00d3e.online/index.php

- https://7dd00d3e.shop/index.php

- https://7dd00d3e.site/index.php

- https://7dd00d3e.space/index.php

- https://7dd00d3e.store/index.php

- https://975d38de.fun/index.php

- https://975d38de.online/index.php

- https://975d38de.shop/index.php

- https://975d38de.site/index.php

- https://975d38de.space/index.php

- https://975d38de.store/index.php

- https://9e3b6298.fun/index.php

- https://9e3b6298.online/index.php

- https://9e3b6298.shop/index.php

- https://9e3b6298.site/index.php

- https://9e3b6298.space/index.php

- https://9e3b6298.store/index.php

- https://ae70386a.fun/index.php

- https://ae70386a.online/index.php

- https://ae70386a.shop/index.php

- https://ae70386a.site/index.php

- https://ae70386a.space/index.php

- https://ae70386a.store/index.php

- https://b21851ce.fun/index.php

- https://b21851ce.online/index.php

- https://b21851ce.shop/index.php

- https://b21851ce.site/index.php

- https://b21851ce.space/index.php

- https://b21851ce.store/index.php

- https://b390342d.fun/index.php

- https://b390342d.online/index.php

- https://b390342d.shop/index.php

- https://b390342d.site/index.php

- https://b390342d.space/index.php

- https://b390342d.store/index.php

- https://b695ecf2.fun/index.php

- https://b695ecf2.online/index.php

- https://b695ecf2.shop/index.php

- https://b695ecf2.site/index.php

- https://b695ecf2.space/index.php

- https://b695ecf2.store/index.php

- https://b6c98b7a.fun/index.php

- https://b6c98b7a.online/index.php

- https://b6c98b7a.shop/index.php

- https://b6c98b7a.site/index.php

- https://b6c98b7a.space/index.php

- https://b6c98b7a.store/index.php

- https://b9ef072b.fun/index.php

- https://b9ef072b.online/index.php

- https://b9ef072b.shop/index.php

- https://b9ef072b.site/index.php

- https://b9ef072b.space/index.php

- https://b9ef072b.store/index.php

- https://bd0baba4.fun/index.php

- https://bd0baba4.online/index.php

- https://bd0baba4.shop/index.php

- https://bd0baba4.site/index.php

- https://bd0baba4.space/index.php

- https://bd0baba4.store/index.php

- https://c06f244e.fun/index.php

- https://c06f244e.online/index.php

- https://c06f244e.shop/index.php

- https://c06f244e.site/index.php

- https://c06f244e.space/index.php

- https://c06f244e.store/index.php

- https://c87cecad.fun/index.php

- https://c87cecad.online/index.php

- https://c87cecad.shop/index.php

- https://c87cecad.site/index.php

- https://c87cecad.space/index.php

- https://c87cecad.store/index.php

- https://cffab9dc.fun/index.php

- https://cffab9dc.online/index.php

- https://cffab9dc.shop/index.php

- https://cffab9dc.site/index.php

- https://cffab9dc.space/index.php

- https://cffab9dc.store/index.php

Emails

- mail@ponyexpress.website

MD5

- 22ce5e4c54352d99f9dc0326591b6526

- 2ad2f698bc13114796a44392a0f82012

- 2e85e26f1bcf5f1672a53daf39f2a168

- 3440632fa1b3837fce0e3bb4f1910138

- 47b1c1b01bc866c7dcecc2f283ab3396

- 5812e9a2bfdc59a34a6b5aeb7a2fdb3a

- 782dc802d8efd2b75bef589a20c94024

- 7f8b6c929cea9b45a73a4cb6f4ad030a

- 93e39c7275a7377ff837992141789593

- cbaca0553f9a13f9b540a55a5cc03bab

- e45e91d6a776d4d4c5a39bd13a01704d

- f1eec66e15aff1fcf23dbafa9f8e205b

- ff13c0e958d09c467b594d61706be4e7

SHA1

- 0c6f8f0de2a14542f68ab23fb20460ecdccf7c5c

- 20253b3300fb0ec9c6e56e95b4cf080c78c41719

- 2e7c0312a98fafb886c583bc29e1fabe11ed3cb8

- 3d32cf65fa7b26bcfdbe85892cc5f384c21c63db

- 40e0d90a868166cd36c896b6be389acbfa8a1cdc

- 42706bf6f6bcfac6c3b25057a86a7385fb393720

- 523ec8ed85b2eadd08662bc7fb67653e2456c9af

- 566a5b9328874ba747be4f5b331277ce15ae5898

- 5fe4ec6bdbd579068831a822e86670e2160d2147

- 61e4ac99d32b5b8207584ebf87c70b6d9b4cc902

- 72578e3adfa3119bffae602a5df951e9a09d97e2

- af47d787e78812184270d4fda2c5abd9efbbfdba

- f27768b2685fcd5ca2ab7f880bbf502871ed37ba

SHA256

- 022f581ce15b4f8ce63fd9ba218b865d48124bda1518eb3b7155d461a3bffc37

- 09c18ecb453e89a205cc6e5e5032a85139a2a034c1b39a85be7ba23e147e4bb8

- 20612c0e26b5a25efc22ccb5b44e4f1b7dd152a846073d1881d3c04089039907

- 5654faf2d7d2bf6e8fcca0ff5bf12d10c284503632cbc964466cc810ded31571

- 99b6062a9dabf81011e569495d0b31e7b3cdb049d73fe34ab72615ff8d1f8d39

- a436cc567334682957eed5fc80e8e4575be169c58032458dad97a7fd6d7deab6

- b61900a4208a9aed35dcdd706fbf0bab417abfeaef6aa1c8fca7f68575a14ef2

- bef60c4f17b8a8ee3d5ad732f43104d2f4c3a3045fb437f703b99705d3b3af55

- caf6f4f4c11e65163472ca48f72a6beaee20a4ac66cd419bef4c7b726602409b

- d1348d73eafbcd78a584ce7c57542331061bbd44d2b425644e92d01368ad6862

- dc293682142759dbec88d19d536df5c17b18789af0a44bdd4879f3371bd88751

- de0f099a6f7bde71538999345e8fd460ff173efdd0e521024700a13253a1a706

- e80dc7946e566ddc3f84e10e83d276cc69cc8ff7040bd0cd8e99c8f8306cfb8f