Исследователи ESET обнаружили на платформе VirusTotal новый вредоносный образец, получивший название HybridPetya. Этот образец является имитацией печально известного шифровальщика Petya/NotPetya, но с расширенными возможностями, включая компрометацию систем на базе UEFI и использование уязвимости CVE-2024-7344 для обхода механизма безопасной загрузки Secure Boot на устаревших системах. Образцы были загружены в феврале 2025 года, однако пока не было зафиксировано их активного использования в реальных атаках.

Описание

HybridPetya, как и его предшественники, шифрует главную файловую таблицу (Master File Table, MFT), которая содержит критически важные метаданные о всех файлах на разделах с файловой системой NTFS. Однако, в отличие от оригинального NotPetya, который наносил непоправимый ущерб, HybridPetya позволяет злоумышленникам восстановить ключ дешифрования на основе персонального ключа жертвы, что делает его функциональным ransomware (шифровальщиком), а не чисто разрушительным инструментом.

Наиболее значимым нововведением HybridPetya является его способность атаковать современные UEFI-системы. Вредоносная программа устанавливает зловредное EFI-приложение на системный раздел EFI, что позволяет ей сохранять устойчивость и контролировать процесс загрузки. Один из вариантов HybridPetya использует уязвимость CVE-2024-7344, раскрытую ранее в 2025 году, чтобы обойти защиту Secure Boot. Это достигается за счёт специально сформированного файла cloak.dat, который загружается через уязвимое приложение reloader.efi.

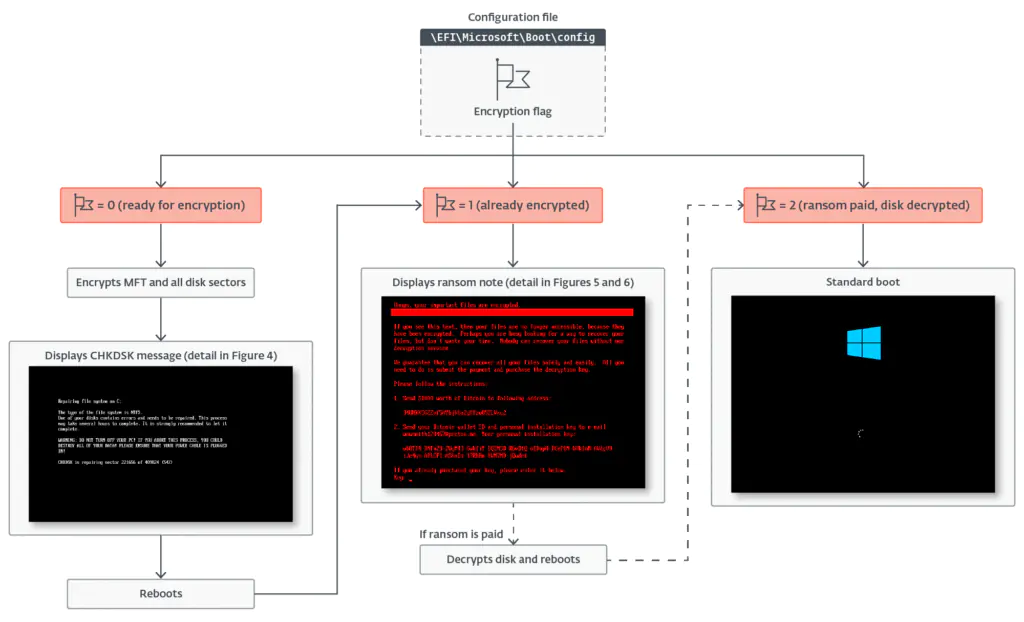

Технический анализ показал, что образец включает компонент буткита, который управляет процессом шифрования и дешифрования. При запуске буткит проверяет статус шифрования, считывая конфигурационный файл. Если диск ещё не зашифрован, программа использует алгоритм Salsa20 для шифрования MFT, параллельно выводя на экран поддельное сообщение о проверке диска CHKDSK, чтобы ввести пользователя в заблуждение. После завершения шифрования система перезагружается, и жертве показывается сообщение с требованием выкупа.

Интересно, что 9 сентября 2025 года исследователь @hasherezade упомянула в своём посте о существовании UEFI-версии Petya, что может указывать на возможную связь с HybridPetya. Тем не менее, образцы, изученные ESET, не содержат характерного черепа в ASCII-графике, typical для оригинального Petya, что позволяет предположить, что HybridPetya может быть Proof of Concept (доказательством концепции), разработанным либо исследователями безопасности, либо неизвестными злоумышленниками.

Атака с использованием HybridPetya подчёркивает растущую тенденцию использования уязвимостей UEFI и обхода Secure Boot. Ранее аналогичные методы применялись в буткитах BlackLotus, BootKitty и Hyper-V Backdoor PoC. Для защиты рекомендуется убедиться, что на системе установлены актуальные обновления dbx от Microsoft, которые блокируют уязвимые компоненты, включая CVE-2024-7344.

Таким образом, хотя HybridPetya пока не активен в реальных атаках, его появление служит важным напоминанием о необходимости поддерживать системы в актуальном состоянии и применять комплексные меры кибербезопасности для предотвращения атак на уровне прошивки.

Индикаторы компрометации

MD5

- 0038f120b2b5093cf1a35190260c0677

- 096dd6f0422ea562956e4eb64c48e311

- 670519058a309a63ff63bbf573f79916

- 67e8ccaecdce7983a40fc09d239945c4

- 85d05dd985e72bb1be733c2726d7368c

- b15920685a76992ad8179687b3c0a7c3

- baba1728a03c8c05b13b57c909778c0a

- c6854118f7e9ea0ec3cbd6163e3e2541

- e184fe6b3244787a71e1d1d4a152a9b5

- f91c01185dbc7a5f3509c5818217f8da

SHA1

- 3393a8c258239d6802553fd1cce397e18fa285a1

- 98c3e659a903e74d2ee398464d3a5109e92bd9a9

- 9b0ee05fffda0b16cf9daac587cb92bb06d3981b

- 9df922d00171aa3c31b75446d700ee567f8d787b

- a6ebfa062270a321241439e8df72664cd54ea1bc

- bd35908d5a5e9f7e41a61b7ab598ab9a88db723d

- c7c270f9d3ae80ec5e8926a3cd1fb5c9d208f1dc

- c8e3f1bf0b67c83d2a6d9e594de8067f0378e6c5

- cdc8cb3d211589202b49a48618b0d90c4d8f86fd

- d0bd283133a80b47137562f2aaab740fa15e6441

- d31f86ba572904192d7476ca376686e76e103d28

SHA256

- 01b57ae9cb77780f0fa2bb06f2eb78bcba188e824811e21f4b2b00d7f6fd7c1d

- 65f77a21080cb4f151d0df6142a0eb039f6ecdc73346e7eece0f56408b8f4c27

- 7a9c608ed31ec4e002336e7d6a6690cfa934e5347cc89f5a7ce9ad2de744e2d2

- 97bc6da2c387b4b0d6f1f08f4eeeec65359bb66cb23c15e805f68c89493bf1d4

- b949e95160734c2240ed6f330a5586e2a890264ae207df2b2f7209e361b1d239

- c25e5f72850f5571e312043ad9bc3542e3dfa258d3e913b23900d3e46b998437

- c75a0c76dd7cd7f364421b9b13bd2d7c4a0778bfc2a4e85e54283d75e91ae65c

- ccdad8f0f97fc54d7d568414364887dcbe57299257305994ea187c43a7c040a8

- f3cc228437d4bcad020da7c4c224d39b77bb966fade73f20b121d78bcc66ef0a

- f6e0f0a30ea75dd91a045abeb30302e1a74261feac5c5c719553656426009fa5