В киберпространстве Бангладеш зафиксирована масштабная фишинговая кампания, исходящая из взломанных электронных почтовых аккаунтов государственных и правоохранительных ведомств. Согласно техническому отчету, злоумышленники, получив доступ к легитимным учетным данным, рассылают мошеннические письма внутри правительственных коммуникаций, эксплуатируя доверие к официальной переписке.

Описание

Механика атаки

Операция характеризуется как высокоорганизованная credential-based атака. Злоумышленники используют два основных метода доставки вредоносного контента. Первый подразумевает встраивание фишинговых ссылок в файлы изображений (.jpeg или .png), замаскированные под документы. Второй метод использует парольную защиту для .docx-файлов, что позволяет обходить стандартные системы фильтрации почтовых сервисов. Примечательно, что анализ одного из таких документов выявил его функцию троянского дроппера, создающего цепочку заражения.

Целевой сектор

Основными мишенями кампании стали правоохранительные органы и правительственные организации страны, что повышает потенциальный ущерб от утечки данных. Эксперты подчеркивают, что атака направлена на подрыв доверия внутри межведомственной коммуникации.

Технический разбор ключевой фишинговой ссылки

Центральным элементом кампании является домен: "https://mail-baf-mil-bd-fils-cas-visit-to-chi[.]netlify[.]app/"

Домен развернут на бесплатном хостинге Netlify.app, чья инфраструктура с поддержкой HTTPS часто злоупотребляется злоумышленниками из-за простоты развертывания и внешней легитимности.

Субдомен искусно сконструирован для имитации официального ресурса:

- "mail" создает видимость почтового сервиса

- "baf" отсылает к Bangladesh Air Force

- "mil" и "bd" указывают на военную принадлежность и страну

- "fils-cas-visit-to-chi" генерирует ложный контекст (файлы, визит в Китай)

Серверная часть (IP: 18.208.88[.]157) размещена на Amazon AWS, что осложняет блокировку.

Анализ фишинговой страницы

Код страницы содержит несколько механизмов обмана:

- Форма отправки данных ведет на внешний сервер ("mailbox3-inbox1bd.com/2135.php"), контролируемый злоумышленниками.

- Поля для сбора учетных данных используют нестандартные имена ("pdf" для логина, "sweet" для пароля), что затрудняет детектирование.

- Реализована система "ложной загрузки": 5 секунд пользователю демонстрируется изображение "ttt.png" (имитация документа), после чего появляется фишинговый интерфейс.

- Скрипты блокируют функции разработчика (DevTools), просмотр исходного кода и контекстное меню, усложняя анализ.

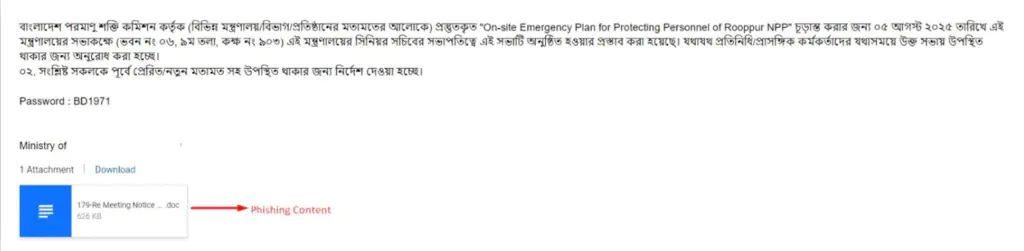

Тактика с парольными документами

Парольная защита .doc-файлов служит двойной цели: обход базовых антифишинговых фильтров и психологическое воздействие. Получатель, считая документ конфиденциальным, с большей вероятностью введет пароль (часто указанный в письме), активируя вредоносный код.

Данная кампания подчеркивает растущую изощренность атак на государственные инфраструктуры развивающихся стран, где злоумышленники эксплуатируют недостатки в системах безопасности и человеческий фактор одновременно.

Индикаторы компрометации

IPv4

- 173.239.196.158

- 173.239.196.4

- 18.208.88.157

- 45.95.161.15

- 73.239.196.157

- 88.119.161.40

Domains

- chi.netlify.app

- mail.mofa.govnp.org

- mx1.nepal.govnp.org

- nitc.govnp.org

URLs

- https://mail-baf-mil-bd-fils-cas-visit-to-chi.netlify.app/

SHA256

- 0f66294f8cea4305f14bfa3e51b60a5bb98c235fb3d67de7cd45cd5f6bb8c6fa

- 10ed05866da319d442dae5d3694b43cb4cf2a7feaf24fc02da3c4a2c2a5020c5