В последние недели специалисты Cloudflare зафиксировали масштабную фишинговую кампанию, злоумышленники которой выдают себя за представителей Администрации социального обеспечения США (SSA). Основная цель атак - похищение учетных данных или внедрение троянизированных версий программы ScreenConnect, используемой для удаленного управления компьютерами. После получения доступа злоумышленники также принуждают жертв к установке приложения Phone Link от Microsoft, что позволяет перехватывать SMS, двухфакторные коды и другие конфиденциальные данные с мобильных устройств.

Описание

Аналитики компании Phishguard отмечают, что атаки совпали с недавними сбоями в работе SSA, что могло усилить тревожность среди пользователей и повысить эффективность фишинговых рассылок. Подобная схема уже использовалась ранее - например, в январе 2025 года резко участились мошеннические схемы, связанные с криптовалютой $TRUMP, что также было привязано к актуальным событиям.

Тактика социальной инженерии и обход фильтров

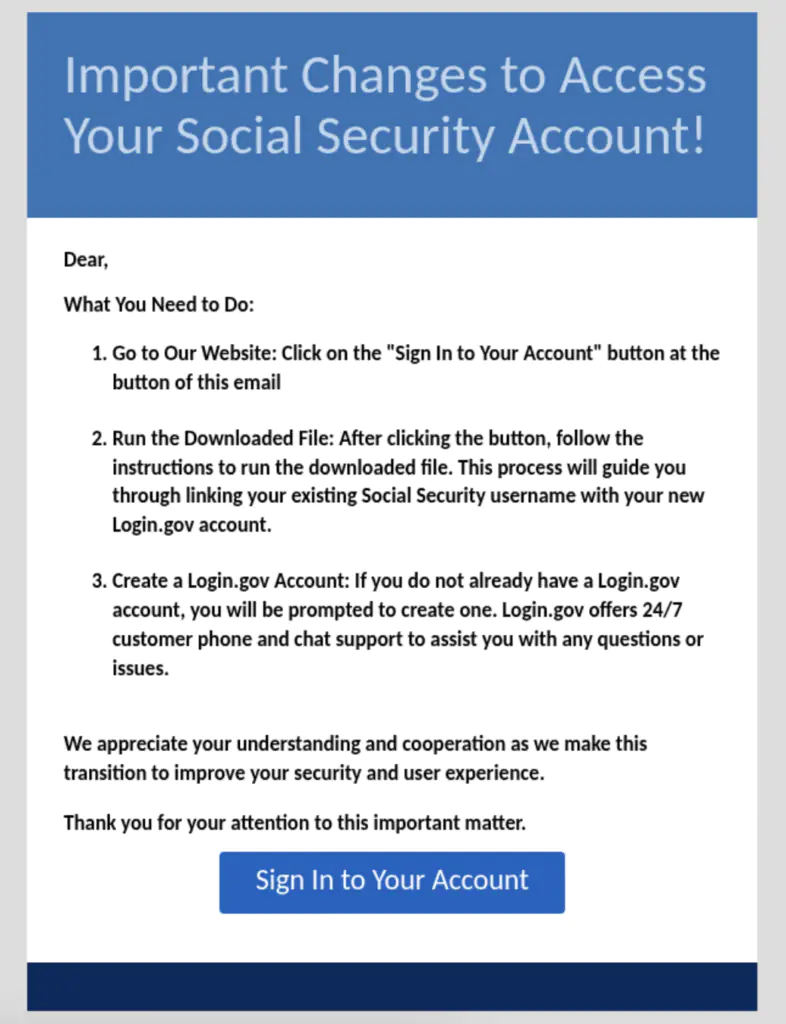

Фишинговые письма оформлены максимально правдоподобно: в них используются официальные логотипы SSA, стандартные формулировки и даже ссылки, внешне похожие на государственные домены. Для обхода спам-фильтров злоумышленники применяют несколько методов. В простых случаях отправитель просто подделывает имя в поле "От", указывая "Social Security Administration", но использует бесплатные почтовые сервисы вроде Gmail или Outlook. В более сложных сценариях вредоносный контент встраивается в изображения, а ссылки ведут на одноразовые URL, что затрудняет их обнаружение.

Типичные фишинговые письма содержат тревожные сообщения вроде: "Ваш SSN будет заблокирован (ID дела - SSA-526487442)" или "Обнаружена подозрительная активность в вашем аккаунте SSA". В ряде случаев злоумышленники утверждают, что в учетной записи произошли "важные изменения", и требуют немедленно перейти по ссылке для входа. Например, кнопка с текстом *"Просмотреть ваше заявление"* может вести на поддельный сайт вроде *hxxps://ssa-storeattsment[.]com* вместо официального домена SSA.

Технические особенности атаки

Одна из ключевых особенностей новой кампании - использование троянизированной версии ScreenConnect, популярного инструмента для удаленного администрирования. Вредоносная версия загружается через скомпрометированные WordPress-сайты, которые перенаправляют жертв на одноразовые домены в зоне .xyz. Чтобы убедить пользователей запустить файл, мошенники добавляют в письма пометку о том, что "документ оптимизирован для просмотра на Windows", тем самым ограничивая круг потенциальных жертв только пользователями этой ОС.

Ссылки в фишинговых письмах могут вести на легитимные, но взломанные серверы, что помогает обходить базовые проверки SPF и DKIM. Кроме того, злоумышленники регистрируют домены с включением слов "ssa" или "social-security", что делает URL более правдоподобными.

После перехода по ссылке жертве предлагается скачать файл под видом обновления SSA, например SocialSecurityAdminUpd05212025.exe, размещенный на Bitbucket. Этот исполняемый файл устанавливает модифицированный клиент ScreenConnect, который подключается к серверу злоумышленников (например: pulseriseglobal[.]com), предоставляя им полный контроль над системой.

Расширение атаки через Phone Link

В ряде случаев после установки ScreenConnect злоумышленники инструктируют жертву подключить Microsoft Phone Link - официальное приложение для синхронизации смартфона с ПК. Поскольку компьютер уже находится под контролем атакующих, они могут отслеживать процесс подключения и получать доступ к данным мобильного устройства, включая:

- SMS-сообщения (в том числе коды двухфакторной аутентификации)

- Уведомления приложений

- Контакты, историю звонков и фотографии

- Возможность совершать звонки и управлять устройством удаленно

Индикаторы компрометации

URLs

- fedumining.top/payouts

- https://bitbucket.org/iojuhygfrtdtyguygudu/qsxd/downloads/[FILENAME].exe

- https://dvwe.escripcionales.xyz/myssagovss/s9389494/scop/

- https://https-ssaadmins.de/ssa/download.html

- https://jizies.info/new2m?lob=6129571275

- https://nextgenerationdigitalautomationtool.top/

- https://nordin.toufanti.com/Bin/invoice.[FILENAME].exe?e=Access&y=Guest

- https://pulseriseglobal.com

- https://qXrPq.brztnek.es

- https://rajdhandevelopers.com

- https://redplay.store/statement/ssa

- https://ssa.aldercreativearts.com/

- https://ssabenefitsnow.com

- https://ssaccountantadmin.com

- https://ssamessagedirect.com/

- https://ssa-storeattsment.com

- https://studiobarina.it/wp-videos/fb4ac.php

- https://sukiho.com

- https://thenuisances.com

- https://thewriterspen.com

- https://tinyurl.com/app/nospam/tinyurl.com/asisissa

- https://waelalshabani.com

Fingerprints

- 6155524c226d54a872b3fa8a54439ff35da5:c21fdcb887773aa776d9d188fd67

- fdf6d0979d67f623f34f3612bf382462cb8a:5c9dd4f9dd0aa8026a67e8790523

- 5d60c1257e126893f48da9771f61f1f90829:0a97786031b3c3071da30d31e525

- 3ebc5f5ce5c88626c8711bb64f40a5a3a2e9:3f3317606778e2ca02e0b4d8541a

- d39659ff89fce3dc84ea4b10c5e3a66da10e:c21fdcb887773aa776d9d188fd67

SHA256

- ecace448367f06f242db45e0d4b3750c3cac5d3cd6f70eec4aece7f481aac437