Специалисты по кибербезопасности Перспективного мониторинга продолжают отслеживать активность трояна Mamont, который представляет значительную угрозу для пользователей Android-устройств. В ходе мониторинга была обнаружена новая вариация вредоносной программы, датированная 2026 годом и распространяемая под названием «Фото(92).apk». Эксперты связывают этот образец с обновленной инфраструктурой управления.

Описание

Анализ показал, что троянец использует новую панель управления командным сервером (C&Cl) - fensteadom[.]com. Этот хост ассоциирован более чем со ста другими вредоносными образцами из семейства Mamont. Основной функционал малвари остался прежним. Он включает перехват SMS-сообщений с их последующей передачей на сервер злоумышленников, сбор конфиденциальных данных об устройстве и SIM-картах, а также удаленное управление через получение команд.

Для обеспечения постоянного присутствия в системе троянец использует несколько техник персистентности. Он регистрируется для автозапуска при загрузке, маскируется под фоновую службу (foreground service) и применяет механизмы самовосстановления. Кроме того, вредоносная программа скрывает свой значок из списка недавних приложений и использует SOCKS5-прокси для маскировки сетевого трафика.

В процессе исследования были детально изучены API-эндпоинты командного сервера. Они позволяют злоумышленникам принимать перехваченные SMS, отправлять команды на зараженные устройства, собирать телеметрию и управлять конфигурацией вредоносного ПО. На сервер передается обширная информация о скомпрометированном устройстве. В частности, отправляются уникальный идентификатор устройства, модель, версия Android, данные о SIM-картах, архив SMS и список установленных банковских приложений.

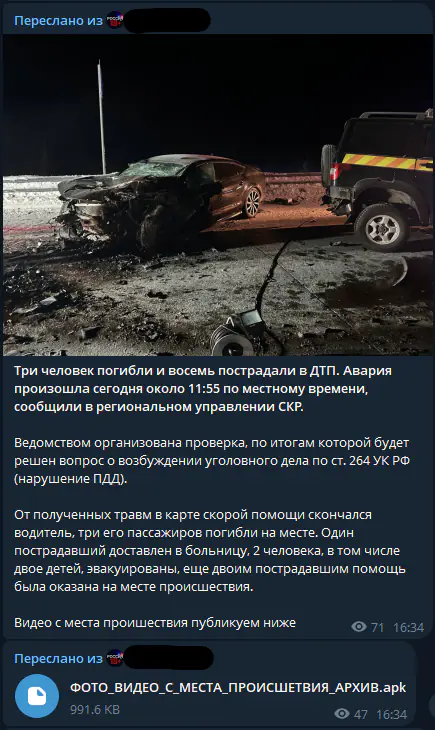

Анализ кода позволил получить данные о предполагаемых авторах угрозы. В одном из образцов была обнаружена ссылка на команду "erosteam", идентификатор оператора "@none_uk" и уникальный chat_id для управления через Telegram. Исследование подозрительных Telegram-каналов привело к обнаружению другого образца того же семейства. Он распространялся под видом архива с фото и видео дорожно-транспортного происшествия.

Этот образец использовал ту же C&C-панель, но на поддомене "truton". Всего эксперты идентифицировали более 60 различных поддоменов, таких как lizirteam, chuvaki и shpana. Анализ второго образца выявил другую команду злоумышленников под названием "truton" и оператора с идентификатором "@MuertosLogs". На основе этой информации можно предположить, что названия поддоменов напрямую соответствуют названиям преступных групп.

Технический анализ показал сложную структуру вредоносного приложения. Ключевые классы, такие как SmsReceiver, CoreService и BootstrapService, обеспечивают весь жизненный цикл троянца. Например, CoreService работает как постоянная фоновья служба, удерживает устройство в активном состоянии, периодически опрашивает сервер для получения команд и выполняет их, включая отправку SMS. BootstrapService отвечает за загрузку начальной конфигурации с сервера, что позволяет злоумышленникам гибко менять параметры атаки.

Для защиты от подобных угроз эксперты дают ряд рекомендаций. Необходимо скачивать приложения только из официальных магазинов, таких как Google Play. Крайне важно включить двухфакторную аутентификацию в мессенджерах и социальных сетях. Следует регулярно проверять активные сессии в своих аккаунтах. Нужно проявлять осторожность при получении неожиданных сообщений с вложениями или ссылками, даже от знакомых. Использование надежных антивирусных решений и отключение функции автоскачивания файлов в мессенджерах также помогут повысить уровень безопасности.

Индикаторы компрометации

IPv4

- 193.233.112.123

- 64.188.67.47

IPv4 Port Combinations

- 104.164.169.34:63805

- 104.164.198.150:63613

- 109.196.172.130:63713

- 130.49.111.220:64411

- 136.234.158.103:64765

- 136.234.160.34:64673

- 136.234.160.81:64673

- 136.234.162.205:64895

- 136.234.222.138:64057

- 136.234.222.184:64057

- 153.80.171.40:64585

- 45.152.116.43:63393

- 45.38.134.71:63031

- 45.93.15.136:64787

- 46.150.246.176:62525

- 46.150.252.123:64855

- 62.192.136.131:64765

- 62.192.139.59:64973

- 85.142.0.219:63057

- 85.142.131.150:64391

- 85.142.2.162:64113

- 85.142.47.241:64817

- 85.142.48.22:64061

Domains

- 2x2.fensteadom.com

- amigo.fensteadom.com

- amiri.fensteadom.com

- anonymteam.fensteadom.com

- bulka.fensteadom.com

- c2c.fensteadom.com

- card2card.fensteadom.com

- cartel.fensteadom.com

- chuvaki.fensteadom.com

- classica.fensteadom.com

- crazyteam.fensteadom.com

- dewersity.fensteadom.com

- dex.fensteadom.com

- dltteam.fensteadom.com

- dragon.fensteadom.com

- erosteam.fensteadom.com

- exzitkoteams.fensteadom.com

- fillin.fensteadom.com

- fingers.fensteadom.com

- fisher.fensteadom.com

- fokz.fensteadom.com

- foma.fensteadom.com

- formula.fensteadom.com

- grand.fensteadom.com

- hellokitty.fensteadom.com

- interium.fensteadom.com

- jjteam.fensteadom.com

- kds.fensteadom.com

- krygi.fensteadom.com

- lizirteam.fensteadom.com

- mashonka.fensteadom.com

- mb.fensteadom.com

- mmm.fensteadom.com

- moshenniki.fensteadom.com

- mryes.fensteadom.com

- mtteam.fensteadom.com

- neblteam.fensteadom.com

- nord.fensteadom.com

- platina.fensteadom.com

- provinciya.fensteadom.com

- pteam.fensteadom.com

- qts.fensteadom.com

- shpana.fensteadom.com

- simpsonteam.fensteadom.com

- skyteam.fensteadom.com

- sonatalamora.fensteadom.com

- sxas.fensteadom.com

- synvar.fensteadom.com

- test.fensteadom.com

- tincock.fensteadom.com

- tinkok.fensteadom.com

- traffic.fensteadom.com

- truton.fensteadom.com

- vnc.fensteadom.com

- wcc.fensteadom.com

- wg.fensteadom.com

- wwteam.fensteadom.com

- www.fensteadom.com

- z40.fensteadom.com

- z4o.fensteadom.com

- zhiguli.fensteadom.com

MD5

- 0192f9ef8a12dd8bf25518ebc6b24675

- 0206ac3a156e535b42d4f88c1d1017e9

- 050e6b70851eba710acbfff5640b8d8c

- 05fa64653287e8d04b072e90caa7c720

- 06d5667952bb2d8cd444cdb25967a67e

- 0757229a97b9d4d905689a931acbdfcb

- 07d5fe428a21d76033d9672cad4dc1dd

- 0999039be1e8dc06a3d2db2e01f6fe69

- 09c3a0bff5ccae16afd2f827f1568e09

- 1103a3aeec07bca39b7a47290bea4771

- 12675ec37bdb029ec010aed8b6aabc28

- 16f7161c0620c3fda3decf1246b826a8

- 174c634061333dc702cee9df0e157978

- 19324e526acc604ca2e183a74965eff5

- 19d83175edc79bb16c8cb79753a9f019

- 1a357622f3ce818b1f425fb8a56c24db

- 1b0658c565262d7ddfe973bc28cc91cf

- 1cd7a0201a159b4075ae50add2b37d56

- 1efd13cd293b10b47e9323b5867df0cb

- 251d1870ef7a5e3481f4fa57baecd55f

- 29b3ace44ae97faf79831315d671ce3c

- 2a403081c8f14e4fd01e6920e85b7b80

- 2bbaf72d1dad9ced7d86d48cd0a4d1ef

- 2cdbf500944ed5754fc03f7e9479d1a1

- 2dd48df2ae1308f1cc688b6550d13ded

- 40ae5e66ec85c73ef36fa5d859f16285

- 40fa5a82616db2d2e575ab2b96916601

- 42e2ded7bee534c15fdf1203bb244bd9

- 45bd4aa74927ec47035d0f2a7694f1a3

- 45da3e1c51cb7cc5eab0b55ca757d19e

- 49f0d4d1ff20a5a9027f99a20d81b5f2

- 4a6d2f46a86c99b27fa82f55ab60a13b

- 4a72347305dc95a6e39cc47ff3f95cbe

- 501e8446e24312d3bdd8b7b66cdedc8f

- 50ad1d214378faa3c2a0041f9c7eed93

- 5501c77a6acde3444bb01f1419026999

- 586ba31e54d0720a0f29564ae90ed697

- 59ef0533eb633d17476e69af6130efbd

- 5e506529e7783f364fa9458b61f71827

- 5f6864377ae9b7a0baf8cde22a608c5e

- 625a2dfd126586d9dfd40030b953317e

- 6309fa27cc107535fd278d3a953b21df

- 649fb9806e7654485c3f8aa74241f2d3

- 69d186bbb14645e9236da5329c2e696a

- 6bb9505cba8d70e0ad3849210fc631d9

- 6be758c9a88e01b4927a780c4e59fa4c

- 6ccd8ca1846a8c70dedbd73e71c67833

- 6e56c061e69c9048ce4661ab11be7259

- 6e75fefe6b59a20da7f89d48fc520218

- 6f50a6927036eb770b5e00f6f522eb44

- 726f741f56f887d4d928bdd6dcffd8a3

- 72d663d27ceb9390bcab5e3895ad00eb

- 73c9bf8124fb4c263f7f72c826922739

- 744c0c6746af894b25472064eef53324

- 77252a1d364ff5a397c246366f99758a

- 79d887b9b45c667294dc6593cada881e

- 7d53867fe1013ecff503d13171cc43cf

- 7eed9ea967bb2f4e4c7f1410a77cdb33

- 7f97248ad66a225330b7467eb31bb0e3

- 8057c67d1ae2c4f42fed7124d3c28445

- 835df538b1bea4ba8287db3182b5255b

- 85c5442cb8de46b2e4f518077113c197

- 864f3d30cc96aa1d26786381704edab5

- 8699972209a8478fde32768aa4dee57c

- 8b16d8ceb8394d4b3ab6b47e58d10943

- 8b6a7e877817572fe88f3cfec9424504

- 8c4e512c9951267fdb8c72a87a3ae57b

- 9281ae8f6062f6d2eb6b30431c3e3eb4

- 9734f7aae7ba0adcaf5140f34566780f

- 993cf8ec35370f92eb06472c7e5c31c4

- 99ff4d5cb7a2ae34eeabfb49b27b79d3

- 9c5f5b83ff651e6463cb039a8884b4bd

- 9e525b8a74abcec6d09b1b5b0f3c9aa9

- 9f472eb282a7016257c8bffc5d5af446

- a2f017cd84b35df62a3ccda4dcf19d3f

- a5a09bed6e75610a69e06be024816e95

- afe2888308b624922e18a1238ddb5dd8

- afe5fead5182f2a4a09f46a7b4cd288b

- b005c4ea3f376d84d886ab227bf47cbd

- b5e7297e7e40072a6ce6711f1cd5295c

- b6e9a9bd9752ab90b45e321477b93a5c

- b9558b3f87edb59c6e89c4c86b6fb85a

- bd0ac79183695e7ffd467b324a32b5f0

- bd58bbc93261a4fcc89ecf986ec6b769

- c1b2deb34f1aebf34ccf64b4867bed80

- c8874f99cfee56da28e5c7e5ba015010

- c8ff32e638c9041ed773df8743af8b30

- c9f3ebf278a51f04793c43ae44b64620

- cd02a599d703e159cece968c206750f3

- cf5647d2e1fbf2d8a5e15b231fa30003

- d7ec36882db324431c3955b75c620949

- e08670d12b827a3967872619d5b2dac2

- e0a5042d2ebe3ab83e9379e67e22b4ee

- f2a45a51213136410f71946f3e7f5cd4

- f6bef0cc059c94bf5468bb8fa70cbd38

- f7d6d6df98645842e5fa13e36b6c57a6

- f8ec1429e60cc413435c96f8fcf25e96

- fb4f084394177fb0b5f733b50c87e8c9

- fc8620049098696c9536cfa856cbf537

- fce834d85e13478a572121aca801303e

- fd570529816b2a16af79f7a7d978a2e8

- fee898ef78f0dff77498fe217687a091

SHA1

- 3f329d6f61ebd596db5c8fecf23fe1085ec453ae

- 7667278ea51901f2a4206b6bd8f2cc55c8bb9df5

SHA256

- 52fd6b03880da2e2b388653a787971dfcc2be68ade2687d00f5a1ae55688bc09

- da7c5e17d6fd00eb22a1b657de37762c4fbe8b76411c000e8a3681f68af23ea6