Более 500 000 пользователей российской социальной сети «ВКонтакте» (VK) стали жертвами сложной кампании вредоносного программного обеспечения. Их аккаунты были тайно скомпрометированы через расширения для браузера Chrome, которые маскировались под инструменты для настройки внешнего вида соцсети. Это привело к автоматической подписке на группы, выбранные злоумышленником, и регулярному сбросу настроек пользователя. Об этом свидетельствует исследование, проведенное командой Koi.

Описание

Расследование началось с обнаружения расширения, которое внедряло рекламные скрипты Яндекса на каждую открываемую пользователем страницу. Дальнейший поиск привел аналитиков к расширению «VK Styles» с 400 000 установок. В его коде обнаружился динамически вычисляемый идентификатор для метрики Яндекса, что позволило малвари избегать статического анализа. Однако настоящая угроза оказалась многоуровневой и использовала саму платформу VK в качестве инфраструктуры для управления.

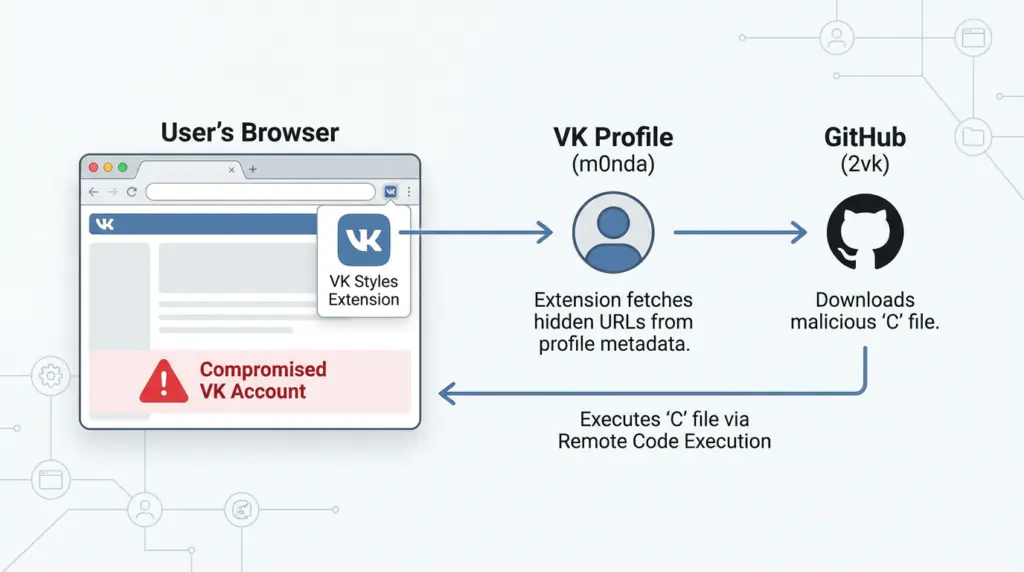

Вредоносный код был организован в несколько этапов. Изначально расширение, выглядящее безобидно, загружало инструкции из метатегов профиля VK пользователя с ником m0nda. Эти данные, закодированные в виде обычного описания, содержали ссылки на следующий этап вредоносной нагрузки на GitHub. Таким образом, злоумышленник использовал социальную сеть как скрытый канал управления, что затрудняло обнаружение и блокировку, поскольку весь трафик выглядел как легитимное обращение к VK.

На GitHub под аккаунтом 2vk размещался репозиторий с обфусцированным JavaScript-кодом, который затем внедрялся во все страницы VK, посещаемые жертвой. Анализ 17 коммитов в этом репозитории, сделанных с июня 2025 по январь 2026 года, показал эволюцию атаки от базовых функций к полноценной монетизации. Каждое обновление добавляло новые возможности и улучшало скрытность.

Основные вредоносные действия включали несколько компонентов. Во-первых, с вероятностью 75% при каждом посещении VK аккаунт жертвы автоматически подписывался на группу злоумышленника «VK Styles», которая на момент обнаружения насчитывала 1,4 миллиона подписчиков. Это создавало самоусиливающийся цикл распространения, где сами жертвы повышали легитимность группы в глазах других пользователей.

Во-вторых, каждые 30 дней вредоносный код сбрасывал ключевые настройки аккаунта пользователя, такие как алгоритм ленты новостей и тема сообщений, возвращая их к значениям по умолчанию. Это обеспечивало постоянный контроль. Кроме того, малварь манипулировала CSRF-токенами (защитные маркеры от подделки межсайтовых запросов), что потенциально позволяло обходить некоторые встроенные механизмы безопасности VK.

Для монетизации атаки была внедрена система отслеживания донатов через VK Donut API. Определенные функции могли блокироваться для пользователей, которые не совершили платеж. Исследователи выявили сеть из пяти расширений в Chrome Web Store, связанных с одной угрозой. Их общее число установок превысило 500 000. Одно из расширений, «VK Styles», было удалено Google 6 февраля, однако другие оставались активными.

Эта кампания иллюстрирует новые тенденции в области кибербезопасности. Во-первых, злоумышленники начали активно использовать легитимные социальные сети в качестве бесплатной и доверенной инфраструктуры для командования и управления. Во-вторых, механизм принудительной подписки создает вирусный эффект распространения. В-третьих, наблюдается переход к моделям монетизации, напоминающим подписку, где вредоносное ПО остается активным. Наконец, многоэтапные динамические нагрузки позволяют обновлять функционал угрозы без модификации самого расширения в магазине.

Данный инцидент подчеркивает растущие риски, связанные с расширениями для браузеров. Они обладают широкими правами, автоматически обновляются и зачастую слабо проверяются магазинами приложений. Пользователи же склонны доверять таким инструментам, особенно если они имеют положительные отзывы и популярны. Эксперты рекомендуют тщательно проверять разрешения, запрашиваемые расширениями, и устанавливать ПО только из официальных источников после изучения репутации разработчика.

Индикаторы компрометации

URLs

- https://github.com/2vk

Extension ID

- bndkfmmbidllaiccmpnbdonijmicaafn

- ceibjdigmfbbgcpkkdpmjokkokklodmc

- lgakkahjfibfgmacigibnhcgepajgfdb

- mflibpdjoodmoppignjhciadahapkoch

- pcdgkgbadeggbnodegejccjffnoakcoh