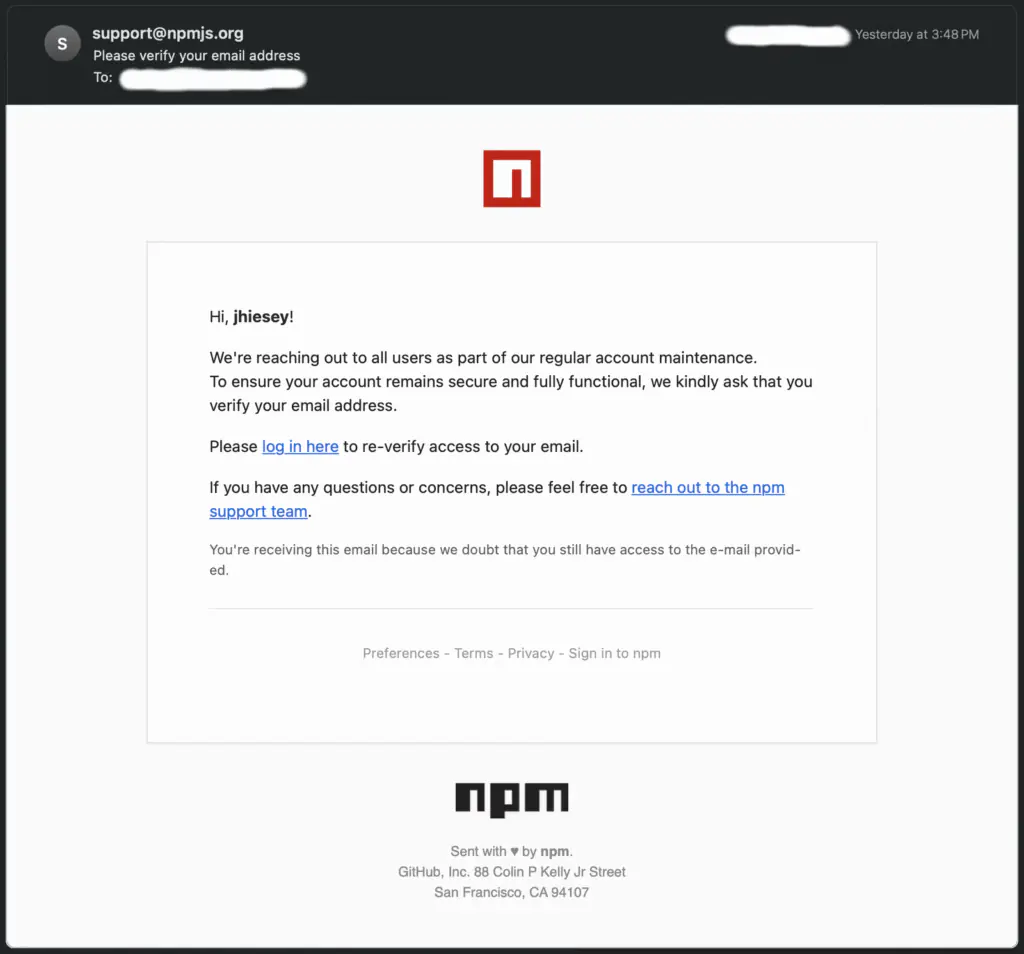

Недавно разработчик столкнулся с высокотехнологичной фишинговой атакой, в которой злоумышленники использовали поддельный адрес электронной почты support@npmjs.org, имитируя официальную поддержку npm - популярного реестра пакетов для Node.js. Целью атаки было получение учетных данных разработчиков, что могло бы привести к серьезным последствиям для всей экосистемы программного обеспечения.

Описание

Фишигновая атака

Фишинговое письмо содержало ссылку на поддельный сайт npnjs.com, который был создан с помощью тактики типосквоттинга - замены буквы «m» в оригинальном домене npmjs.com на «n». Этот фейковый ресурс представлял собой полную копию официального сайта npm, включая интерфейс входа в систему. Злоумышленники разместили на нем форму авторизации, предназначенную для кражи логинов и паролей разработчиков.

Особенностью этой атаки стало использование уникальных токенов в URL-адресе (например, https://npnjs.com/login?token=xxxxxx), вероятно, для отслеживания активности жертв, предзаполнения данных или создания иллюзии легитимности сессии. Такой подход наводит на мысль о полутаргетированном характере кампании, в которой злоумышленники могли ориентироваться на активных разработчиков, поддерживающих популярные пакеты. В данном случае жертва поддерживала проекты с 34 миллионами загрузок в неделю, что делает атаку особенно опасной.

Для усиления доверия отправители включили в письмо настоящие ссылки на официальный сайт npm, однако само сообщение было помечено как спам и не попало в основной почтовый ящик. Постфактум инцидент был передан команде безопасности npm для предотвращения подобных угроз в будущем.

Технический анализ выявил ключевые признаки мошенничества

Исследование заголовков письма и сканирование безопасности показали несколько тревожных сигналов. Сообщение было отправлено с IP-адреса 45.9.148.108, размещенного на сервере shosting-s0-n1.nicevps.net, принадлежащего провайдеру Nice IT Customers Network. Этот IP-адрес уже фигурировал в 27 отчетах AbuseIPDB и помечен как подозрительный сервисами Criminal IP и VirusTotal.

В ходе проверки обнаружилось, что электронное письмо не прошло ни одну из стандартных проверок аутентификации: SPF, DKIM и DMARC. Это подтвердило, что письмо не было отправлено с серверов npm. Кроме того, в заголовках были обнаружены необычные маршруты пересылки через внутренние сети (например, phl-compute-02.internal с IP 10.202.2.42), а также признаки спама, такие как отсутствие обратного DNS-запроса и подозрительные флаги.

Почему npm-аккаунты стали целью киберпреступников

npm является важной частью экосистемы разработки, и компрометация аккаунтов может привести к катастрофическим последствиям. Получив доступ к учетной записи, злоумышленники могут публиковать вредоносные пакеты, которые затем будут автоматически загружаться тысячами проектов. Это особенно опасно для популярных библиотек, так как их обновления распространяются быстро и бесконтрольно.

Разработчикам рекомендуется быть предельно осторожными с письмами, запрашивающими подтверждение учетных данных, поскольку npm обычно не инициирует такие запросы без действий пользователя. Для защиты аккаунтов необходимо обязательно включить двухфакторную аутентификацию (2FA) и использовать ограниченные токены доступа вместо паролей. В случае утечки данных следует немедленно изменить все ключи доступа.

Этот случай демонстрирует, насколько изощренными стали атаки на цепочку поставок программного обеспечения. Подобные фишинговые схемы требуют не только технической защиты, но и постоянной бдительности со стороны разработчиков. Быстрое реагирование и передача информации службам безопасности платформы помогают предотвращать масштабные инциденты.

Индикаторы компрометации

IPv4

- 45.9.148.108

Domains

- npnjs.com

- shosting-s0-n1.nicevps.net

URLs

- https://npnjs.com/login?token=<redacted>

Emails

- support@npmjs.org