APT37, также известная как ScarCruft, Ruby Sleet и Velvet Chollima, продолжает совершенствовать свои инструменты для целевых атак на пользователей Windows. Согласно новому исследованию компании Zscaler ThreatLabz, с июня 2025 года группа использует ранее неизвестный бэкдор, написанный на языке Rust, что свидетельствует о переходе на современные языки программирования для повышения скрытности и возможностей межплатформенных атак.

Описание

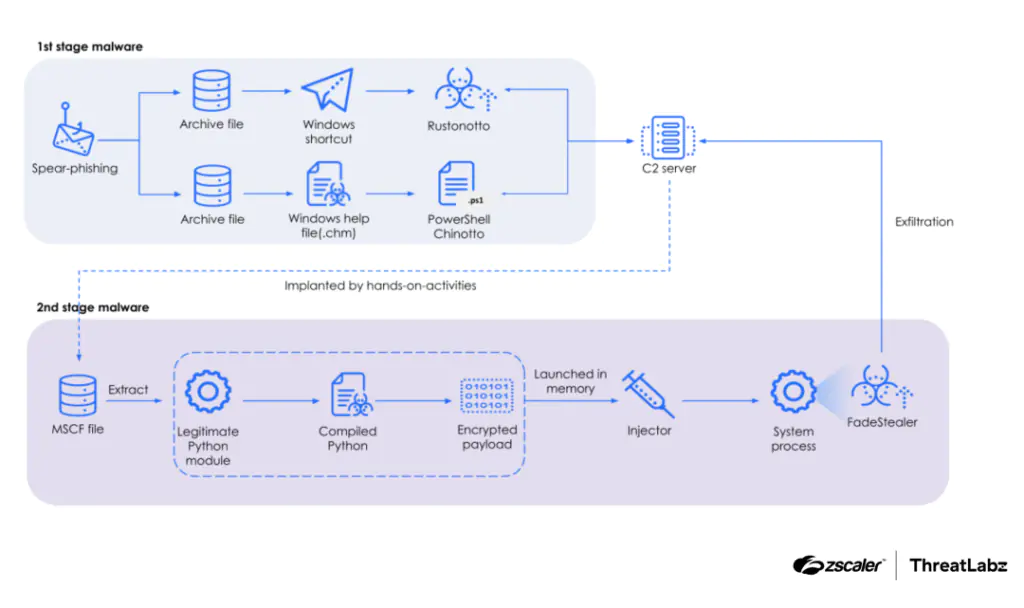

APT37, действующая с 2012 года и ассоциирующаяся с Северной Кореей, традиционно ориентируется на южнокорейских граждан, связанных с северокорейским режимом или занимающихся правозащитной деятельностью. В последних кампаниях группа использует единый сервер управления для координации всего арсенала вредоносных программ, включая Rust-бэкдор Rustonotto, PowerShell-бэкдор Chinotto и шпионский инструмент FadeStealer.

Атака начинается с фишингового письма, содержащего либо ярлык Windows, либо файл справки CHM. При открытии вредоносного ярлыка запускается сценарий PowerShell, который извлекает встроенную документ-приманку и основную полезную нагрузку. Приманкой выступает документ Hangul Word Processor с названием «Two Perspectives on North Korea in South Korean Society» (Два взгляда на Северную Корею в южнокорейском обществе), что указывает на политико-дипломатическую направленность атаки. Основной полезной нагрузкой является Rustonotto - компактный бэкдор, способный выполнять команды Windows и возвращать результаты на сервер злоумышленников в Base64-кодированном виде.

В альтернативном сценарии используется файл справки CHM, маскирующийся под документ с паролем для защищенного ZIP-архива. При открытии файла создается запись в реестре для автоматической загрузки и выполнения HTA-файла, содержащего бэкдор Chinotto. Этот инструмент обладает широким функционалом: от выполнения команд и работы с файлами до модификации реестра и создания заданий планировщика.

Особый интерес представляет использование группы метода Process Doppelgänging через Python-загрузчик для внедрения шпионского модуля FadeStealer. Эта техника, использующая транзакционные NTFS-функции, позволяет выполнять код без оставления следов на диске. FadeStealer представляет собой многофункциональный шпионский инструмент, способный записывать нажатия клавиш, делать скриншоты, записывать аудио с микрофона, мониторить съемные носители и эксфильтрировать данные через запароленные RAR-архивы.

Все компоненты управляются через единый C2-сервер на уязвимом веб-хостинге, использующий простой, но эффективный PHP-скрипт для организации взаимодействия между оператором и вредоносными имплантами. Сервер работает на основе JSON-файла, хранящего команды и результаты их выполнения.

Угроза демонстрирует высокий уровень адаптивности и технической изощренности, сочетая социальную инженерию с современными методами уклонения от обнаружения. Исследователи подчеркивают важность соблюдения базовых правил кибергигиены: осторожности при работе с вложениями, регулярного обновления ПО и использования решений для защиты конечных точек. Сотрудничество между ThreatLabz и Национальным агентством полиции Кореи позволило глубже изучить тактику группы и разработать меры противодействия.

Индикаторы компрометации

MD5

- 04b5e068e6f0079c2c205a42df8a3a84

- 3d6b999d65c775c1d27c8efa615ee520

- 4caa44930e5587a0c9914bda9d240acc

- 77a70e87429c4e552649235a9a2cf11a

- 7967156e138a66f3ee1bfce81836d8d0

- 89986806a298ffd6367cf43f36136311

- b9900bef33c6cc9911a5cd7eeda8e093

- d2b34b8bfafd6b17b1cf931bb3fdd3db