Эксперты по кибербезопасности из ThreatLabz, исследовательского подразделения компании Zscaler, зафиксировали значительные изменения в стратегии распространения и функционале банковского трояна Anatsa, также известного как TeaBot. Вредоносное ПО, нацеленное на пользователей Android, продолжает эволюционировать, демонстрируя рост сложности и масштабов операций.

Описание

Активность Anatsa впервые была обнаружена в 2020 году. Изначально троян специализировался на краже учетных данных, перехвате нажатий клавиш и проведении мошеннических транзакций. Однако, согласно последнему отчету ThreatLabz, злоумышленники существенно расширили список целей: теперь под прицелом находятся клиенты более 831 финансовой организации по всему миру. В список новых жертв добавлены банки Германии и Южной Кореи, а также платформы для работы с криптовалютой.

Ключевым изменением в последней кампании стала модификация механизма доставки вредоносной нагрузки. Ранее Anatsa использовал динамическую загрузку удаленного Dalvik Executable (DEX) файла, однако теперь троян напрямую устанавливает основной полезной нагрузки, что ускоряет процесс заражения и усложняет детектирование. Для дополнительной маскировки злоумышленники внедрили шифрование строк по стандарту DES с динамически генерируемыми ключами, что затрудняет статический анализ кода.

Как и в предыдущих кампаниях, распространители Anatsa используют технику дроппера: в официальном магазине Google Play размещаются приложения-приманки, чаще всего маскирующиеся под инструменты для чтения документов. После установки такое приложение выглядит полностью функциональным, однако в фоновом режиме оно связывается с командным сервером и загружает malicious-модуль, представляемый как «обновление». Это позволяет избежать scrutiny во время проверки в Google Play.

По данным исследователей, многие из таких приложений-обманок превысили отметку в 50 000 установок каждая. Помимо Anatsa, ThreatLabz идентифицировали и сообщили Google о 77 вредоносных приложениях, принадлежащих к различным семействам malware. Совокупное количество их установок превысило 19 миллионов.

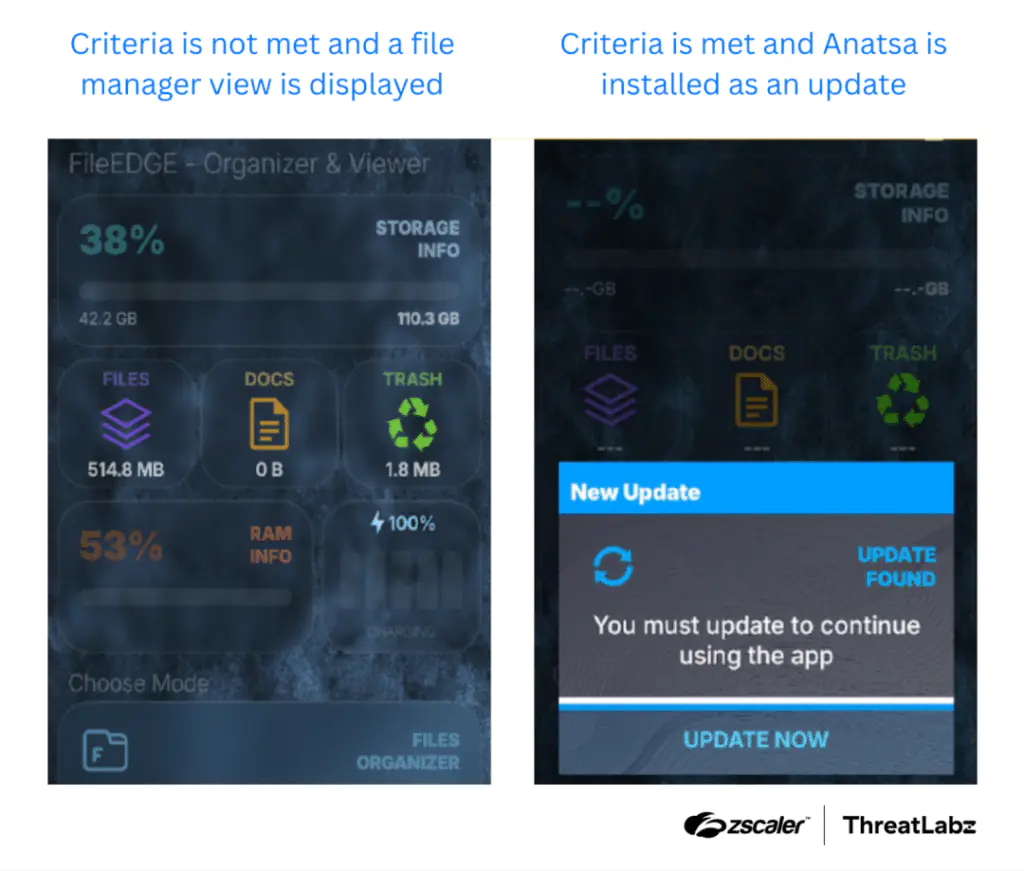

Технический анализ последней версии Anatsa выявил усиление анти-отладочных механизмов. Теперь троян проверяет среду выполнения на признаки эмуляции, а также анализирует модель устройства, чтобы исключить запуск в песочницах исследователей. Если условия не выполняются, приложение-установщик переключается в «режим маскировки» и отображает интерфейс файлового менеджера, не вызывая подозрений у пользователя.

Для дополнительного уклонения от обнаружения Anatsa периодически меняет имя пакета и хэш установки. Основная полезная нагрузка теперь включает обновленную версию кейлоггера и использует обфускатор APK ZIP, который скрывает DEX-файл внутри JSON-структуры. Этот файл динамически подгружается во время выполнения и сразу удаляется, что усложняет его извлечение.

Особого внимания заслуживает метод сокрытия DEX в поврежденном архиве с некорректными флагами сжатия и шифрования. Стандартные инструменты анализа, основанные на библиотеках Java, не могут корректно обработать такой архив, однако на реальных Android-устройствах он функционирует штатно.

После установки троян запрашивает права доступа для службы доступности (accessibility). Если пользователь предоставляет их, Anatsa автоматически активирует все разрешения, включая SYSTEM_ALERT_WINDOW, READ_SMS, RECEIVE_SMS и другие, что позволяет ему перехватывать SMS, подменять интерфейсы банковских приложений и совершать несанкционированные действия.

Коммуникация с C2-сервером осуществляется с применением XOR-шифрования с ключом 66 (в десятичной системе). Конфигурация трояна включает списки доменов, версии инжектов и кейлоггеров, а также команды для управления на зараженном устройстве.

Основной механизм кража данных реализован через поддельные страницы входа, которые загружаются с C2-сервера и подменяют интерфейсы легитимных финансовых приложений. Примечательно, что на момент анализа многие из этих страниц находились в стадии разработки - например, для приложения Robinhood отображалось сообщение о техническом обслуживании.

ThreatLabz также отмечают общий тренд роста количества adware-приложений в Google Play наряду с классическими вредоносами, такими как Joker, Harly и банковскими троянами. В то же время наблюдается спад активности таких семейств, как Facestealer и Coper.

Эксперты подчеркивают, что троян Anatsa продолжает активно развиваться, и призывают пользователей Android тщательно проверять запрашиваемые приложениями разрешения, особенно если они не соответствуют заявленному функционалу. Рекомендуется устанавливать приложения только из проверенных источников, несмотря на то, что угрозы могут проникать даже в официальные магазины.

Особую озабоченность вызывает использование злоумышленниками сертификатов Google Play для повышения доверия к вредоносным приложениям. Это в очередной раз демонстрирует необходимость многоуровневого подхода к безопасности мобильных устройств, включая использование решений для защиты конечных устройств и повышение осведомленности пользователей.

Индикаторы компрометации

URLs

- http://162.252.173.37:85/api/

- http://185.215.113.108:85

- http://185.215.113.108:85/api/

- http://193.24.123.18:85/api/

- http://37.235.54.59/

- http://91.215.85.55:85

- https://docsresearchgroup.com/

- https://saurkanot.com/policy.html

- https://saurkanot.com/privacy.html

MD5

- 5f85261cf55ed10e73c9b68128092e70

- 9b6e5703bb0dc0ce8aa98281d0821642

- a4973b21e77726a88aca1b57af70cc0a

- ed8ea4dc43da437f81bef8d5dc688bdb

Package Name

- com.applicationsresearchgroup.docxploremanagerviewer

- com.mvivhzsmq.gqrzqsubj

- com.synexa.fileops.fileedge_organizerviewer

- com.trend.bid