Согласно ежемесячному отчету о тенденциях, подготовленному AhnLab Security Intelligence Center (ASEC), в ноябре 2025 года продолжился активный рост угроз, связанных с инфостилерами - вредоносными программами для кражи данных. Ключевой особенностью месяца стал резкий скачок в распространении образцов, использующих технику DLL Sideloading, а также массовая активность новых загрузчиков (loader) и инфостилера AURA Stealer.

Описание

Отчет основан на данных, собранных автоматическими системами ASEC, включая систему сбора вредоносного ПО, маскирующегося под «кряки» и патчи, почтовые «ловушки» (honeypot) и систему автоматического анализа командных серверов (C2). Индикаторы компрометации (IOC) в режиме реального времени публикуются через сервис ATIP.

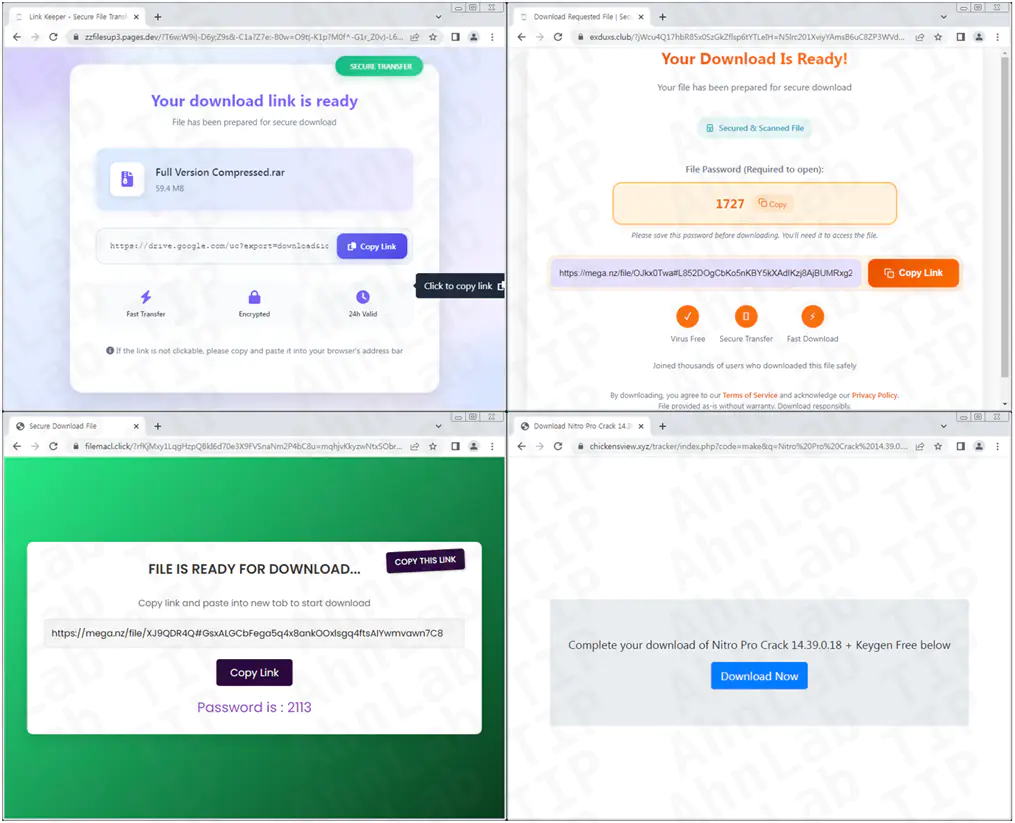

Основным каналом распространения инфостилеров остается SEO-отравление. Злоумышленники размещают посты с вредоносными ссылками на легитимных платформах: популярных форумах, досках объявлений, в разделах вопросов и ответов компаний и даже в комментариях на Facebook*. Эти публикации искусственно поднимаются в топ результатов поисковых систем, что гарантирует им высокий трафик от пользователей, ищущих взломанное программное обеспечение.

Статистика ноября выявила значительный сдвиг в методах исполнения вредоноса. Если ранее преобладали исполняемые EXE-файлы, то теперь в 77,3% собранных образцов используется техника DLL Sideloading. Для сравнения, в октябре этот показатель был существенно ниже. При этой технике в одну папку помещаются легитимный EXE-файл и зловредная DLL-библиотека с измененным кодом. Запуск легитимной программы приводит к загрузке вредоносной DLL. Поскольку такая библиотека сильно похожа на оригинальную, многие системы безопасности могут ошибочно классифицировать ее как безопасную, что повышает риск успешного заражения.

Эксперты ASEC выделили две ключевые тенденции ноября. Во-первых, наблюдается массовое распространение нового типа загрузчика, активно применяющего DLL Sideloading. После запуска этот вредонос выполняет множество HTTPS-соединений, одно из которых используется для загрузки JSON-файла с реального C2-сервера. Этот файл содержит конфигурацию, включая полезную нагрузку (payload) - другую вредоносную программу, которая шифруется с помощью операции XOR. После расшифровки модуль загружается и исполняется в системе.

Вторая тенденция - резко возросшая активность инфостилера AURA Stealer. Обнаруженный впервые в сентябре, ранее он распространялся эпизодически, но с октября его объемы кратно выросли. При выполнении AURA Stealer внедряется в процесс explorer.exe, получает от C2 конфигурационные данные в кодировке Base64 и выполняет кражу информации в соответствии с этими настройками. Похищенные данные также кодируются в Base64 перед отправкой на сервер злоумышленников. Вредонос содержит встроенные данные конфигурации, включая три домена C2, к которым он пытается подключиться последовательно.

Среди наиболее распространенных семейств инфостилеров в ноябре лидировали ACRStealer, LummaC2 и Rhadamanthys. Собранная статистика наглядно демонстрирует, что автоматические системы ASEC обнаруживают и собирают подавляющее большинство таких угроз раньше, чем информация о них появляется в публичных источниках вроде VirusTotal. Это позволяет оперативно блокировать командные серверы и минимизировать ущерб.

Эксперты подчеркивают, что текущие тактики злоумышленников делают угрозу особенно коварной. Использование легитимных сайтов для распространения и техники, обходящие базовые защиты, требуют от пользователей и компаний повышенной бдительности. Категорически не рекомендуется искать и скачивать взломанное программное обеспечение, даже если ссылка ведет с известного и доверенного ресурса. Для получения полной статистики, включая данные о целевых компаниях, методах маскировки и фишинговых рассылках, специалистам по информационной безопасности следует обратиться к полной версии отчета ATIP.

* Компания Meta и её продукты (включая Instagram, Facebook, Threads) признаны экстремистскими, их деятельность запрещена на территории РФ.

Индикаторы компрометации

MD5

- 055e2fc77821cc4322a940b9ce0cc0b8

- 140816d53460fff723991818b9b9063d

- 1c8c7e541effb07a8199ffdfff960d9a

- 21acc271e9be7ebbbeb36a28a86c2d89

- 23a8782458baa3051d3a8ca8b3f54a4c