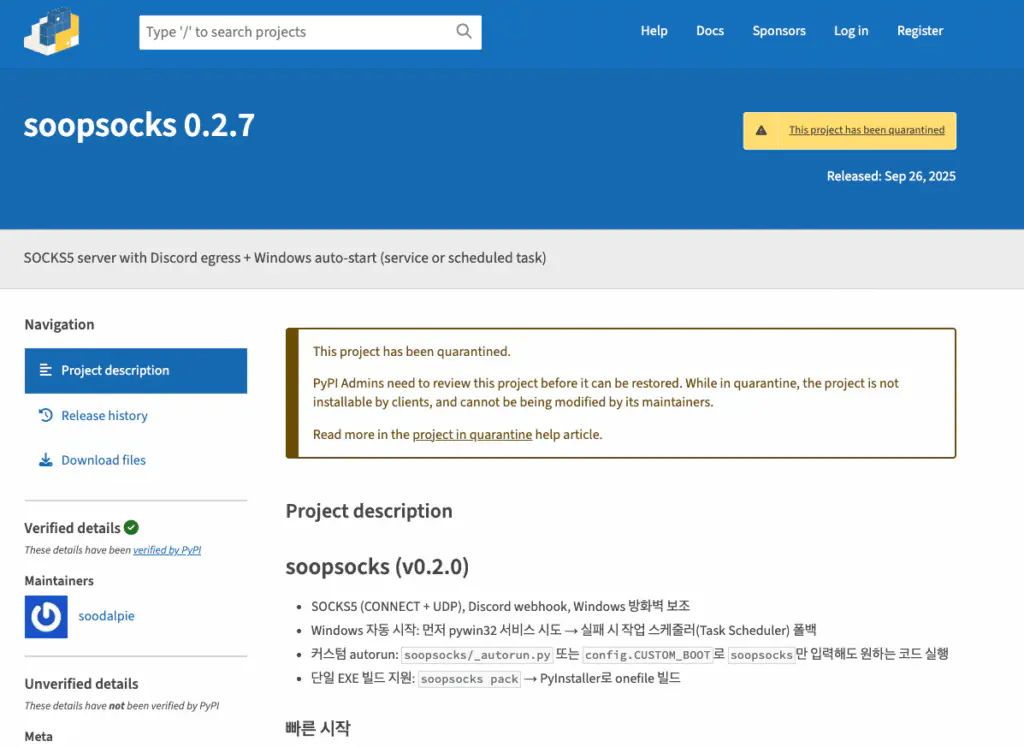

Исследователи безопасности из компании JFrog обнаружили и проанализировали подозрительный пакет soopsocks в репозитории PyPI, который маскируется под легитимный инструмент для создания SOCKS5-прокси, но демонстрирует поведение, характерное для бэкдора. Пакет был удален из репозитория 29 сентября после уведомления сопровождающих PyPI о подозрительной активности.

Описание

SoopSocks позиционировался как инструмент для создания SOCKS5-прокси сервера с отправкой информации о сервере на настраиваемый Discord-вебхук. SOCKS5 - это прокси-протокол, позволяющий перенаправлять трафик между клиентом и внешними серверами через промежуточный узел, что обеспечивает сокрытие IP-адреса и обход сетевых ограничений. Однако анализ показал, что пакет реализует скрытые механизмы сохранения и сбора информации, ориентированные на платформу Windows.

Эволюция пакета проходила через несколько версий: от базовой реализации SOCKS5-сервера (v0.1.0-v0.1.2) до добавления поддержки Windows-сервисов (v0.2.0-v0.2.4), VBS-скриптов развертывания (v0.2.5-v0.2.6) и финального перехода на EXE-развертывание (v0.2.7). Основными векторами развертывания стали исполняемый файл _AUTORUN.EXE, VBS-скрипт _AUTORUN.VBS и прямое установление через pip.

_AUTORUN.EXE представляет собой скомпилированный GO-файл, содержащий хардкодированный Discord-вебхук и PowerShell-скрипты. Исполняемый файл копирует себя в "C:\Program Files\socks5svc\socks5svc.exe" и устанавливается как служба SoopSocksSvc с автоматическим запуском. Для скрытия активности используются методы запуска PowerShell с скрытым окном, обход политик выполнения и подавление вывода ошибок.

VBS-скрипт развертывания создает COM-объекты для WScript.Shell и Scripting.FileSystemObject, формирует PowerShell-скрипт начальной загрузки в директории %TEMP%, который загружает портативную версию Python с http://install.soop[.]space:6969/download/py/pythonportable.zip, устанавливает пакет soopsocks через pip и запускает SOCKS5-прокси.

Пакет использует несколько механизмов сохранения: служба Windows SoopSocksSvc запускается автоматически с привилегиями SYSTEM, запланированная задача SoopSocksAuto активируется при запуске системы и входе пользователя, автоматически создаются правила брандмауэра для порта 1080 (TCP/UDP), реализован автоматический обход UAC через PowerShell.

Сетевое взаимодействие включает SOCKS5-прокси на порту 1080 без аутентификации, регулярные HTTPS-POST запросы к хардкодированному Discord-вебхуку с информацией о сетевом выходе каждые 30 секунд, загрузки внешних ресурсов и использование STUN-сервера stun.l.google[.]com:19302 для определения параметров NAT.

Технический анализ Python-компонентов выявил модули для реализации SOCKS5-протокола (server.py), управления интерфейсом командной строки и сохранения (cli.py), взаимодействия с Discord (discord.py), сетевой разведки (egress.py), автоматического запуска (autostart.py), управления брандмауэром (firewall.py) и службами Windows (service_windows.py).

Угроза оценивается как ВЫСОКАЯ из-за возможностей постоянного доступа, полного проксирования сетевого трафика и разведки в режиме реального времени. Рекомендации по обнаружению включают мониторинг трафика SOCKS5 на порту 1080, связь с веб-хуками Discord, использование протокола STUN, сканирование файлов _autorun.exe, проверку служб и запланированных задач, а также анализ поведенческих аномалий.

Меры реагирования предусматривают изоляцию затронутых систем, блокировку доменов Discord и install.soop.space, мониторинг трафика на порту 1080, удаление службы SoopSocksSvc и задачи SoopSocksAuto, очистку правил брандмауэра, удаление связанных файлов и директорий. Для профилактики рекомендуется отключить выполнение VBS-скриптов, внедрить белые списки приложений и развернуть системы обнаружения и реагирования на конечных точках.

SoopSocks представляет собой хорошо спроектированный SOCKS5-прокси с полной поддержкой начальной загрузки в Windows, однако его поведение во время выполнения демонстрирует признаки вредоносной активности, включая манипуляции с брандмауэром, эскалацию привилегий, использование PowerShell и переход от настраиваемых Python-скриптов к GO-исполняемым файлам с хардкодированными параметрами и возможностями разведки.

Индикаторы компрометации

Domain Port Combinations

- install.soop.space:6969

URLs

- https://discord.com/api/webhooks/1418298773330985154/_I7EzXpGMundYt8jCvlDdzi9INsBkBq7NSDM74iV0Y_flSzQZ5LxYP0lZtXFzHCkRtKR

SHA256

- 2f5c9da5b1935a5c43c1240354021699c4f97d53fd63a71de22b73f479667445

- cab9d3c35a38314ce6b7e49fc976a9fe3fe07dbee8eafe89913fa308798007bb

- de4ad0b01e1913781687cdb841af51668ffcaed82cba24981d88648a715515fb