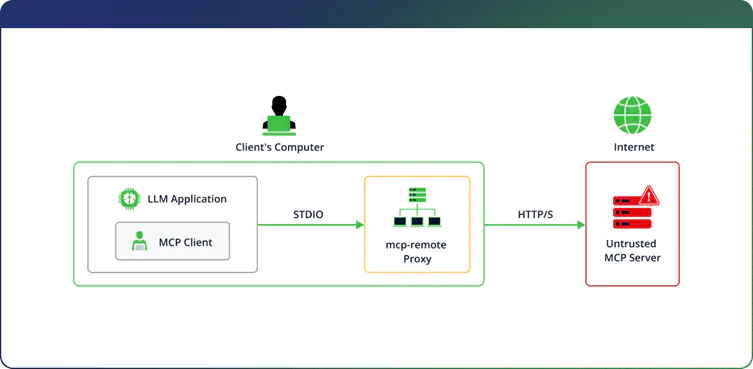

Команда JFrog Security Research обнаружила критическую уязвимость в популярном инструменте mcp-remote, который используется для взаимодействия клиентов больших языковых моделей (LLM) с удаленными серверами. Уязвимость, получившая идентификатор CVE-2025-6514 и оценку CVSS 9.6, позволяет злоумышленникам выполнять произвольные команды операционной системы на уязвимых устройствах. Это первый зафиксированный случай, когда атака через протокол Model Context Protocol (MCP) теоретически может привести к полному компромиссу системы.

Проблема затрагивает версии mcp-remote с 0.0.5 по 0.1.15. Уязвимость активируется при подключении к недоверенным MCP-серверам, что делает ее особенно опасной в условиях роста популярности удаленных реализаций протокола. Инструмент mcp-remote широко используется в экосистеме искусственного интеллекта, включая интеграции с Claude Desktop, Cursor и Windsurf. Документация по его применению встречается в руководствах Cloudflare, материалах Auth0 и обучающих материалах Hugging Face, что подчеркивает распространенность проблемы.

Механизм атаки основан на уязвимости в процессе авторизации OAuth. Когда mcp-remote запрашивает метаданные сервера, включая URL-адреса для авторизации, злоумышленник может подменить их на специально сформированные строки, содержащие вредоносные команды. На платформах Windows это приводит к полному выполнению произвольного кода с контролем параметров. В случае macOS и Linux уязвимость пока ограничивается запуском исполняемых файлов с частичным контролем аргументов, однако исследователи не исключают возможность эскалации угрозы в будущем.

Эксперты выделяют два основных сценария эксплуатации уязвимости. Первый предполагает прямой компромисс клиентов MCP, которые подключаются к скомпрометированным или недоверенным серверам. Второй сценарий включает атаки типа «человек посередине» в локальных сетях, особенно если соединение между клиентом и сервером осуществляется по незащищенному HTTP вместо HTTPS.

Разработчик mcp-remote Глен Маддерн оперативно отреагировал на сообщение об уязвимости, выпустив исправление в версии 0.1.16. Пользователям настоятельно рекомендуется обновить инструмент до последней версии, чтобы исключить риск эксплуатации. В качестве дополнительных мер безопасности эксперты советуют подключаться только к проверенным MCP-серверам, использовать HTTPS вместо HTTP и избегать публичных сетей при работе с критически важными LLM-развертываниями.

Model Context Protocol появился в ноябре 2024 года как открытый стандарт, позволяющий ИИ-ассистентам безопасно взаимодействовать с внешними источниками данных и сервисами в реальном времени. Изначально протокол был рассчитан на локальные развертывания, но быстро адаптировался под удаленные сценарии, что упростило управление множеством LLM-приложений. В последние месяцы крупные поставщики языковых моделей, включая Anthropic (Claude Desktop), Cursor и Windsurf, начали внедрять нативную поддержку удаленного MCP, что делает проблему еще более актуальной для корпоративных пользователей.

Эта ситуация также ставит вопрос о необходимости более строгого аудита безопасности инструментов, используемых в цепочке взаимодействия с LLM. Поскольку языковые модели интегрируются в бизнес-процессы, киберпреступники будут искать новые способы эксплуатации уязвимостей в промежуточном ПО, что требует усиления мер защиты на всех уровнях.