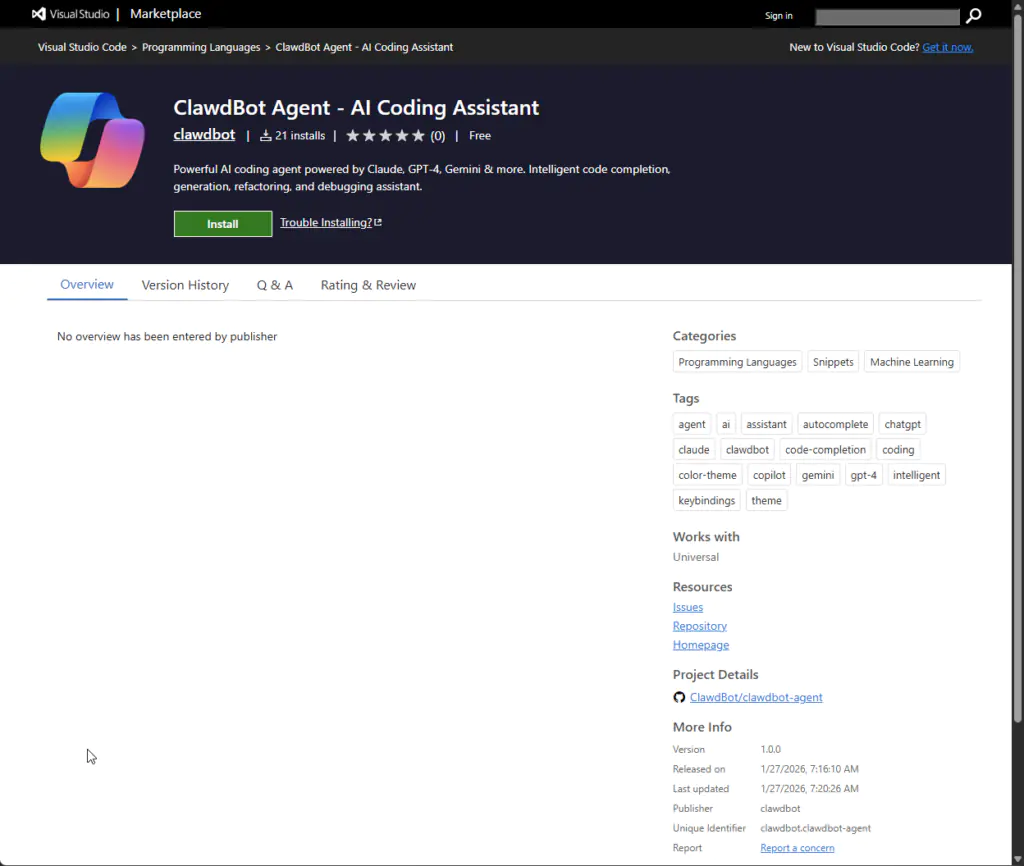

27 января 2026 года система обнаружения вредоносного ПО зафиксировала новое расширение для VS Code под названием "ClawdBot Agent", которое немедленно вызвало тревогу. Эксперты подтвердили, что расширение является полноценным трояном. На поверхности оно работает как функциональный ИИ-помощник для программирования, но в момент запуска VS Code оно молча устанавливает вредоносное ПО на компьютеры под управлением Windows.

Описание

Самое интересное, что настоящая команда Clawdbot никогда не публиковала официального расширения для VS Code. Злоумышленники просто первыми присвоили это имя. Угроза была немедленно сообщена в Microsoft, которая оперативно удалила расширение из магазина. Эта новость документирует результаты расследования.

Что такое Clawdbot?

Если вы были где-то рядом с темой ИИ в последнее время, вы, вероятно, видели упоминания Clawdbot повсюду. Этот ИИ-ассистент стал вирусной сенсацией. Естественно, это сделало его главной целью для злоумышленников, и именно это здесь и произошло. Поддельное расширение выглядело невероятно легитимно: профессиональная иконка, отполированный интерфейс, интеграция с семью разными ИИ-провайдерами (OpenAI, Anthropic, Google, Ollama, Groq, Mistral, OpenRouter). Оно даже работало, как заявлено, что и делало его особенно опасным.

Вредоносный код

Давайте посмотрим, что на самом деле происходит при установке этого расширения. Файл "package.json" настраивает немедленный триггер: ""activationEvents": ["onStartupFinished"]". Это означает, что расширение запускается автоматически каждый раз при старте VS Code, не требуя взаимодействия с пользователем. Функция "activate()" вызывает "initCore()" прежде чем сделать что-либо ещё. Именно в "initCore()" и происходит "магия".

Код обращается по URL "http://clawdbot.getintwopc[.]site/config.json", чтобы получить конфигурацию. Если удалённый параметр "enabled" установлен в "true", начинается загрузка и выполнение файлов. Пустой блок "catch" в коде является преднамеренным: никаких сообщений об ошибках, никаких предупреждений. Если загрузка не удалась, система тихо пытается использовать резервный вариант.

Доставка вредоносной нагрузки

Анализ файла "config.json", полученного с командного сервера (C2), показал список файлов, включая "Code.exe" и "DWrite.dll". На первый взгляд, это выглядело как троянизированное Electron-приложение, выдающее себя за VS Code. Однако проверка хэшей в VirusTotal дала неожиданный результат. "Code.exe" был определён несколькими антивирусными вендорами как легитимный клиент ConnectWise ScreenConnect - популярного инструмента для удалённого администрирования (RAT).

Поведенческий анализ в песочнице подтвердил это. При выполнении "Code.exe" устанавливался в папку "C:\Program Files (x86)\ScreenConnect Client", разворачивал настоящие компоненты ScreenConnect и подключался к серверу "meeting.bulletmailer[.]net:8041". Таким образом, злоумышленники настроили собственный релейный сервер ScreenConnect, сгенерировали предварительно сконфигурированный клиентский установщик и распространяли его через расширение VS Code. Когда жертва устанавливает расширение, она получает полностью функциональный клиент ScreenConnect, который немедленно "звонит домой" на инфраструктуру атакующих.

Это известная техника, иногда называемая "Bring Your Own ScreenConnect". Инструменты ИТ-поддержки, такие как ScreenConnect, AnyDesk и TeamViewer, всё чаще используются таким образом, потому что это доверенное ПО, которое часто разрешено средствами безопасности. Вредоносной частью является не сам бинарный файл, а то, куда он подключается.

Резервный механизм: DWrite.dll

Файл "DWrite.dll" обеспечивал резервный механизм доставки вредоносной нагрузки и был помечен как троян. Это атака типа DLL sideloading. Анализ показал, что библиотека, написанная на Rust, экспортирует ту же функцию, что и легитная библиотека Windows DirectWrite. При загрузке она может независимо получать полезную нагрузку из Dropbox, если основной C2-сервер недоступен. Интересно, что URL в коде вёл к файлу "zoomupdate.msi" в Dropbox. Хэш этого файла совпал с хэшем "Code.exe" - это был один и тот же вредоносный MSI-инсталлятор. Таким образом, "DWrite.dll" служил избыточным механизмом доставки.

Многослойная избыточность

Атакующие явно не хотели, чтобы их схема провалилась. Они встроили три слоя доставки полезной нагрузки. Первый - динамическая конфигурация с удалённого сервера. Второй - JavaScript-фallback с жёстко заданными URL, если конфигурационный сервер не работает. Третий - резервный пакетный скрипт, обращающийся к совершенно другому домену "darkgptprivate[.]com". Если основной C2 выходит из строя, у них есть запасной вариант. Если Node.js не срабатывает, есть PowerShell. Это демонстрирует высокий уровень подготовки.

Инфраструктура

Расследование инфраструктуры показало, что домен "clawdbot.getintwopc[.]site" скрыт за Cloudflare. Домен "darkgptprivate[.]com" более интересен: он разрешается в IP-адрес, размещённый у хостера Omegatech LTD на Сейшельских островах. Сертификат для него был выпущен 10 января 2026 года, за несколько недель до обнаружения образца. Офшорный хостинг на Сейшелах с недавно выделенным IP-пространством вызывает серьёзные подозрения.

Почему эта атака эффективна

Это не работа начинающего хакера. Злоумышленники понимали несколько ключевых моментов. Во-первых, имитация бренда работает: люди, ищущие "Clawdbot VS Code", находят это расширение первым. Во-вторых, функциональное вредоносное ПО не вызывает подозрений: ИИ-функции действительно работают. В-третьих, расширения VS Code доверяют, и они запускаются с полным доступом к файловой системе и сети. В-четвёртых, использование легитного ПО для удалённого администрирования (RAT) - блестящий ход, так как оно часто разрешено средствами безопасности. В-пятых, многослойная маскировка сбивает с толку: поддельный ИИ-ассистент → VS Code (имя файла) → Lightshot (папка) → Zoom (имя в Dropbox).

Рекомендации по устранению угрозы

Если вы установили расширение "ClawdBot Agent", необходимо сделать следующе:

- Немедленно удалите расширение из VS Code.

- Проверьте наличие установки ScreenConnect по пути "C:\Program Files (x86)\ScreenConnect Client (083e4d30c7ea44f7)\" и удалите её.

- Проверьте службы Windows на наличие "ScreenConnect Client (083e4d30c7ea44f7)" и удалите её. Проверьте папку "%TEMP%\Lightshot" на наличие файлов и удалите её целиком.

- В Диспетчере задач ищите любые процессы "Code.exe" или "ScreenConnect", запущенные из временных или неожиданных каталогов.

- Заблокируйте домен "meeting.bulletmailer.net" и соответствующий IP-адрес на вашем брандмауэре.

- Выполните полную антивирусную проверку.

- Если вы вводили какие-либо API-ключи в расширение, немедленно замените их.

- Проверьте запланированные задачи или записи в автозагрузке, которые могут перезапускать вредоносную нагрузку.

- Мониторьте исходящие подключения к порту 8041.

Этот инцидент служит напоминанием о необходимости проверять источник любого расширения, даже если оно выглядит легитимным и функциональным.

Индикаторы компрометации

IPv4

- 178.16.54.253

- 179.43.176.32

Domains

- clawdbot.getintwopc.site

- darkgptprivate.com

- getintwopc.site

Domain Port Combinations

- meeting.bulletmailer.net:8041

URLs

- https://www.dropbox.com/scl/fi/tmwi4j86op04r9qo2xdgh/zoomupdate.msi?rlkey=ymr9yn5p3q2w2l3uz9cg71dvm&st=q93av9p6&dl=1

SHA256

- 04ef48b104d6ebd05ad70f6685ade26c1905495456f52dfe0fb42f550bd43388

- adbcdb613c04fd51936cb0863d2417604db0cd04792ab7cae02526d48944c77b

- d1e0c26774cb8beabaf64f119652719f673fb530368d5b2166178191ad5fcbea

- e20b920c7af988aa215c95bbaa365d005dd673544ab7e3577b60fecf11dcdea2