Фишинг продолжает оставаться одним из наиболее распространенных способов проникновения злоумышленников в корпоративные сети. Согласно отчету Group-IB "Тренды высокотехнологичной преступности 2025", фишинговая активность выросла на 22% в годовом исчислении. Это подчеркивает, что атакующие по-прежнему активно полагаются на методы социальной инженерии для получения первоначального доступа. Параллельно, по данным ФБР (IC3), в 2024 году было зарегистрировано 193 407 жалоб на фишинг и спуфинг. Данная категория киберпреступлений стала лидером года, причинив убытки на сумму 16,6 млрд долларов.

Описание

Методы фишинга постоянно эволюционируют, поскольку злоумышленники адаптируют свои техники, чтобы избежать обнаружения системами защиты. Некоторые оперативно модифицируют свою инфраструктуру, полагаясь на легитимные сервисы и сбор данных в реальном времени для маскировки. Однако даже несмотря на растущую изощренность этих тактик, существуют надежные способы отличить вредоносное (malicious) письмо или URL от легитимного.

С конца августа 2025 года эксперты Group-IB наблюдают рост случаев имитации сервиса электронной подписи DocuSign. Атаки все чаще опираются на доверенные бизнес-инструменты. Привычный вид и возможность кастомизации таких сервисов делают подобные письма менее заметными в потоке рабочих задач.

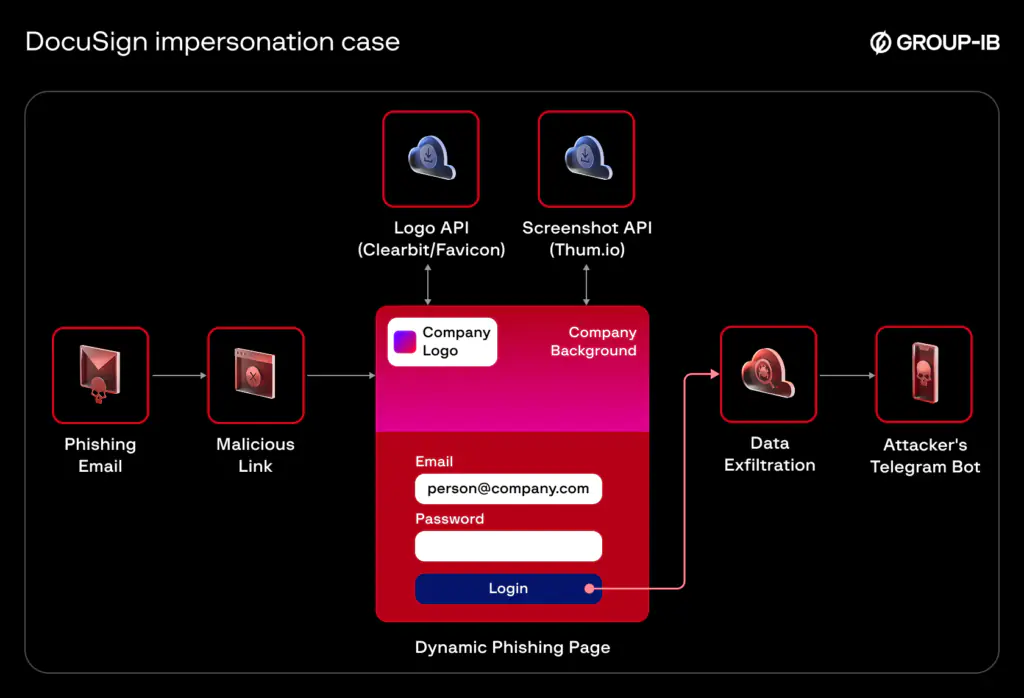

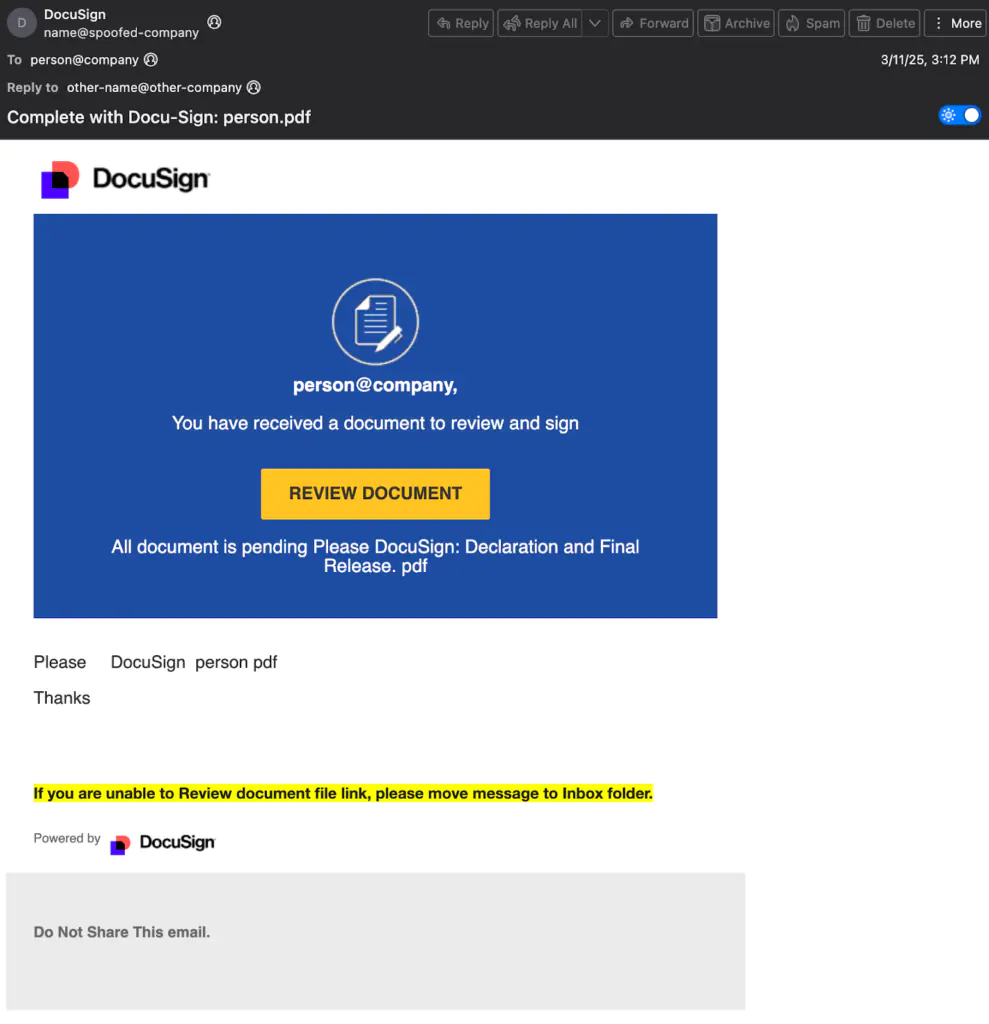

В этой волне атак электронное письмо утверждает, что появился новый документ для ознакомления, и в деталях копирует дизайн легитимного уведомления DocuSign. Отправитель подделан, иногда имитируя домен самого получателя. Сообщение обращается к пользователю по его логину, после чего направляет его на страницу для сбора учетных данных. Эта страница создана с использованием фреймворка LogoKit, известного динамической подгрузкой элементов брендинга для создания чрезвычайно убедительных фишинговых порталов. По мере загрузки сайт формирует свой внешний вид, что позволяет атакующим с минимальными усилиями имитировать целевую организацию.

Само письмо представляет собой качественную имитацию DocuSign, отправленную от имени подделанной организации. Заголовок "Reply-To" часто не совпадает с отправителем, перенаправляя ответ, например, на несвязанную компанию или общий аккаунт Gmail. Кнопка "Review document" ведет на URL, размещенный на шлюзе IPFS (InterPlanetary File System) или в хранилище AWS S3, причем email-адрес цели передается прямо в ссылке. В конечном итоге эта ссылка загружает фишинговую страницу, созданную на LogoKit.

После клика жертвы веб-страница динамически формирует интерфейс вокруг организации-жертвы. Используя значение домена, переданное в URL, страница загружает скриншот фона целевого сайта через сервис thum.io и получает фавикон с помощью Clearbit или аналогичного сервиса Google. Загрузив эти визуальные элементы, сайт превращается в кастомизированный экран входа, призванный скопировать собственный портал аутентификации цели. Это делает попытку кражи учетных данных визуально аутентичной.

Письмо сразу показывает несколько индикаторов компрометации. Во-первых, проверка SPF (Sender Policy Framework) завершается неудачей из-за спуфинга отправителя. Кроме того, присутствуют другие типичные для фишинга признаки: поле "Reply-To" указывает на несвязанную организацию или публичный почтовый провайдер; email-адрес цели передается как часть URL; ссылки ведут на шлюз IPFS или хранилище S3, где размещена страница для сбора данных. Все эти индикаторы - подделанный отправитель, инфраструктура, не имеющая отношения к DocuSign, и хостинг, типичный для фишинговых страниц, - явно не соответствуют легитимной бизнес-среде. В совокупности они однозначно указывают на намерение похитить учетные данные пользователей и маркируют эту кампанию как фишинговую.

Данный случай является частью серии публикаций Group-IB "Email Protection Spotlight", которая освещает реальные фишинговые кампании, объясняет тактики противника и демонстрирует, как защита корпоративной почты на основе продвинутого детектирования и глобальной разведки угроз останавливает атаки до воздействия на бизнес. Постоянное обучение сотрудников и многоуровневая техническая защита, включающая анализ заголовков писем и подозрительных URL, остаются ключевыми элементами противодействия даже самым изощренным социально-инженерным атакам.

Индикаторы компрометации

IPv4

- 107.174.142.90

- 172.245.25.171

- 198.23.160.148

- 213.209.157.59

- 213.210.58.119

- 80.97.160.191