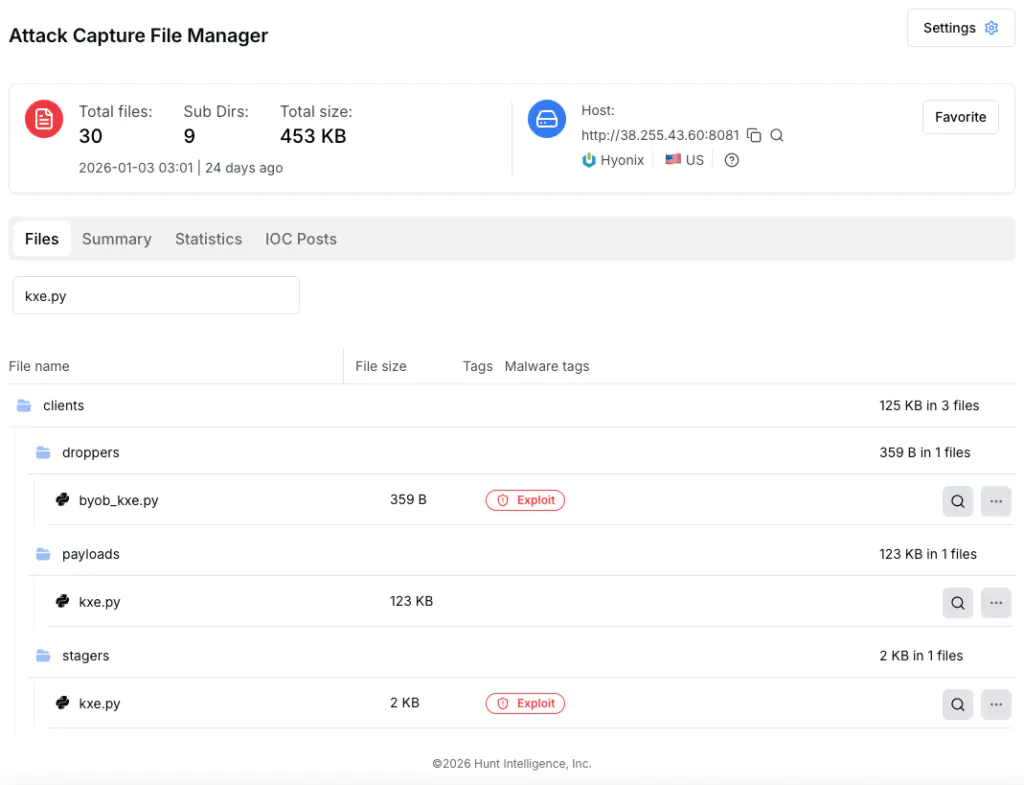

Аналитики угроз, занимающиеся проактивной охотой, обнаружили открытый каталог на активном сервере управления и контроля, который использовался для распространения вредоносных нагрузок (payloads) на основе фреймворка BYOB (Build Your Own Botnet). Сервер с IP-адресом 38[.]255[.]43[.]60, размещенный у провайдера Hyonix в США, предоставлял полный доступ к развертыванию этого пост-эксплуатационного фреймворка. В каталоге находились все компоненты для многоступенчатой цепочки заражения, нацеленной на системы Windows, Linux и macOS.

Описание

Обнаружение стало возможным благодаря инструментарию Hunt.io AttackCapture, который выявляет открытые директории на инфраструктуре злоумышленников. Анализ извлеченных образцов показал сложную модульную структуру атаки. Основная цель кампании - установление устойчивого удаленного доступа. Для ее достижения используются семь различных механизмов постоянства (persistence). После получения доступа злоумышленники могут применять модули для кейлоггинга, снятия скриншотов, перехвата сетевых пакетов и кражи писем из Microsoft Outlook.

Технический анализ начинается с изучения трехуровневой цепочки заражения. На первом этапе работает дроппер (dropper) - небольшой обфусцированный загрузчик размером 359 байт. Его единственная функция - получить и выполнить следующую стадию. Код дроппера использует многослойную обфускацию, включающую декодирование Base64, распаковку Zlib и десериализацию через marshal. В итоге он загружает стейджер (stager) по определенному URL.

Стейджер выполняет критически важные проверки окружения. В частности, он ищет признаки виртуальной машины или песочницы, сканируя переменные среды и списки процессов на наличие ключевых слов, связанных с VirtualBox, VMware или Hyper-V. Если проверки проходят успешно, стейджер загружает финальную полезную нагрузку (payload). Интересно, что в данном образце проверка на виртуальное окружение была отключена, что может указывать на стадию отладки или упрощенное развертывание.

Финальный модуль представляет собой полнофункционального удаленного администратора (RAT) размером около 123 КБ. Он включает функции рекогносцировки для определения операционной системы, публичного и локального IP-адреса, имени устройства и прав пользователя. Основная сила нагрузки заключается в модульной системе, позволяющей динамически загружать дополнительные функции. Аналитики изучили несколько таких пост-эксплуатационных модулей.

Модуль постоянства реализует семь методов для обеспечения выживания вредоноса после перезагрузки. В Windows это, например, создание записи в автозагрузке реестра или размещение ярлыка в папке Startup. В Linux используется добавление задания в crontab, а в macOS - создание файла LaunchAgent. Модуль кейлоггера перехватывает все нажатия клавиш, отслеживая при этом, в каком окне они были совершены. Это позволяет злоумышленникам контекстуализировать украденные данные.

Особую опасность представляют модули для манипуляции с процессами и перехвата писем Outlook. Первый позволяет убивать процессы по имени или PID, что можно использовать для отключения средств защиты. Второй, используя Windows COM-автоматизацию, получает доступ к почтовому ящику жертвы без запроса пароля, что особенно опасно в корпоративной среде. Также в арсенале присутствуют модули для сниффинга сетевого трафика и попытки повышения привилегий через обход UAC.

Помимо анализа вредоносного кода, исследователи изучили инфраструктуру кампании. Сервер C2 в Лос-Анджелесе имел нестандартную конфигурацию с одновременной работой нескольких веб-серверов и открытым RDP-портом. Используя Hunt.io для поиска по шаблонам имен файлов, аналитики обнаружили дополнительные узлы инфраструктуры в Сингапуре и Панаме. Кампания действовала примерно 10 месяцев, начиная с марта 2024 года.

Примечательно, что на двух из пяти серверов вместе с компонентами BYOB был обнаружен майнер криптовалюты XMRig. Это указывает на двойное использование инфраструктуры: для удаленного доступа и для скрытого майнинга (cryptojacking) с целью получения пассивного дохода. Такая комбинация демонстрирует финансовую мотивацию операторов и стремление максимизировать выгоду от компрометации систем. Обнаружение открытого каталога на живом сервере управления еще раз подчеркивает ценность охоты за угрозами, ориентированной на инфраструктуру, которая позволяет выявлять активные кампании до широкого распространения их индикаторов компрометации.

Индикаторы компрометации

IPv4

- 38.255.43.60

MD5

- 3544b6c28d2812d09677b07ead503597

- 3c5a52efd0c08f92bc31be4b31afb2e5

- 5c61a8720aa0b9a28973be3f0eedf042

- 72caa7b8bb22c80a2bc77c17d1a35046

- 76e8ff3524822f9b697af1b7f9a96712

- cd06fc1d25a5636a7e953c672e1fa3ba