В начале декабря 2025 года на одном из закрытых форумов киберпреступного подполья появилось необычное объявление. Пользователь под ником Weyhro представил на продажу инструмент под названием Weyhro C2, позиционируя его как «продвинутый набор для пентеста, созданный для скрытности и обхода систем защиты». Этот шаг знаменует собой стратегический разворот: похоже, одна из групп, занимавшихся ransomware (программы-вымогатели), переключилась на более стабильный бизнес по продаже хакерского инструментария другим злоумышленникам.

Описание

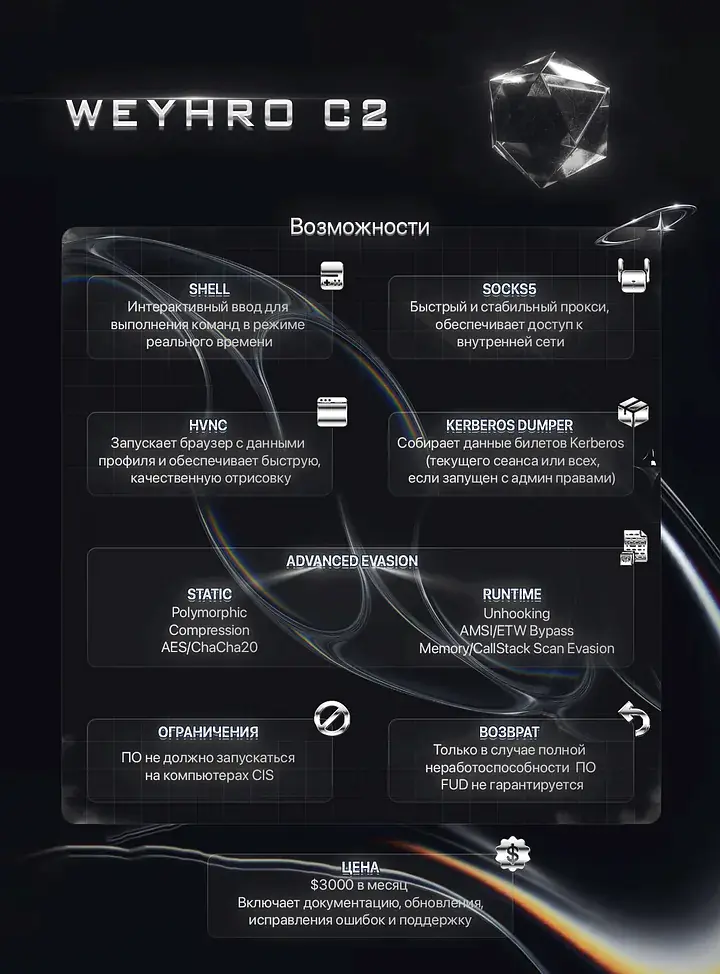

Согласно рекламному посту, Weyhro C2 представляет собой полноценную инфраструктуру для командования и управления (C2, Command and Control). Его агент, по утверждению продавца, работает полностью в памяти в виде shellcode (шелл-кода), загружается через специальный лоадер и нацелен на обход современных решений AV/EDR (антивирусных систем и систем обнаружения и реагирования на конечных точках). Инструмент предлагает модульную архитектуру с широким спектром возможностей, включая обратную командную оболочку (reverse shell), скрытый удаленный доступ к рабочему столу (HVNC, Hidden VNC), прокси-сервер SOCKS5, модуль для кражи Kerberos-билетов и файловый менеджер. Лицензия на использование фреймворка оценивается в 3000 долларов в месяц и включает техническую поддержку и обновления. Примечательно условие продажи: использование программного обеспечения на системах в странах СНГ запрещено.

Анализ технических деталей, опубликованных исследователями, раскрывает сложную структуру вредоносной программы. Полезная нагрузка использует несколько уровней обфускации и противодействия анализу. Ключевые строки, такие как имена системных библиотек и функций, хранятся в зашифрованном виде и расшифровываются по запросу с помощью алгоритма ChaCha20. Для разрешения адресов системных функций используется механизм на основе хэшей DJB2, что позволяет избегать импортов в PE-заголовках.

Одной из наиболее продвинутых особенностей является механизм «анхукинга» (unhooking), предназначенный для нейтрализации EDR. Вместо вызова потенциально перехваченных (захуканных) функций из памяти, вредоносная программа считывает чистую, неизмененную копию библиотеки ntdll.dll прямо с диска и перезаписывает ей соответствующий участок в памяти процесса, эффективно удаляя внедренные агентами безопасности хуки. Дополнительно инструмент патчит ключевые функции телеметрии Windows: функция EtwEventWrite модифицируется для немедленного возврата, а AmsiScanBuffer из библиотеки amsi.dll патчится для всегда возвращаемого «чистого» результата сканирования, обходя таким образом встроенный антивирусный интерфейс (AMSI).

Для обеспечения устойчивости (persistence) Weyhro C2 копирует себя в скрытую директорию в папке AppData под именем, маскирующимся под системный файл безопасности (msdefcore.exe), и создает запись в автозагрузку реестра. Инструмент также реализует технику внедрения в процесс (process hollowing), запуская легитимный процесс (например, cmd.exe) в приостановленном состоянии, замещая его код своим, а затем возобновляя выполнение. Наличие в коде многочисленных API для работы с графикой (GDI) подтверждает заявленную функцию скрытого удаленного доступа к рабочему столу (HVNC), который работает в невидимом для пользователя сеансе.

При этом анализ сетевого трафика выявил критическую уязвимость в самом фреймворке. Несмотря на сложное внутреннее шифрование строк и полезной нагрузки, все коммуникации между скомпрометированным агентом и C2-сервером происходят в открытом, незашифрованном виде, используя простой протокол с префиксом длины. Это серьезный недостаток, облегчающий обнаружение и блокировку трафика сетевыми системами IDS/IPS (обнаружения и предотвращения вторжений).

Расследование с использованием поисковых систем для интернета вещей, таких как Censys, позволило быстро обнаружить панель управления (dashboard) Weyhro C2, размещенную на одном из серверов. Исходный код панели содержит комментарии на русском языке и ссылки на настройку веб-клиента для VNC. Этот факт, вместе с географическим ограничением на использование, косвенно указывает на возможное происхождение разработчиков.

Эксперты по кибербезопасности отмечают, что переход от моделей ransomware-as-a-service (RaaS) к продаже многофункциональных C2-фреймворков отражает общую тенденцию в криминальном сегменте. Монетизация готового инструментария для атак, построенного по принципу платформы, может приносить более предсказуемый и постоянный доход, чем вымогательство, эффективность которого падает из-за улучшающихся стратегий восстановления данных и противодействия со стороны правоохранительных органов. Появление таких инструментов, как Weyhro C2, в свободной продаже значительно снижает порог входа для менее квалифицированных злоумышленников, что повышает общий уровень угрозы для корпоративных сетей по всему миру.

Индикаторы компрометации

IPv4

- 46.37.123.214

SHA256

- 357e649b3b03ffe0d083092c0ed870c5185d64f14f5735ae43a8343269488dc3

- 8838278fff9a80d027951999d9f7c811ec2928afc39367f42f48f4411d1416b9

- ec4ab4e4d700c9e5fdda59eb879a2bf18d0eefd825539d64677144d43a744cee

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 | rule WeyhroC2 { meta: description = "Detects Weyhro C2" author = "RussianPanda" date = "2025-12-4" reference = "https://x.com/RussianPanda9xx/status/1996258417476837746?s=20" hash = "ec4ab4e4d700c9e5fdda59eb879a2bf18d0eefd825539d64677144d43a744cee" strings: $s1 = "AMSI patch skipped" $s2 = "AMSI patched successfully" $s3 = "IAT unhook successful" $s4 = "Inline unhook successful" condition: uint16(0) == 0x5A4D and all of them } |