Группа Lazarus, одна из самых активных и технологически продвинутых APT (Advanced Persistent Threat) хакерских группировок, продолжает совершенствовать свои методы атак. В августе 2025 года исследователи кибербезопасности получили доступ к артефактам, связанным с их кампанией DreamJob. Анализ показал использование сложных модульных загрузчиков, которые эксперты внутренне окрестили термином «DreamLoaders» - «идеальные загрузчики».

Описание

Кампания DreamJob известна тем, что злоумышленники, маскируясь под рекрутеров, предлагают жертвам, часто администраторам организаций, заманчивые вакансии. В рамках этого сценария цели получают и запускают вредоносное программное обеспечение. Конечная цель атаки - кража учетных данных и другой конфиденциальной информации, которая в дальнейшем используется для получения доступа к системам и проведения последующих вредоносных действий.

Особенностью последней обнаруженной активности стало использование разнообразных загрузчиков - компонентов, способных развертывать различные полезные нагрузки в зависимости от потребностей злоумышленников. Эти загрузчики не только используются в кампании DreamJob, но, по мнению аналитиков, могут появляться и в других операциях группы Lazarus.

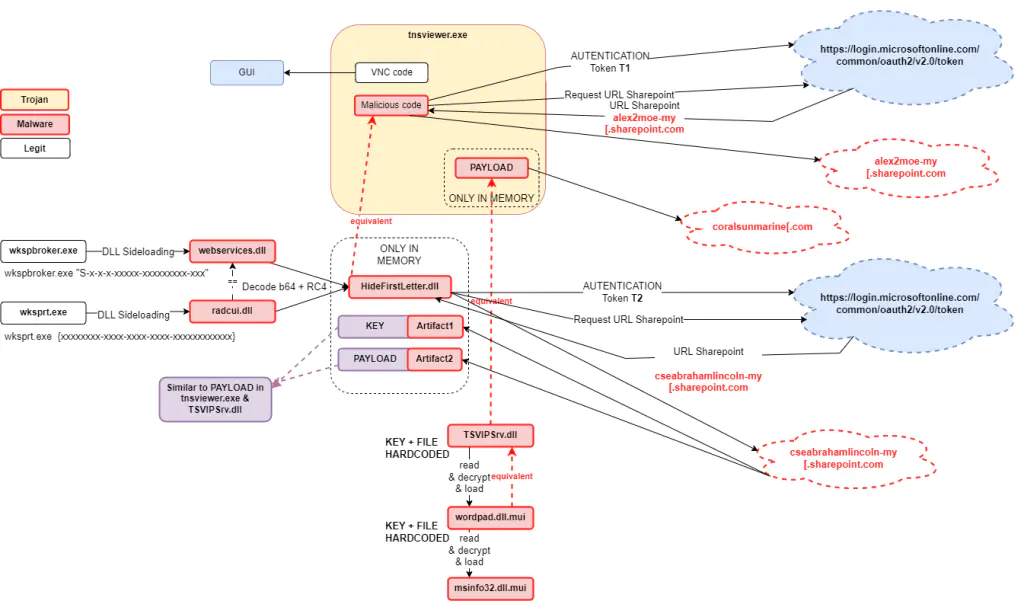

В ходе расследования были обнаружены два основных метода развертывания вредоносного кода. Один из них включает использование легитимных исполняемых файлов операционной системы для загрузки различных загрузчиков через технику подмены DLL. Этот метод позволяет зловреду маскироваться под доверенные процессы, что значительно усложняет его обнаружение системами безопасности.

Среди проанализированных артефактов выделяется троянизированная версия клиента TightVNC, распространяемая внутри запароленного ZIP-архива вместе с файлом инструкций. При его выполнении создаются реестровые ключи, используемые настоящим TightVNC, что служит приманкой для администратора, и одновременно запускается вредоносная функциональность.

Другими ключевыми компонентами стали библиотеки Webservices.dll и radcui.dll, обнаруженные на скомпрометированных системах. Это эквивалентные загрузчики, которые выполняются через подмену DLL, используя легитимные системные исполняемые файлы. Особенность этих библиотек в том, что каждая из них содержит зашифрованную полезную нагрузку, закодированную в Base64. Для дешифровки используется уникальный ключ, передаваемый при выполнении и напоминающий по структуре SID (идентификатор безопасности). После дешифровки в память загружается вредоносная DLL с именем HideFirstLetter.dll.

Функционал HideFirstLetter.dll совпадает с действиями троянизированного клиента VNC. Он пытается аутентифицироваться в tenant (арендаторе) Microsoft, используя встроенный токен доступа, а затем обращается к Microsoft Graph API, чтобы получить URL скомпрометированного сервера SharePoint. Полученное значение, предположительно, используется в качестве ключа для распаковки следующего этапа вредоносной цепочки.

Отдельного внимания заслуживает загрузчик TSVIPSrv.dll, найденный на скомпрометированных серверах. Его выполнение обеспечивается за счет создания злоумышленниками вредоносной службы с именем sessionenv. Для работы этому загрузчику требуются два дополнительных файла, размещенных атакующими заранее: wordpad.dll.mui и msinfo32.dll.mui, которые и содержат полезные нагрузки. TSVIPSrv.dll использует алгоритм шифрования RC4 для дешифровки пути к файлу wordpad.dll.mui, затем дешифрует и загружает его содержимое. Интересно, что сам файл wordpad.dll.mui после дешифровки оказывается очередным вариантом загрузчика TSVIPSrv.dll, который повторяет те же действия для загрузки следующего файла - msinfo32.dll.mui.

Важной деталью является модульность TSVIPSrv.dll. Поскольку основная вредоносная нагрузка хранится независимо в сторонних файлах, один и тот же загрузчик может использоваться для развертывания разных модулей. Однако в рамках этой кампании на двух разных машинах были обнаружены идентичные файлы .mui, что указывает на развертывание одного и того же финального полезной нагрузки и свидетельствует о скоординированном и целевом характере атаки. Сравнительный анализ кода показал 85% сходство между полезной нагрузкой, извлеченной из троянизированного VNC-клиента, и TSVIPSrv.dll, что говорит о высокой степени повторного использования кода внутри группировки.

Расследование кампании DreamJob от группы Lazarus в очередной раз демонстрирует сложность и изощренность методов, используемых современными APT-группировками. Активное использование легитимного софта, техник подмены DLL, модульных загрузчиков и многоступенчатого шифрования позволяет им долгое время оставаться незамеченными. Этот случай подчеркивает критическую важность постоянной бдительности, проактивной охоты на угрозы и глубокого технического анализа для защиты от подобных продвинутых киберугроз. Атаки становятся все более незаметными, маскируясь под легитимные процессы, что требует от защитников не только автоматизированного мониторинга, но и глубокого понимания тактик и процедур злоумышленников.

Индикаторы компрометации

Domains

- alex2moe-my.sharepoint.com

- coralsunmarine.com

- cseabrahamlincoln-my.sharepoint.com

- SHA256

- 0fdd97a597380498f6b2d491f8f50da8f903def4ea6e624b89757456c287f92d

- 26bd4aab63563e77ca426c23b11d18d894eef9a727e111be79336e099b22bdd1

- 473726dd9bc034564c4c7b951df12d102ff24f7b17b8356f55d36ed6d908882d

- 855baa2ff0c3e958a660ae84a048ce006e07cf51ce5192c0de364ee62873980c

- aefc12b500b58fbc09ebbf34fe64b34cb32a27513478f4769447280ad23af4d2

- b3d7a3c3dedaa873e81b1676b6c0027ae1fd164587299bf65c02bd067ae1a972

- fa014db2936da21af5943cc8f3656adb9800173ad86af196f71c6052295fff97