Аналитики компании Huntress зафиксировали инцидент с применением нового варианта шифровальщика - KawaLocker (известного также как KAWA4096). Атака, обнаруженная в начале августа, демонстрирует растущую изощрённость злоумышленников, использующих специализированные инструменты для отключения систем защиты перед развёртыванием вредоносного ПО. Появление KawaLocker продолжает тревожную тенденцию: за последний год Huntress документировала инциденты с ранее неизвестными шифровальщиками ReadText34 и Crux.

Описание

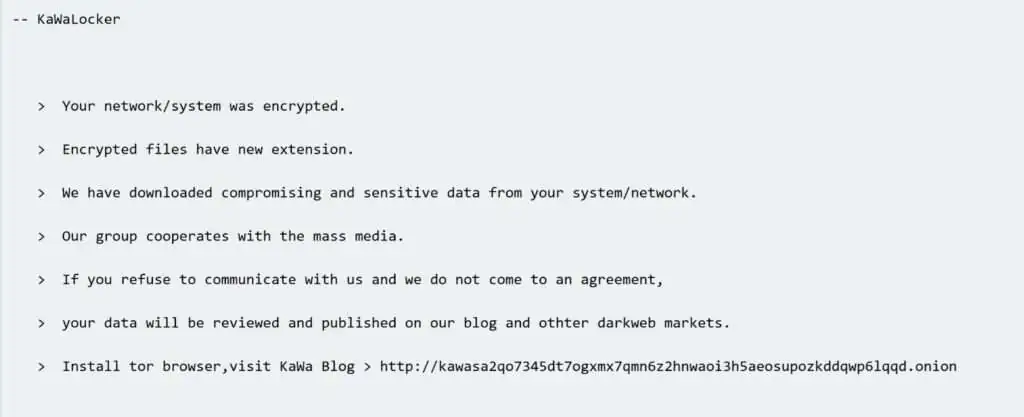

KawaLocker впервые появился в июне 2025 года, как следует из анализа TrustWave SpiderLabs, первым обнаружившего угрозу. Эксперты отмечают сходство с другими семействами: сайт утечек данных напоминает платформу Akira, а записка с требованиями выкупа почти идентична таковой у Qilin. Аналитики SpiderLabs считают, что это имитация, направленная на повышение узнаваемости, а не признак прямого сотрудничества групп.

Механика атаки: 8 августа злоумышленник получил доступ к конечной точке жертвы через протокол удалённого рабочего стола (RDP), используя скомпрометированную учётную запись. Для нейтрализации защитных решений применялись kill.exe и HRSword - инструмент мониторинга системных компонентов, предоставляющий злоумышленнику детальную видимость внутри системы. Его запуск осуществлялся через командную строку Windows с указанием пути к временным файлам. Затем оператор выполнил поиск конкретных средств защиты через tasklist.exe с фильтрацией, после чего целенаправленно отключил их, что привело к сбою связанных служб Windows.

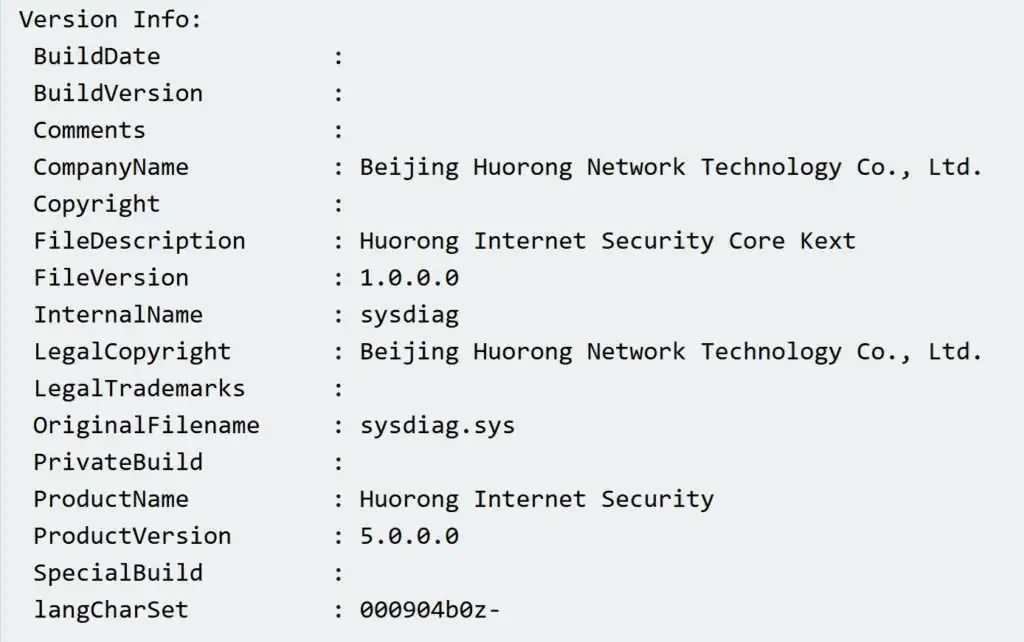

Критически важным элементом стали драйверы ядра sysdiag.sys и hrwfpdr.sys, установленные и позднее удалённые через пакетный файл с использованием Service Control Manager (sc.exe). Оба драйвера имеют цифровые сертификаты, выданные китайской компанией Beijing Huorong Network Technology Co., Ltd., что подтверждается данными о версиях файлов. Эта же организация, согласно публикации аналитика по кибервторжениям Микель Бандин, связана с разработкой HRSword.

Расширение доступа: На раннем этапе сессии злоумышленник запустил advanced_port_scanner.exe для сканирования сети, сохранив список имён хостов в файлe "1.txt". После отключения средств защиты последовала команда распространения: PsExec.exe с параметрами, исполняющая удалённо пакетный файл "1.bat". Его содержимое - команды на включение RDP и отключение брандмауэра на перечисленных хостах. Эта тактика позволяла оператору получить доступ к другим системам для ручного развёртывания шифровальщика или создания плацдарма для будущих атак.

Запуск шифровальщика: Непосредственное развёртывание KawaLocker на целевом томе E:\\ было выполнено командой "e.exe -d="E:\\"". Шифрование не затронуло контрольные файлы Huntress на диске C:\\, однако конфигурация аудита системы зафиксировала события Microsoft-Windows-Security-Auditing/4663 в журнале безопасности. Это позволило Huntress получить список зашифрованных файлов и копию записки с требованиями выкупа. В записке указан контактный email kawa4096@onionmail[.]org, что объясняет альтернативное название KAWA4096.

Скрытие следов: После шифрования злоумышленник выполнил серию команд для уничтожения доказательств: удаление теневых копий томов (vssadmin.exe), очистка журналов событий Security, System и Application (wevtutil) и самоудаление исполняемого файла шифровальщика (e.exe) с задержкой через ping. Согласно анализу Trustwave, эти команды встроены непосредственно в исполняемый файл ransomware.

Результат и значение: Благодаря оперативному обнаружению, расследованию и реагированию, специалистам Huntress удалось заблокировать доступ злоумышленника к другим конечным точкам, включая те, на которых был активирован RDP, предотвратив эскалацию инцидента. Анализ новых и малоизвестных семейств вымогателей, таких как KawaLocker, позволяет выявить характерные индикаторы компрометации (IoC) и тактики. В данном случае использование HRSword, специфических драйверов, команды на массовое включение RDP и удаление теневых копий через WMI формируют уникальный "почерк", который поможет в будущем быстрее выявлять и останавливать атаки с применением KawaLocker. Инцидент подчёркивает критическую важность защиты учётных записей RDP и мониторинга аномальной активности, связанной с управлением системными службами и инструментами безопасности.

Индикаторы компрометации

Emails

- kawa4096@onionmail.org

SHA256

- 01a3dabb4684908082cb2ac710d5d42afae2d30f282f023d54d7e945ad3272f5

- 11b262c936ffa8eb83457efd3261578376d49d6e789c7c026f1fa0b91929e135

- db8f4e007187795e60f22ee08f5916d97b03479ae70ad95ad227c57e20241e9d

- e4fb852fed532802aa37988ef9425982d272bc5f8979c24b25b620846dac9a23

- ecca86e9b79d5a391a433d8d782bf54ada5a9ee04038dbaf211e0f087b5dad52