Команда AhnLab Security Intelligence Center (ASEC) обнаружила новый способ распространения вредоносного ПО RokRAT с использованием документов Hangul Word Processor (.hwp). Ранее злоумышленники использовали файлы-ярлыки (LNK), содержащие обманные документы и вредоносные скрипты, но теперь они перешли на более изощренную тактику - внедрение вредоносного кода напрямую в HWP-файлы.

Описание

Как происходит заражение?

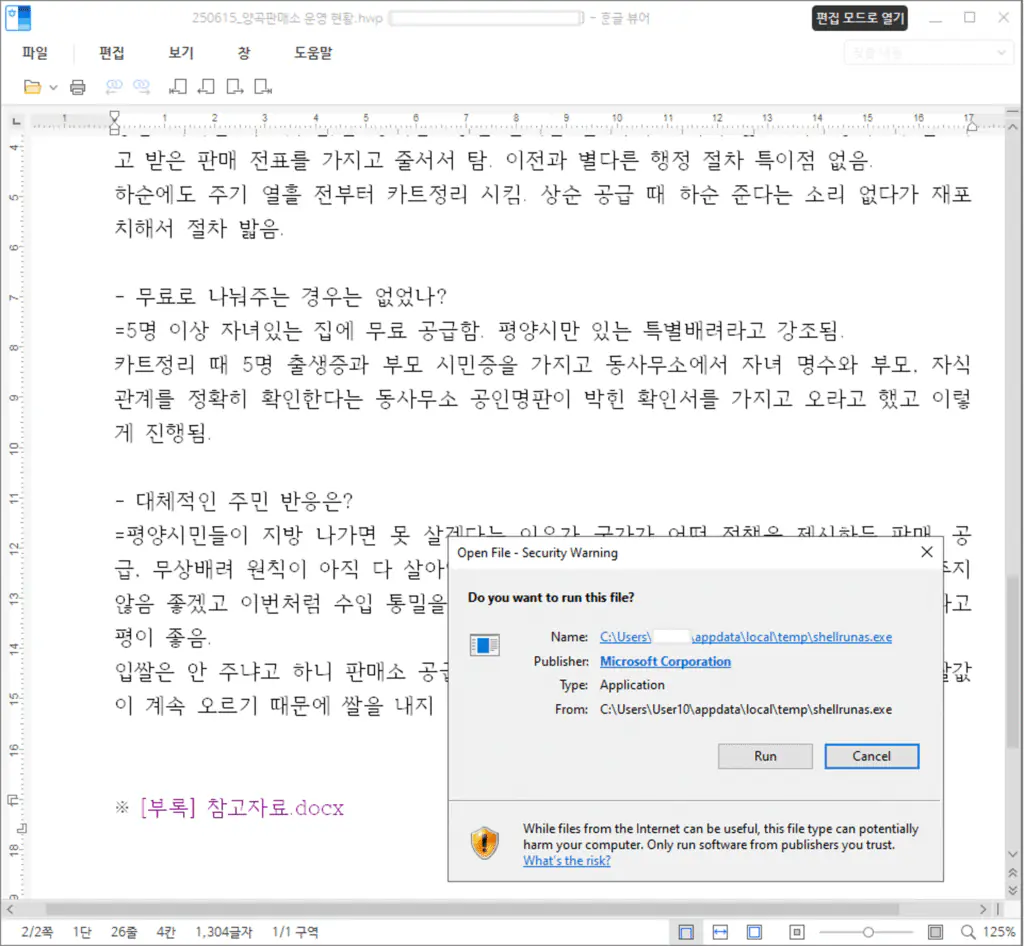

Жертва получает документ с названием, которое выглядит безобидно, например: 250615_Operation status of grain store.hwp, Recent major portal site.hwpx или [Notice] Q1 VAT Return Filing Deadline (Final). Внутри такого файла содержится информация, соответствующая его названию, что снижает бдительность пользователя. Например, документ о состоянии зернохранилищ Северной Кореи выглядит правдоподобно и не вызывает подозрений.

Однако в конце документа размещена гиперссылка на [Appendix] Reference Materials.docx. При нажатии на нее система предлагает выполнить файл ShellRunas.exe, расположенный во временной папке %TEMP%. Если пользователь соглашается, запускается цепочка заражения. Важно отметить, что ShellRunas.exe не загружается с сервера злоумышленников - он уже встроен в документ как OLE-объект. При открытии страницы с этим объектом Hangul автоматически извлекает его в %TEMP% и готовит к исполнению.

Техника DLL Side-Loading и скрытая загрузка RokRAT

ShellRunas.exe - легитимная программа, подписанная сертификатом Microsoft, но злоумышленники используют ее для загрузки вредоносной DLL-библиотеки credui.dll с помощью техники DLL Side-Loading. Этот метод позволяет обходить защитные механизмы, поскольку система доверяет подписанному исполняемому файлу.

После запуска ShellRunas.exe загружает credui.dll, которая, в свою очередь, скачивает с Dropbox файл Father.jpg. Несмотря на расширение, это не изображение, а контейнер, внутри которого скрыт shellcode - фрагмент вредоносного кода, отвечающий за загрузку RokRAT в память системы.

Чем опасен RokRAT?

RokRAT - это многофункциональный троян, способный выполнять широкий спектр вредоносных действий по команде злоумышленников. Среди его возможностей:

- Кража конфиденциальных данных (логины, пароли, история браузера, файлы).

- Удаленное управление зараженным устройством.

- Загрузка дополнительных модулей для расширения функционала.

- Мониторинг активности пользователя (перехват нажатий клавиш, скриншоты экрана).

Как защититься от подобных атак?

- Осторожность с вложениями - не открывайте подозрительные документы, особенно если они пришли от неизвестных отправителей.

- Обновление ПО - используйте последние версии Hangul Word Processor и антивирусных решений.

- Ограничение прав пользователей - работа под учетной записью с минимальными привилегиями снижает риск успешного заражения.

- Мониторинг сетевой активности - подозрительные подключения к внешним ресурсам (например, Dropbox) могут быть признаком заражения.

Вывод

Новый метод распространения RokRAT через HWP-файлы демонстрирует, что злоумышленники продолжают искать уязвимости в популярном софте и методах социальной инженерии. Организациям и частным пользователям необходимо повышать осведомленность о киберугрозах и внедрять многоуровневую защиту, чтобы минимизировать риски заражения.

Индикаторы компрометации

MD5

- a2ee8d2aa9f79551eb5dd8f9610ad557

- d5fe744b9623a0cc7f0ef6464c5530da

- e13c3a38ca58fb0fa9da753e857dd3d5

- e4813c34fe2327de1a94c51e630213d1