Исследователи из Eagle Eye Threat Intelligence Center обнаружили новую версию вредоносной кампании "Silver Fox", которая отличается использованием нескольких kernel-mode rootkit-драйверов с подписями, срок действия которых истек или которые были слабо валидированы. Изначально угроза была выявлена командой Kingsoft Antivirus после жалоб пользователей на необычное поведение системы: автоматическое перемещение курсора мыши и рассылку заражённых файлов через мессенджеры.

Описание

Зловред распространяется через поддельные установщики популярного ПО, включая CMake, Chrome, VPN-сервисы и почтовые клиенты. Эти установщики содержат подписанные драйверы (rdwdrv.sys, Cndom6.sys, Xiaoh1.sys, NSedKrn1.sys), которые используют устаревшие или поддельные сертификаты китайских компаний. Такой подход позволяет злоумышленникам обходить механизмы контроля доступа и внедряться в ядро системы, манипулировать сетевым стеком и завершать процессы без ведома пользователя.

Особенностью нового варианта "Silver Fox" является применение технологии InfinityHook, которая позволяет перехватывать системные вызовы в обход PatchGuard - встроенного механизма защиты ядра Windows. InfinityHook модифицирует указатели на функции в памяти, что даёт возможность скрывать вредоносные процессы, блокировать доступ к ним извне и маскировать сетевую активность.

В ходе анализа выяснилось, что зловред использует несколько драйверов, выполняющих разные функции:

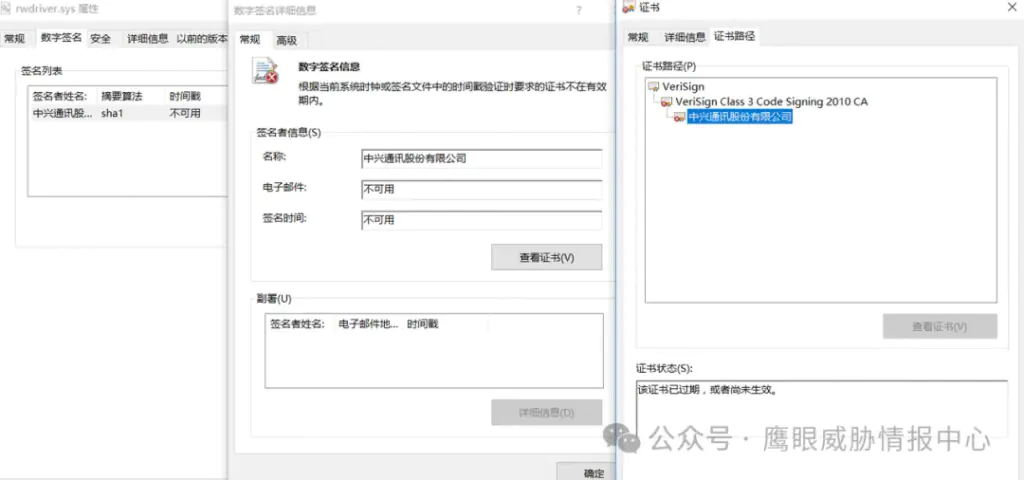

- rwdriver.sys - обеспечивает произвольное чтение и запись в память, используя устаревшую подпись компании ZTE.

- Cndom6.sys - скомпрометированная подпись Shenzhen Zhigao Communication Technology позволяет перехватывать ключевые API, такие как NtQuerySystemInformation, NtOpenProcess и NtDuplicateObject, что делает вредоносные процессы невидимыми для средств защиты.

- XiaoH.sys - подписанный Shanghai Qishi Education Technology, перехватывает сетевые запросы, модифицируя данные о соединениях, чтобы скрыть активность бекдора.

- NSecKrnl.sys - обладает действительной подписью Shandong Anzai Information Technology, но эксплуатирует уязвимость в механизме завершения процессов, позволяя атакующему бесконтрольно останавливать защитные решения.

Изначально вредоносный код запускается через поддельный инсталлятор CMake, который распаковывает дополнительные компоненты в системную директорию. Далее зловред создаёт скрытые задачи, отключает защитные механизмы и загружает финальную часть - модуль "WinOS", предоставляющий злоумышленникам полный контроль над системой.

Эта кампания демонстрирует, как атакующие продолжают использовать устаревшие или скомпрометированные сертификаты для подписи вредоносных драйверов. Поскольку такие подписи изначально выдавались законным компаниям, они могут временно обмануть защитные решения. Кроме того, злоумышленники активно исследуют новые методы обхода PatchGuard, что делает их атаки всё более скрытными и опасными.

Эксперты Kingsoft отмечают, что "Silver Fox" продолжает эволюционировать, а его авторы активно используют открытые наработки, комбинируя разные техники для достижения своих целей. Пользователям рекомендуется проявлять осторожность при загрузке программного обеспечения, особенно через поисковые системы, и обращать внимание на подозрительное поведение системы.

Индикаторы компрометации

Domain Port Combinations

- ailletll.top:8880

MD5

- 4b249acc6b88c276690514f76b781dbc

- 5231a08c5286803e300ac657e37272f8

- 80961850786d6531f075b8a6f9a756ad

- 893edfa3a3a71d71ca670424e554e04c

- eff329c6b8c4c980feb0d867c7082736

- f08a735829e4e95f8922189314c124e7