Исследователи ThreatFabric обнаружили опасный Android-троянец PhantomCard, использующий технологию NFC для перехвата данных банковских карт. Зловредное ПО, активно распространяемое в Бразилии, представляет новую волну атак с ретрансляцией бесконтактных платежей и сигнализирует о глобальной тенденции киберпреступности.

Описание

Технология атаки

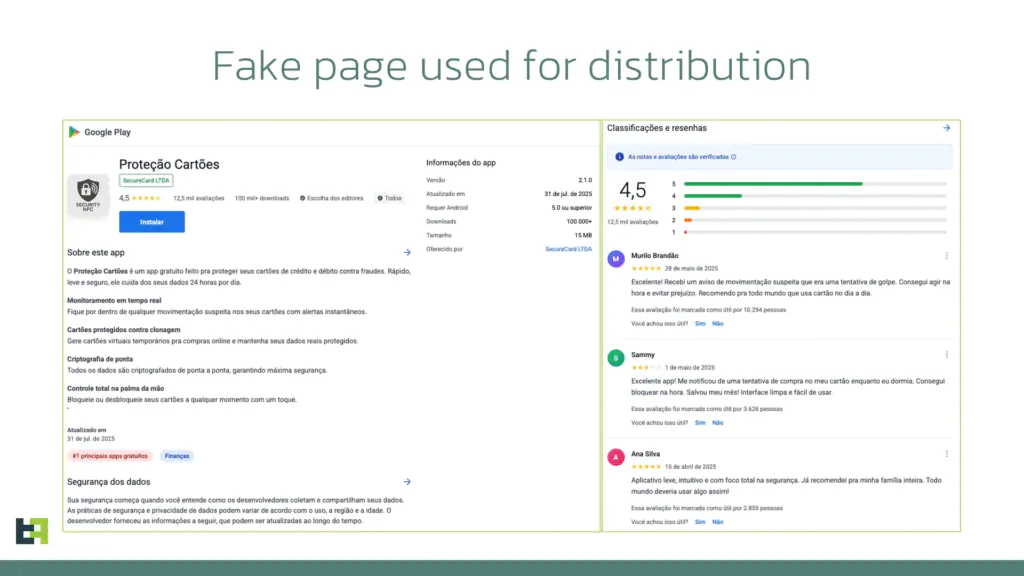

PhantomCard функционирует как ретранслятор NFC-сигнала. При установке на смартфон жертвы троянец маскируется под приложение "Proteção Cartões" ("Защита карт"), распространяемое через фишинговые страницы, имитирующие Google Play.

Страницы содержат поддельные положительные отзывы, например: "Отлично! Получил предупреждение о подозрительной активности, которое предотвратило мошенничество".

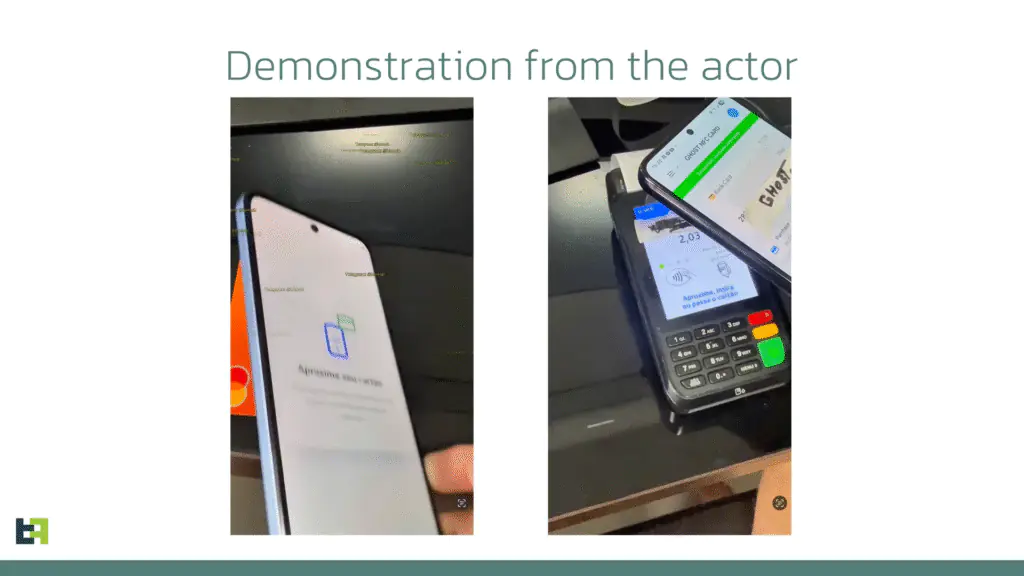

После установки PhantomCard не требует дополнительных разрешений. Он инструктирует пользователя приложить карту к задней панели телефона для "верификации".

На экране последовательно отображаются сообщения: "Приложите карту" → "Карта обнаружена! Держите её рядом" → "Введите пароль". В этот момент данные карты через сервер злоумышленников передаются на устройство мошенника, который может совершать платежи или снимать наличные через POS-терминал. Для аутентификации операций троянец дополнительно запрашивает PIN-код.

Китайские корни и бразильская адаптация

Анализ кода выявил китайское происхождение PhantomCard. Троянец основан на сервисе NFU Pay - коммерческом предложении типа Malware-as-a-Service (MaaS), рекламируемом в Telegram. Исходный код содержит китайские отладочные сообщения, а эндпоинт "/baxi/b" в системе управления указывает на адаптацию для Бразилии (巴西, Bāxī - "Бразилия" по-китайски).

Распространителем выступил локальный оператор "Go1ano Developer", известный по продаже других угроз в Бразилии. Этот "серийный реселлер" приобрел кастомизированную версию NFU Pay и переупаковал её под PhantomCard. Его деятельность демонстрирует новую модель киберпреступности: технически неподготовленные злоумышленники могут покупать и локализовать готовые MaaS-решения, преодолевая языковые и культурные барьеры. Помимо PhantomCard, "Go1ano Developer" продвигает в Бразилии троянцы BTMOB и GhostSpy.

Технические особенности

В отличие от ранних NFC-угроз типа NFSkate (основанного на проекте NFCGate), PhantomCard специализируется на картах стандарта ISO-DEP (ISO 14443-4), используя библиотеку scuba_smartcards. При обнаружении карты троянец отправляет APDU-команду "00A404000E325041592E5359532E444446303100" для выбора платежной среды EMV (PSE directory). Это позволяет идентифицировать пригодные для мошенничества карты и читать их метаданные. Данные передаются на C2-сервер, а при инициации транзакции - ретранслируются на устройство мошенника.

Глобальные риски

Появление PhantomCard подтверждает растущий спрос на NFC-атаки среди киберпреступников. Услуги типа MaaS позволяют низкоквалифицированным злоумышленникам легко внедрять сложные схемы мошенничества. Угроза носит трансграничный характер: "Go1ano Developer" открыто заявляет о готовности адаптировать PhantomCard для других регионов. В ThreatFabric предупреждают, что аналогичные кастомизированные версии могут появиться по всему миру.

Финансовым организациям рекомендовано усилить мониторинг транзакций, поскольку операции, инициированные через PhantomCard, выглядят как легальные: они подтверждаются PIN-кодом и выполняются с физической карты жертвы. Косвенными признаками мошенничества могут стать необычные метаданные (место или тип операции). Эксперты также призывают информировать клиентов об опасности приложений, требующих прикладывать карты к смартфону для "верификации" или "защиты".

Индикаторы компрометации

SHA256

- a78ab0c38fc97406727e48f0eb5a803b1edb9da4a39e613f013b3c5b4736262f

- cb10953f39723427d697d06550fae2a330d7fff8fc42e034821e4a4c55f5a667