Лаборатория zLabs раскрыла детали новой киберкампании, распространяющей мобильный троянец DoubleTrouble, который эволюционировал в опасный инструмент для тотального шпионажа за пользователями Android. Вредонос, первоначально распространявшийся через фишинговые сайты под видом европейских банков, теперь активно внедряется через Discord-каналы, где злоумышленники размещают образцы малвари на поддельных ресурсах. Троянец демонстрирует беспрецедентный уровень изощренности: от обфускации кода через случайные двухсловные комбинации до скрытой записи экрана и блокировки банковских приложений.

Описание

Эволюция угрозы: От фишинга к социальным платформам

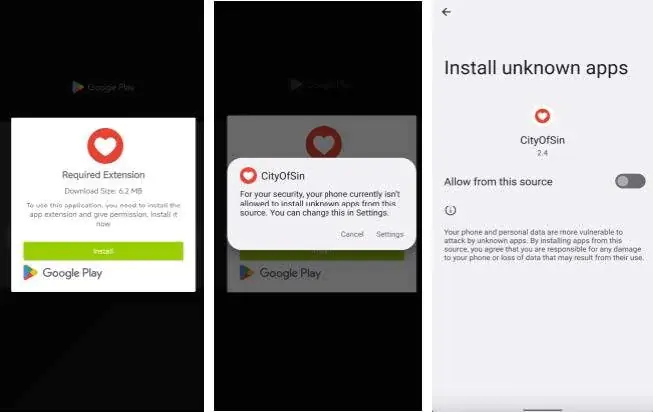

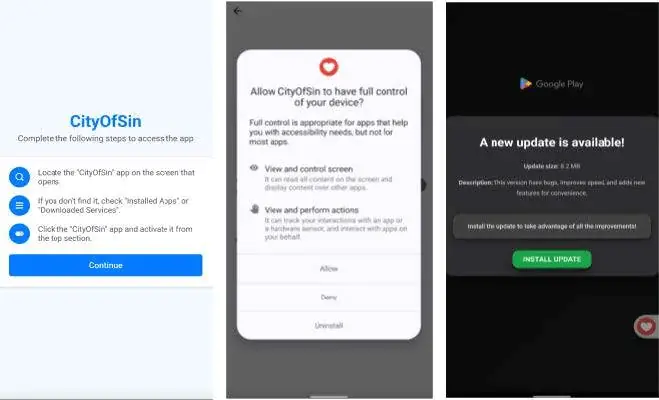

Изначально DoubleTrouble фокусировался на краже банковских данных через оверлеи - поддельные окна, имитирующие интерфейсы легитимных приложений. Однако в текущей кампании злоумышленники радикально изменили тактику. Вместо фишинговых сайтов они используют Discord как платформу для распространения дропперов (загрузчиков) и полезной нагрузки. Эксперты zLabs собрали 9 новых образцов, включая полные цепочки заражения, что свидетельствует об активной фазе атак. Троянец маскируется под "расширения" или "аддоны", используя иконку Google Play для создания ложного чувства безопасности. После установки приложение запрашивает доступ к Службам специальных возможностей (Accessibility Services), а получив его, начинает фоновое выполнение деструктивных сценариев.

Техническая изощренность: как троянец обездвиживает защиту

Ключевой особенностью DoubleTrouble является применение продвинутой обфускации: все методы и классы в коде названы бессмысленными комбинациями слов (например, "PurpleRainbow", "SilentWhisper"), что блокирует статический анализ. Для активации троянец использует сессионный метод установки, где основной вредоносный модуль скрыт в директории Resources/raw приложения. После получения прав доступа к Accessibility Services, он запускает многоуровневую атаку:

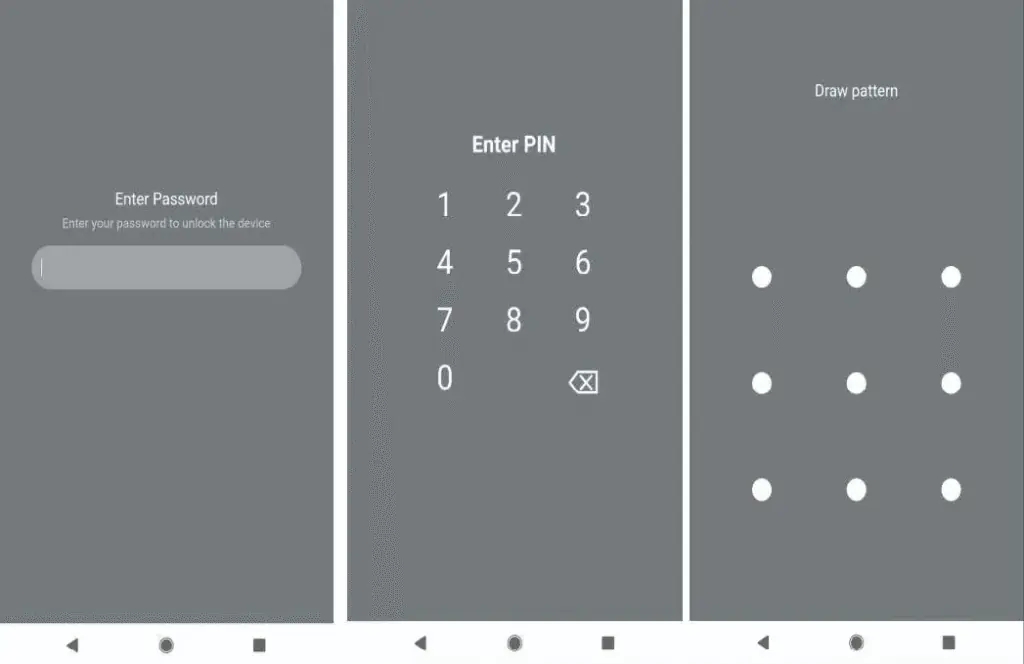

- Кража графических ключей и PIN-кодов: Через библиотеки PatternLockView и PinLockView троянец генерирует фейковые экраны блокировки, перехватывает ввод данных и сохраняет их в SharedPreferences перед отправкой на C2-сервер.

- Скрытая запись экрана: С помощью MediaProjection и VirtualDisplay APIs вредонос создает виртуальный дисплей, дублирующий экран жертвы. Кадры захватываются через ImageReader, конвертируются в JPEG, кодируются в base64 и упаковываются в JSON с метаданными (разрешение, формат). Это позволяет злоумышленникам в реальном времени отслеживать действия пользователя: ввод паролей, OTP-кодов, операции в криптокошельках.

- Блокировка банковских приложений: На основе динамического списка от C2 троянец отслеживает запуск целевых программ и накрывает их окном "Системное обслуживание". Это не только парализует доступ к счетам, но и подготавливает почву для оверлейных атак.

Расширенный шпионаж: кейлоггинг и оверлеи

DoubleTrouble внедряет кейлоггер, фиксирующий каждое нажатие клавиш через события TYPE_VIEW_TEXT_CHANGED. Данные пишутся в файл heart_beat.xml, а статистика запуска приложений - в launched_apps.xml. Дополнительно троянец использует классические оверлеи: например, под видом "верификации аккаунта" он накладывает фальшивые формы поверх легитимных приложений, похищая логины, пароли и данные карт. Украденная информация временно хранится в кэше, а затем эксфильтруется на сервер.

Арсенал команд: полный контроль на расстоянии

Анализ C2-протокола выявил 30+ команд, превращающих зараженное устройство в "зомби". Среди ключевых:

- Управление интерфейсом: Эмуляция нажатий Home/Back, блокировка экрана (enable_black_on), отображение фейковых обновлений (enable_update_on).

- Шпионские операции: Старт записи экрана (start_graphical), активация кейлоггера (get_events), скриншоты через start_skeleton.

- Манипуляции с приложениями: Принудительный запуск (open_app), блокировка (block_app), открытие настроек Play Protect (open_play_protect).

- HTML-инъекции: Внедрение фишинговых форм через WebView (enable_html_on) с кастомным кодом от сервера.

Заключение: масштаб и последствия

DoubleTrouble представляет качественно новый уровень мобильных угроз. Его способность записывать экран, блокировать антивирусы и симулировать системные уведомления делает его крайне опасным для владельцев Android-устройств. Эксперты zLabs отмечают, что троянец активен преимущественно в Европе, но его инфраструктура позволяет быстро масштабировать атаки. Распространение через Discord указывает на тенденцию использования легитимных платформ для доставки вредоносов, что усложняет их детектирование. Пользователям рекомендуется избегать установки ПО из непроверенных источников и критически оценивать запросы на предоставление прав Accessibility Services.

Индикаторы компрометации

IPv4

- 104.238.34.15

- 41.216.183.248

- 77.105.164.255

- 82.115.223.2

URLs

- https://begans.cfd/

- https://unicredit.appaggiornamento.com/

- https://volksbank.applogininfo.com/

SHA256

- 02e920d427b73d96a941d9eb47efaa9c55b8c43afbc111a28407184046feecfd

- 05e00998bc5b18e3ac71987eeed9009ee8ba65de3f07ee90e761ace8c62878e1

- 099a7a5bcceac0f91c63ac52b04213001b21afaeeac161b9adb2131fa62b4c57

- 20db498b222a36896b92ed67fce902e45fb90f967d8a10786f1d0a55e03c2c31

- 2f9d70c75330b49a1a97479587d5e0b6016cf8004e454badf2b021e8bbb28469

- 2fb9ea57928223260abaffcbdbc11c01513d0f49c20c8e850113de3e7b339946

- 3e3a5d35eb5e11c3bfd63e75abd7f5022e8ee7288bc76a041354813f6ca601ce

- 5a11f0cc9e3d8a080f6721964d3414ea638edc0fd4d22d3901f469feae4a8fa4

- 64977c8e167609f52ebd89a4eda1a83282e3b9ea07115bf68acd7d9836e04a1b

- 6bb0b6996adf1ebfd2291aca16622885c5072350e71740f9f0046f66c65bec5c

- 73ca0eb7bbaabb7f56cda98b28a483901527710fc1b6d4326503eda0cc884ba3

- 7903328e73a07a9d27a4d0ea954bed96385f37bbd4d9afd81faec443588ca890

- 7a924c7bdb1fd32cfc838f3cdd624abc10da19713c123b84a0f2325fef3d2bbc

- 7eb4305dbc23c5acc2c35e0d4ccd417e9448be27facca1a1d42408464e156825

- 84faf02309080076fe526f8bc8c427fa6bb407c5da42c31866ba47c1478cbde9

- 882b635024acbedb7b280ff6e7c2a3c334228770509a0855639073d9974ab03b

- 89060156441434da8f016bd872aeaa542d32820d49b3c00bce4426120110282e

- 91f5a4164bd557b34442550d204ad5e024dc02e2d5febf86699a7feae0a38480

- 93601b436ccd7a7abde1546bd346fab820fe046164262c9105235e15f92a11e4

- b187a29d1e9e3e616f166d2fa3076bc22b9268d0b7b01b59ea8bd89f39a90010

- b3d134eca184962eae23a8ade27b1faca5a48bd0211bc5a401ddecd045652cee

- b7887187e30583b9e543af73640049f9e555a32a1691f6fde7b3a3ec7858dc7a

- b9a13c4fe93d5b42dc38ae1c864d17388a32bcb89e7279f4bb649c92f67f1498

- c247d9ec3fa20803ba769308c66d2b4c836ca0ac90f71d68a07f44d57eb8a501

- cbfe190a81f5f10f4d7b5746fec7af51f8f02900e17f45b423aa768d1d013bb4

- cefc92b5fecf162a2840d2c42d9411899b45704a1ee5a60cf2bc093a01e46c4d

- d002f0e354841d7090df5f20dd2b2b4c8b9d2216ce331690807bb58414390a29

- d181f30e0404c3ff85af22833600c3666c54cf904cc6387b926c9ad321c1206e

- d45cb00646d1ead9b54810be048323179414097087ef873d0b86d8d9bcf77217

- e3f84482977854a5c79d253f6dcca83b2911b8c1dc7cc76b533bdc7fc31255c9

- e8e3f3846f2319b7b739f04eb1b83b043e815d7a06fcc759b6c07c1371d3f6d6

- e9c6cad185dac1513b7c0f62951a264165b75b40be61373c80835a9a10502579

- f22f8a8cbe73248e04e5e5271df969d087967719f3aca6af58ef00dfd2f35f31

- fd558205fddb4c681c3799a28c97903ab19dfc96776df55d81edd835051523ed