Исследователи ESET обнаружили многоэтапную шпионскую кампанию, ориентированную на пользователей в Пакистане. Ядром операции стало вредоносное Android-приложение, маскирующееся под платформу для знакомств. Злоумышленники применяют изощренные методы социальной инженерии, включая романтические приманки и фишинговые веб-сайты, имитирующие государственные организации. Обнаруженная активность демонстрирует растущую тенденцию к комплексному шпионажу, охватывающему как мобильные, так и настольные системы.

Описание

Кампания была выявлена после анализа подозрительного APK-файла, загруженного в VirusTotal из Пакистана 11 сентября 2025 года. Приложение, получившее название GhostChat (детектируется как Android/Spy.GhostChat.A), использует иконку легитимного сервиса знакомств, но его функционал сведен к инструменту для скрытного сбора данных. Приложение никогда не появлялось в официальном магазине Google Play. Следовательно, для его установки жертвам требовалось вручную разрешить установку из неизвестных источников.

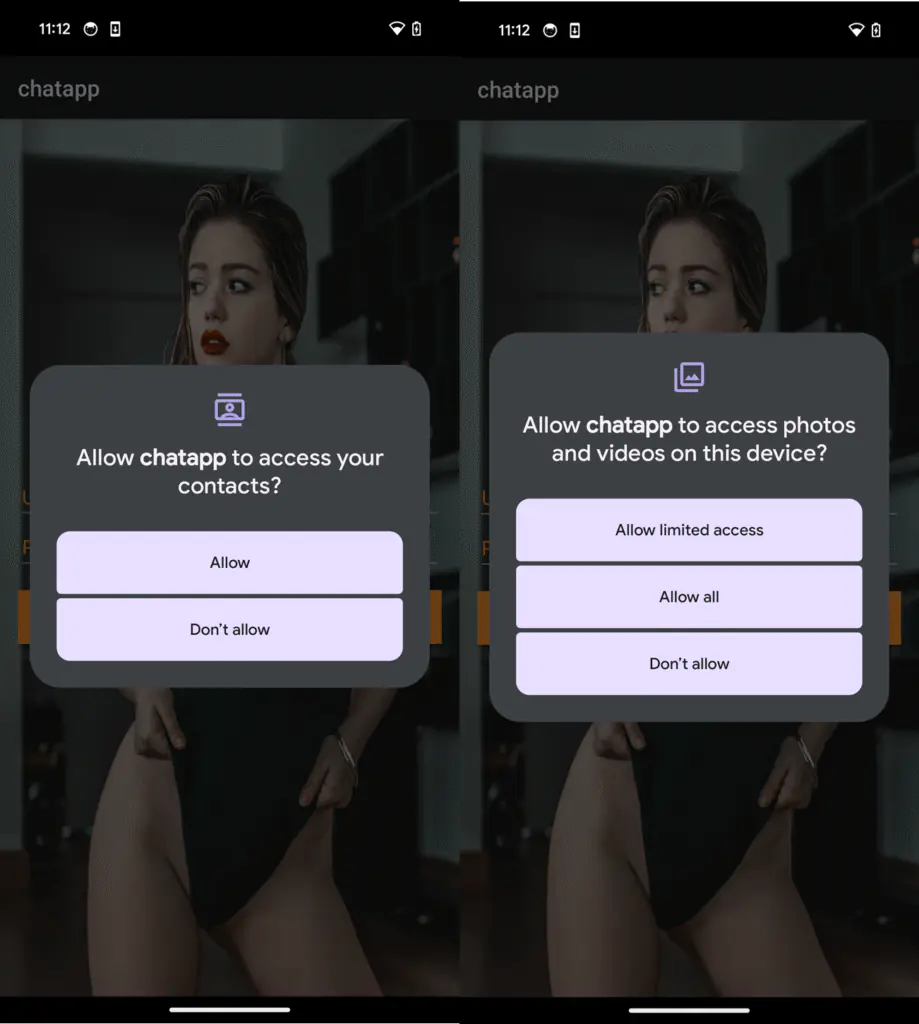

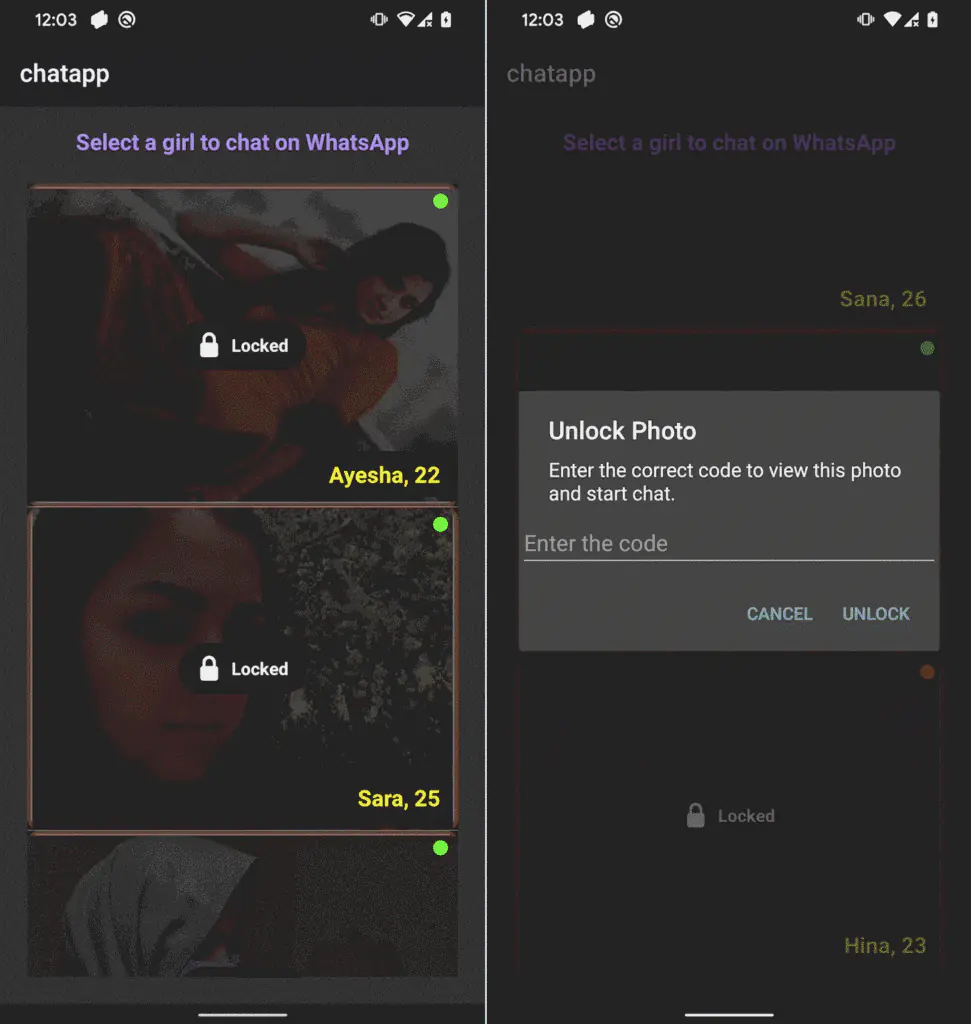

Основная уловка злоумышленников заключается в создании иллюзии эксклюзивного доступа. После запуска GhostChat запрашивает широкий набор разрешений. Затем пользователь видит интерфейс с 14 женскими профилями, каждый из которых помечен как "заблокирован".

Для начала общения требуется ввести специальный код доступа. Однако исследователи установили, что все логины, пароли и коды жестко прописаны в коде приложения. Этот механизм не предполагает удаленной проверки. По всей видимости, приложение распространяется вместе с этими учетными данными, создавая у жертвы ложное ощущение избранности и повышая доверие к ловушке.

Ввод верного кода перенаправляет пользователя в WhatsApp для начала диалога с указанным номером. Все номера имеют пакистанский код (+92). Использование локальных номеров усиливает правдоподобность легенды, создавая впечатление, что жертва общается с реальными людьми из своей страны. При этом вся коммуникация, вероятно, контролируется операторами угрозы.

Параллельно с работой интерфейса приложение в фоновом режиме выполняет шпионские функции. Сразу после получения разрешений оно начинает эксфильтрацию данных на управляющий сервер (C&C, Command and Control). Первоначально выгружаются идентификатор устройства, список контактов и различные файлы, включая изображения, PDF-документы и файлы Microsoft Office. Кроме того, GhostChat настраивает постоянное наблюдение. Оно отслеживает появление новых фотографий и сканирует устройство на наличие документов каждые пять минут, обеспечивая непрерывный сбор информации.

Расследование не ограничилось мобильным компонентом. Анализ инфраструктуры C&C-сервера, используемого GhostChat, выявил связь с другими вредоносными активностями. Исследователи обнаружили файлы, которые также взаимодействовали с этим сервером: два пакетных скрипта и DLL-библиотеку. Это указывает на более широкую шпионскую операцию.

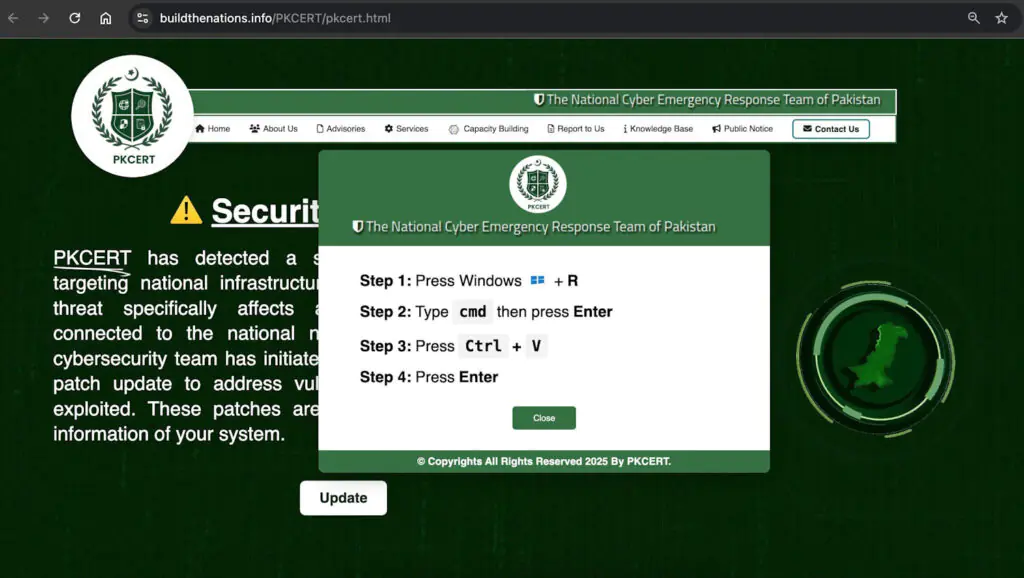

Одна из связанных атак использует метод социальной инженерии, известный как ClickFix. Он заключается в том, что злоумышленники обманом заставляют жертву вручную выполнить вредоносный код. В данном случае использовался фишинговый сайт, имитирующий пакистанскую Команду реагирования на компьютерные инциденты (PKCERT). Сайт показывал фальшивое предупреждение о критической уязвимости в национальной инфраструктуре и призывал нажать кнопку "Обновить". Это действие запускало инструкции по скачиванию и выполнению вредоносной DLL-библиотеки.

Обнаруженная библиотека file.dll демонстрирует классическое поведение, ориентированное на удаленное выполнение кода. После загрузки она отправляет на сервер имя компьютера и пользователя, после чего входит в цикл, каждые пять минут запрашивая команды. Полученные инструкции в формате base64 выполняются через PowerShell с параметрами, скрывающими окно выполнения. Это дает оператору возможность запускать произвольные команды на зараженной машине практически незаметно для жертвы.

Третье направление атаки было нацелено на компрометацию аккаунтов WhatsApp. Злоумышленники создали еще один фишинговый сайт, выдававший себя за сообщество Министерства обороны Пакистана. Посетителям предлагалось отсканировать QR-код, чтобы "присоединиться к каналу". На самом деле эта процедура инициировала привязку устройства жертвы к WhatsApp Web или Desktop под контролем злоумышленников. Эта техника, известная как GhostPairing, предоставляет атакующему полный доступ к истории чатов и контактам пользователя, эффективно перехватывая все личные переписки.

Важно отметить, что подобные методы используются разными угрозными группами. Например, в 2023 году китайская APT-группа GREF применяла вредоносное ПО BadBazaar для тайной автопривязки устройств жертв к Signal-аккаунтам атакующих. Объединяя эти находки, исследователи ESET приходят к выводу о скоординированной мультиплатформенной кампании. Она сочетает социальную инженерию, доставку вредоносного ПО и шпионаж в мобильной и настольной средах.

Хотя кампания сфокусирована на Пакистане, у исследователей пока недостаточно доказательств для атрибуции конкретной угрозной группе. Тем не менее, уровень проработки и персонализации атаки указывает на достаточно опытного и целеустремленного противника. Для защиты эксперты напоминают, что пользователи Android автоматически защищены от известных версий этого шпионского ПО с помощью Google Play Protect. Эта система включена по умолчанию на устройствах с сервисами Google Play. Как партнер альянса App Defense Alliance, ESET уже поделилась всеми деталями с Google. Главная рекомендация для пользователей остается неизменной: устанавливать приложения только из официальных и проверенных источников, таких как Google Play, и крайне настороженно относиться к предложениям, требующим установки APK-файлов в обход магазина.

Индикаторы компрометации

IPv4

- 188.114.96.10

Domains

- hitpak.org

MD5

- cf1353bb6e28830ed8ce846320aad45b

- e3795f41f35c621ee1f94a91e8d40653

SHA1

- 8b103d0aa37e5297143e21949471fd4f6b2ecbaa

- b15b1f3f2227eba4b69c85bdb638df34b9d30b6a

SHA256

- 5e1cfa57771084629c2b08757f38d67f0ad28faa412090f1c6ef3fa0fd893bb3

- e4aa98c1beee901871fd8a78b37b21ef886e507e65fc6499e3df3769081cd1cb