Аналитики CSRI обнаружили новую эволюцию IoT-ботнетов - семейство вредоносных программ MountBot, использующее редкую технику маскировки процессов через монтирование системных директорий. Ботнет демонстрирует тесную связь с известным RapperBot и фокусируется на DDoS-атаках игровой инфраструктуры, преимущественно в Китае и Японии. Угроза активно развивается с апреля 2025 года, когда впервые была зафиксирована через эксплуатацию уязвимости в роутерах ASUS с функцией AiCloud.

Описание

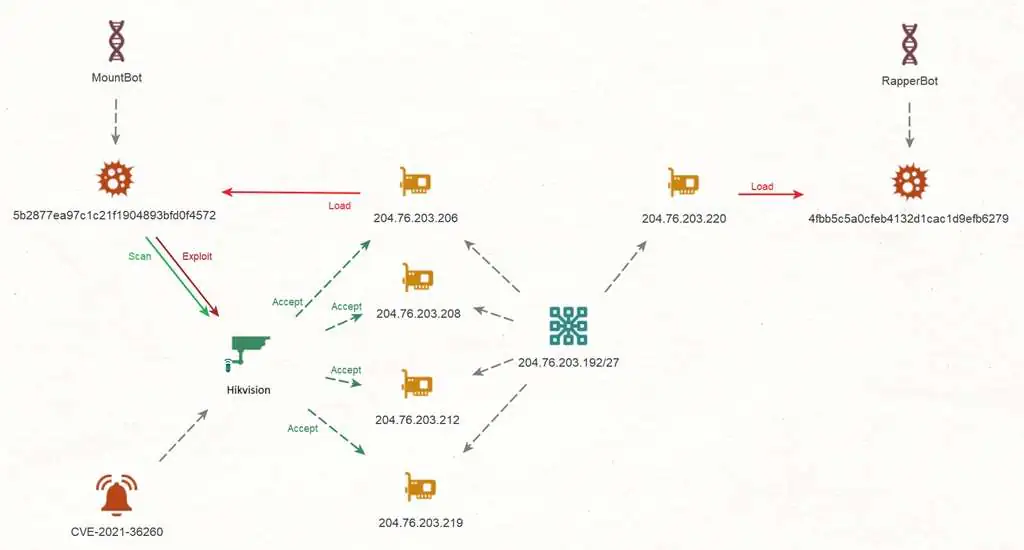

Технические корни и связь с RapperBot. MountBot использует ту же сетевую инфраструктуру, что и ботнет RapperBot - подсеть 204.76.203.192/27, размещенную у немецкого хостинг-провайдера. Оба семейства регулярно обновляются, а их командные серверы (Loader) расположены в идентичном диапазоне IP. Это указывает на общую группу разработчиков или тесное сотрудничество между злоумышленниками. Параллели прослеживаются и в тактике: как и RapperBot, MountBot распространяет разные версии вредоноса в зависимости от типа встроенного сканера.

Инновационная маскировка процессов. Ключевая особенность MountBot - механизм скрытия своих процессов от стандартных средств мониторинга в Linux-системах. Для этого он выполняет системный вызов "mount('/proc/1', '/proc/self', 0, MS_BIND, 0)", который монтирует директорию процесса init (PID 1) поверх директории собственного процесса. В результате команды вроде "ps" перестают отображать процесс вредоноса, так как обращение к "/proc/{pid_malware}" перенаправляется к данным PID 1. Эта техника, известная как "Bind Mounts" в матрице MITRE ATT&CK (T1564.008), редко встречается на практике. Эффект демонстрируется в лаборатории CSRI: до монтирования процесс testsample (PID 3619) виден в "ps", после - исчезает, хотя продолжает работу.

Для обнаружения подобной маскировки специалисты рекомендуют проверять "/proc/mounts" на наличие подозрительных точек монтирования. Интересно, что сам MountBot использует этот же метод для поиска и уничтожения конкурирующих вредоносов, применяющих аналогичный подход.

Многофункциональные "киллеры". MountBot оснащен тремя типами функций-убийц (killer), работающих как резидентные процессы. Первый тип нацелен на среду анализа: он автоматически завершает процессы, связанные с инструментами вроде Wireshark или QEMU. Второй специализируется на устранении конкурентов - ищет процессы, скрытые через Bind Mounts, или статически скомпилированные исполняемые файлы (не зависящие от системных библиотек). Третий тип, самый агрессивный, сканирует командные строки всех процессов каждые 100 миллисекунд и убивает те, что содержат ключевые слова ("wget", "curl", "mount", "socat", "nc" и др.), тем самым мешая как другим ботнетам, так и сисадминам. Такая многоуровневая защита отличает MountBot от RapperBot, у которого подобные функции отсутствуют.

Целевые сканеры и тактика захвата. Аналитики выделяют три варианта MountBot: без сканера, со сканером порта 23 (Telnet) для автономного распространения и с "разведывательным" сканером, нацеленным на устройства Hikvision. Последний работает по специфичной схеме: он отправляет HTTP-запросы на порты 80-85 со случайным выбором порта и пользовательским агентом "Hello-World/1.0". Только при получении ответа, содержащего одну из пяти зашифрованных строк (характерных для Hikvision), ботнет переходит к эксплуатации уязвимости CVE-2021-36260. Однако вместо немедленной загрузки вредоноса, он выполняет команду "iptables", разрешающую доступ к зараженному устройству только с IP из сети 204.76.203.192/27. Это позволяет злоумышленникам "бронировать" уязвимое устройство, блокируя его захват конкурентами, и откладывает непосредственное заражение. Данные GreyNoise за июль 2025 года подтверждают активность этого сканера: зафиксировано свыше 3600 уникальных IP, сканирующих порты 80-85 с агентом "Hello-World/1.0", преимущественно из Тайваня.

Фокус на игровом секторе. Все версии MountBot способны проводить DDoS-атаки по команде C2-сервера. За последний месяц (16 июля - 8 августа 2025 г.) более 50% атак пришлось на Китай, около 4% - на Японию. Основные цели - онлайн-игры: порт 25565 (стандартный для Minecraft) стал вторым по популярности после HTTP-порта 80. Атаки на японские цели также преимущественно связаны с Minecraft. Примечательно синхронное поведение с RapperBot: оба ботнета одновременно атакуют одни и те же IP в Китае, например, серверы провайдера Shandong eshinton Network Technology, где размещена инфраструктура игры FiveM. Это указывает не только на общую инфраструктуру, но и на одних заказчиков DDoS-услуг.

MountBot представляет собой качественный скачок в развитии IoT-ботнетов, сочетая проверенные методы RapperBot (типология сканеров) с новыми функциями: продвинутой маскировкой процессов, многоуровневой защитой от конкурентов и анализчиков, а также тактикой "бронирования" устройств через "iptables". Его фокус на игровой индустрии и растущая активность, подтвержденная независимыми источниками вроде GreyNoise, требуют повышенного внимания со стороны операторов сетевой инфраструктуры, особенно в Азиатско-Тихоокеанском регионе. Мониторинг активности MountBot и его связей с RapperBot продолжается.

Индикаторы компрометации

SHA256

- 0375cfe0d5d4ae6a433b68e6446ee89c8abb024182d52a1c89eb24f7ea46f136

- 278433a2ad191eeba235b3f7c6747a9f777a0a275fcc1a5f93b2cb5732f16d1c

- 3f22bd58469bf1a861a77563b0b534455142adb4706100e42403f08785510bf3

- 73bd3005bf6ca29177c64b5825d1132d9e478e32610750cd2ece99581f6580a9

- fc4b814d40c1602ae693c8ddf483b659bbf0b63e301c11a9b4928fea74e01c56