Специалисты компании Intel 471 обнаружили в конце ноября 2025 года новую вредоносную кампанию, нацеленную на клиентов одного из крупнейших банков Польши - mBank. Злоумышленники распространяли вредоносное приложение под видом официального сервиса «Klucz bezpieczeństwa Mbank» (Ключ безопасности Мбанк). Приложение выступало в роли загрузчика (loader), который устанавливал на устройство полноценный банковский троянец, получивший от исследователей название FvncBot. Этот троянец обладает широким набором функций для кражи финансовых данных и дистанционного управления заражённым смартфоном.

Описание

Технические особенности и методы атаки

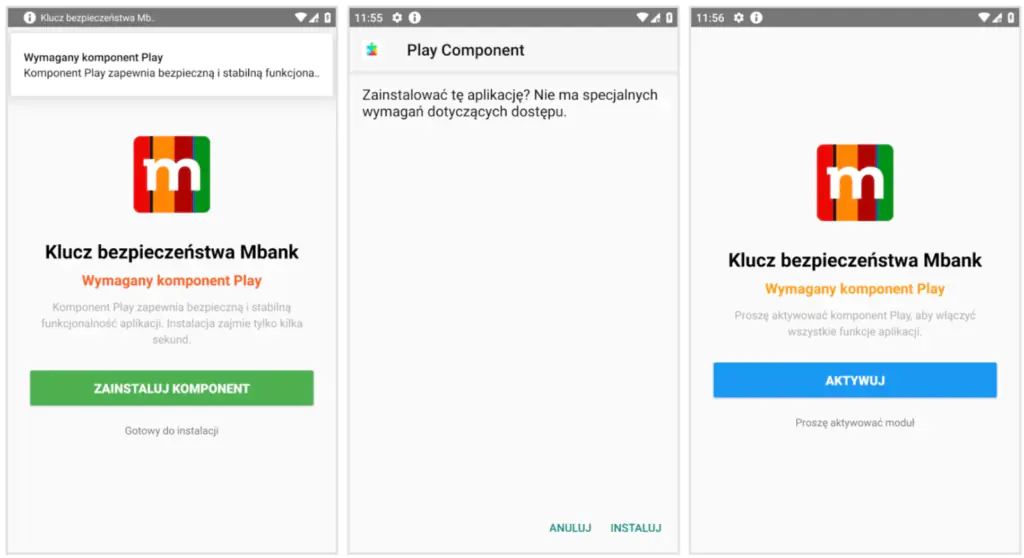

Вредоносное приложение было тщательно замаскировано. После запуска оно отображало пользователю сообщение с просьбой установить «Play-компонент», якобы необходимый для безопасности и стабильности работы. После нажатия кнопки установки и активации в фоновом режиме запускался основной вредоносный модуль - полезная нагрузка FvncBot.

Для своей работы троянец требовал предоставления прав службы специальных возможностей (Accessibility Services). Если пользователь соглашался, malware получал возможность отслеживать все действия на устройстве. После успешного заражения главный экран приложения-обманки обновлялся, сообщая, что все системы работают нормально, что являлось циничной попыткой усыпить бдительность жертвы.

FvncBot реализует типичный для современных Android-угроз функционал, однако его кодовая база является полностью оригинальной. Она не основана на утекших исходных кодах других известных троянцев, таких как Ermac или Hook. И загрузчик, и основная вредоносная нагрузка были обфусцированы с помощью известного сервиса шифрования apk0day, которым управляет актор GoldenCrypt.

Арсенал возможностей троянца

Исследователи выделили несколько ключевых возможностей FvncBot, которые позволяют злоумышленникам успешно проводить финансовое мошенничество.

Во-первых, троянец активно злоупотребляет службой специальных возможностей для перехвата ввода (keylogging). Он записывает все нажатия клавиш, что позволяет украсть пароли, PIN-коды и одноразовые коды подтверждения (OTP). События накапливаются в буфере и отправляются на сервер злоумышленников пачками.

Во-вторых, вредонос способен проводить веб-инъекционные атаки (web-inject). Когда пользователь запускает целевое приложение (например, мобильный банк), троянец поверх него создает прозрачное окно (overlay), которое загружает фишинговую страницу. Эта страница, имитирующая интерфейс легитимного сервиса, собирает введённые пользователем учетные данные и сразу же переправляет их операторам ботнета.

Одной из самых продвинутых функций является удалённое управление устройством через скрытый виртуальный сетевой вычислительный интерфейс (Hidden VNC, HVNC) и потоковую передача экрана (screen streaming). Для обеспечения двусторонней связи в режиме, близком к реальному времени, злоумышленники используют WebSocket-соединение, организованное через инструмент Fast Reverse Proxy (FRP), входящий в состав вредоносного APK-файла.

Это позволяет операторам в реальном времени видеть экран жертвы, исследовать layout приложений (включая те, что защищены от скриншотов флагом FLAG_SECURE), а также выполнять произвольные действия: клики, свайпы, ввод текста, блокировку устройства и отображение чёрного наложения для сокрытия своей активности.

Сетевое взаимодействие и управление

Для связи с командным сервером (C2) троянец использует HTTP-протокол, передавая данные в незашифрованном виде в формате JSON. Кроме того, для диспетчеризации команд, особенно связанных с конфигурацией бота и инициированием WebSocket-соединения, задействован сервис Firebase Cloud Messaging (FCM).

На данный момент кампания была настроена на пользователей в Польше (в коде указан идентификатор "call_pl"), а версия вредоносной программы обозначена как "1.0-P", что может указывать на раннюю стадию её разработки. Однако механизм получения списка целевых приложений и конфигураций фишинговых страниц с сервера позволяет операторам быстро адаптировать атаку под другие регионы или финансовые организации.

Выводы и рекомендации

Появление FvncBot демонстрирует, что угрозы для мобильного банкинга продолжают эволюционировать. Несмотря на использование известных техник, оригинальный код и продвинутые функции (такие как эффективное сжатие видеопотока экрана в H.264) указывают на высокий уровень технической подготовки авторов.

Данный образец, вероятно, распространялся за пределами официального магазина Google Play - через фишинговые сайты, спам-рассылки или мессенджеры. Для защиты эксперты рекомендуют пользователям устанавливать приложения только из доверенных источников, критически относиться к запросам на предоставление прав службы специальных возможностей, которые не связаны с явной необходимостью, и использовать комплексные решения для мобильной безопасности. Финансовым организациям следует информировать клиентов о подобных рисках и внедрять многофакторные системы проверки транзакций, устойчивые к перехвату OTP-кодов.

Индикаторы компрометации

Domains

- naleymilva.it.com

SHA256

- 584ac0cb4f0ec6cdc0f0646caed6de1d95aa232284252af51ae5dac741a9c0a3

- 9d34cc48602f927f2d23510f2f7cbd1d041945d342d3dcf0773a1b996ca589e9