Исследователи компании Proofpoint в конце января 2026 года зафиксировали наращивание возможностей у известной группы злоумышленников, специализирующейся на атаках с использованием коммерческих инструментов удаленного управления (Remote Monitoring and Management, RMM). В ходе контролируемого эксперимента в ложной среде, имитирующей французскую компанию в сфере премиального туризма, злоумышленники впервые применили инструменты Level RMM и MSP360 наряду с уже известными Bluetrait и Fleetdeck. Это указывает на эволюцию их методов и расширение инструментария для скрытного проникновения и разведки в корпоративных сетях.

Описание

Активность наблюдалась в период с 14 по 27 января 2026 года в специально развернутой системе Deception.Pro, которая представляла собой реалистичную среду Microsoft Active Directory с более чем 2000 рабочими станциями. Среда была стилизована под туроператора класса люкс, базирующегося во Франции, что соответствовало языковым предпочтениям и тематике фишинговых рассылок целевой группировки. Именно высокая детализация ложной среды позволила привлечь внимание злоумышленников и детально изучить их тактики.

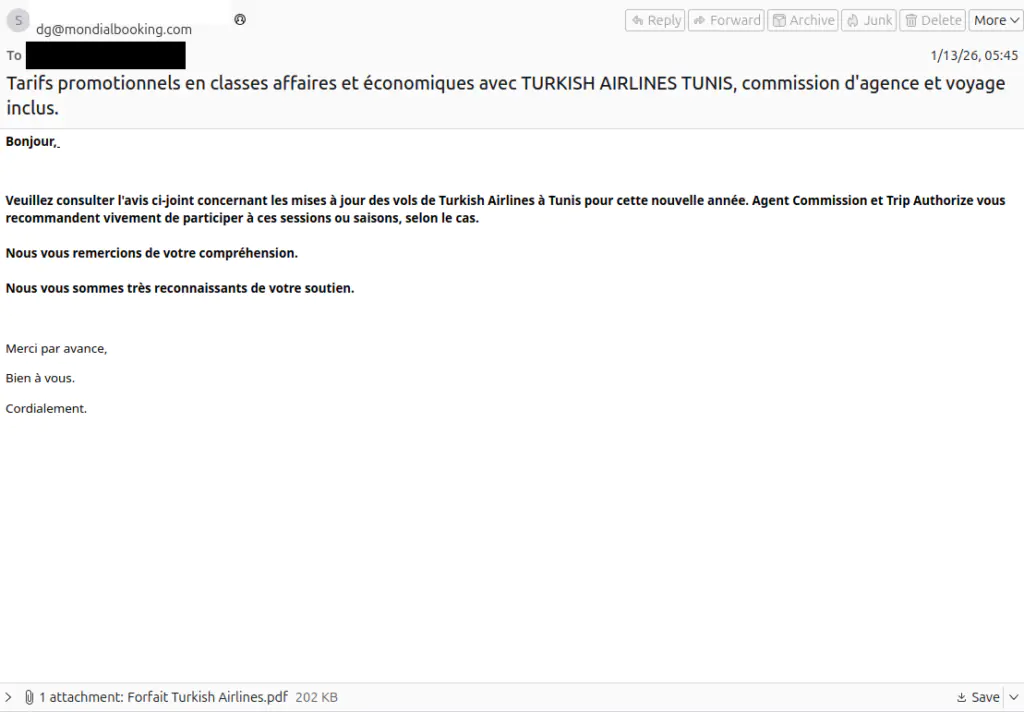

Кампания началась 13-14 января с рассылки вредоносных писем на французском языке, связанных с тематикой путешествий. Вложение в виде PDF-файла содержало ссылку для установки несуществующего «отсутствующего плагина Adobe», которая на самом деле вела к загрузке и установке клиента Bluetrait RMM. После получения первоначального доступа злоумышленники перешли к интерактивным действиям, что подтверждает целенаправленную атаку, а не работу автономного вредоносного ПО.

Уже 15 января в системе был развернут второй инструмент - Fleetdeck, а затем и Level RMM. Исследователи зафиксировали прямую активность злоумышленника за клавиатурой, включая использование браузера Firefox для посещения французских сайтов, таких как Amazon.fr и Lemonde.fr. Кроме того, была предпринята попытка установки почтового клиента Thunderbird, хотя учетные записи в него так и не были добавлены.

В последующие дни, с 18 по 25 января, атака перешла в фазу глубокой разведки и укрепления позиций. Злоумышленники установили агенты MSP360 (ранее известного как CloudBerry) - как инструмент для удаленного доступа (MSP360 Connect), так и агент резервного копирования. Используя возможности Level RMM, они проводили масштабное сканирование системы с помощью osquery и PowerShell, собирая данные о конфигурации, пользователях, привилегиях и сетевых интерфейсах. Такое поведение, характерное для подготовительного этапа, явно указывало на сбор информации для возможных последующих действий, таких как перемещение по сети или хищение данных.

Примечательно, что в рамках окна видимости исследователи не зафиксировали деструктивных действий, успешного перемещения на другие системы или извлечения данных. Однако сочетание множества инструментов RMM и тщательной разведки создает серьезные предпосылки для эскалации атаки в реальных условиях. Использование легитимного, «белого» программного обеспечения для удаленного администрирования позволяет злоумышленникам долгое время оставаться незамеченными, маскируя свою активность под действия системных администраторов.

Данный инцидент подтверждает устойчивую тенденцию, когда угрозы среднего уровня эволюционируют, перенимая инструменты и методы у более продвинутых группировок. Расширение арсенала за счет Level RMM и MSP360 повышает гибкость и живучесть атакующего, усложняя его обнаружение традиционными средствами защиты. Эксперты Proofpoint подчеркивают, что подобные кампании, хотя и являются низкообъемными, демонстрируют высокую избирательность и адаптивность. Организациям, особенно в целевых для группировки регионах Европы и Северной Африки, рекомендуется усилить мониторинг сетевой активности на предмет использования несанкционированных инструментов удаленного доступа и проводить регулярное обучение сотрудников по распознаванию фишинговых писем.

Индикаторы компрометации

Domains

- agents.level.io

- bluetrait.io

- builds.level.io

- cloudberrylab.com

- downloads.level.io

- fleetdeck.io

- global.turn.twilio.com

- msp360.com

- mspbackups.com

- online.level.io

URLs

- https://mactur.bluetrait.io/simple/msp_download_agent?os=windows&access_key=<redacted>

SHA256

- 148adc8f253a48d912b040c61625f3addee6695d781ba62aa7a9027cc86aade9