Специалисты Mandiant Threat Defense выявили новую киберкампанию, в рамках которой злоумышленники используют обновленный бэкдор CORNFLAKE.V3 для проникновения в корпоративные сети и последующего сбора конфиденциальных данных. Атака осуществляется через коалицию двух финансово мотивированных группировок - UNC5518 и UNC5774, что демонстрирует растущую тенденцию к коллаборации среди киберпреступников.

Описание

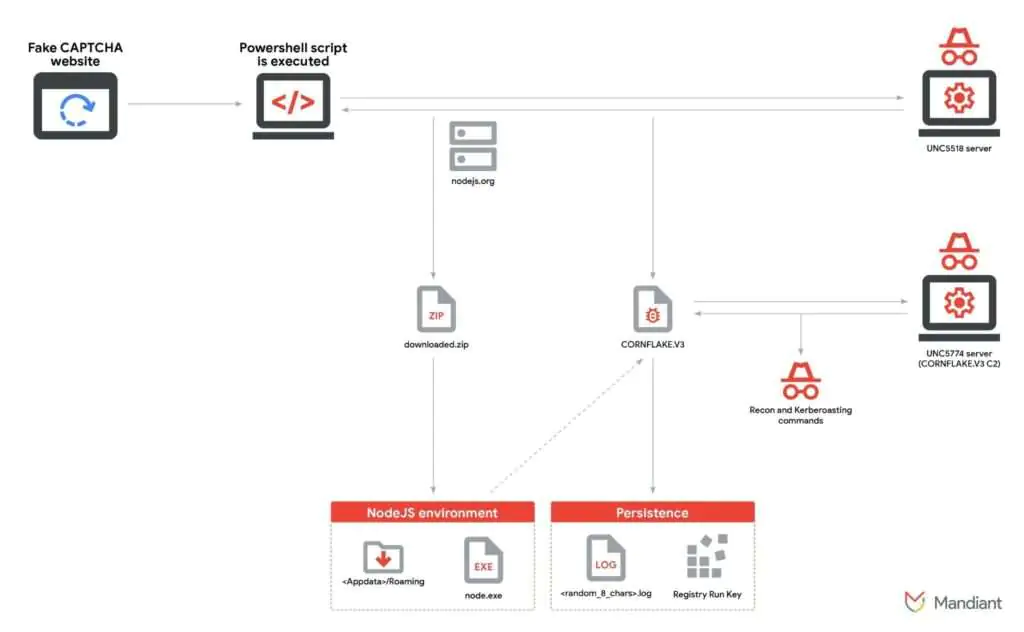

С июня 2024 года UNC5518 занимается компрометацией легитимных веб-сайтов с целью размещения на них поддельных CAPTCHA-страниц, известных как ClickFix. Посетители таких ресурсов unknowingly загружают и выполняют скрипты-загрузчики, что приводит к запуску вредоносной цепочки инфекции. Группировка действует по модели access-as-a-service, предоставляя другим акторам, таким как UNC5774, доступ к зараженным системам для последующего развертывания дополнительных полезных нагрузок, включая CORNFLAKE.V3.

CORNFLAKE.V3 представляет собой существенно переработанную версию предыдущих итераций. Написанный на JavaScript или PHP, бэкдор способен загружать и исполнять различные типы payload-ов, включая исполняемые файлы, DLL, скрипты и команды. Ключевым нововведением стала функция persistence через добавление записи в реестр Windows, что обеспечивает автоматический запуск malware при каждой загрузке системы. Кроме того, бэкдор активно использует Cloudflare Tunnels для маскировки C2-трафика, что усложняет его детектирование.

Инфекция начинается с того, что пользователь попадает на скомпрометированный сайт, где взаимодействует с поддельной CAPTCHA. При клике на изображение в буфер обмена автоматически копируется PowerShell-команда, которую жертве предлагается вставить в диалоговое окно Run (Win+R). Эта команда загружает и исполняет скрипт-дроппер, который проводит серию проверок на предмет анализаторских сред (анти-VM), загружает легитимный Node.js с официального сайта и в памяти исполняет CORNFLAKE.V3.

После установки бэкдор инициирует сбор системной информации, проверяет привилегии учетной записи, перечисляет запущенные сервисы и сетевые интерфейсы. Затем он устанавливает связь с C2-сервером, используя ротацию hostname и IP-адресов. В зависимости от команд сервера, malware может выполнять команды, загружать дополнительные модули или пытаться получить persistence.

В ходе расследования Mandiant наблюдала выполнение двух основных скриптов - для рекогносцировки Active Directory и проведения Kerberoasting-атак. Первый скрипт определяет, присоединен ли хост к домену, и в зависимости от этого собирает данные о компьютерах, доверительных отношениях, контроллерах домена и привилегированных группах. Второй скрипт фокусируется на сборе хэшей Kerberos-билетов для последующего офлайн-взлома, что является классической техникой перемещения по сети.

Недавно был обнаружен вариант CORNFLAKE.V3 на PHP, который сохраняет основную функциональность, но вносит изменения в механизмы persistence и коммуникации. Например, вместо статического пути /init1234 используется динамически генерируемый URL, а для маскировки payload-ов применяются расширения .png и .jpg. Это свидетельствует о постоянной адаптации злоумышленников к мерам безопасности.

В одной из инцидентов после успешного внедрения CORNFLAKE.V3 на систему был загружен и исполнен backdoor WINDYTWIST.SEA, что указывает на намерение злоумышленников углубляться в инфраструктуру и расширять контроль.

Индикаторы компрометации

IPv4

- 128.140.120.188

- 138.199.161.141

- 159.69.3.151

- 167.235.235.151

- 177.136.225.135

Domains

- dnsmicrosoftds-data.com

- varying-rentals-calgary-predict.trycloudflare.com

- windows-msg-as.live

MD5

- 04668c6f39b0a67c4bd73d5459f8c3a3

- bcdffaaf882582941af152d8028d1abe

- ec82216a2b42114d23d59eecb876ccfc

SHA256

- 000b24076cae8dbb00b46bb59188a0da5a940e325eaac7d86854006ec071ac5b

- 14f9fbbf7e82888bdc9c314872bf0509835a464d1f03cd8e1a629d0c4d268b0c

- a2d4e8c3094c959e144f46b16b40ed29cc4636b88616615b69979f0a44f9a2d1