В конце января 2026 года была зафиксирована серия целенаправленных кибератак, использующих свежую критическую уязвимость в Microsoft Office. Угроза, получившая идентификатор CVE-2026-21509, эксплуатируется злоумышленниками уже на следующий день после публикации бюллетеня безопасности от Microsoft. Основными целями стали государственные учреждения Украины и стран Европейского союза.

Описание

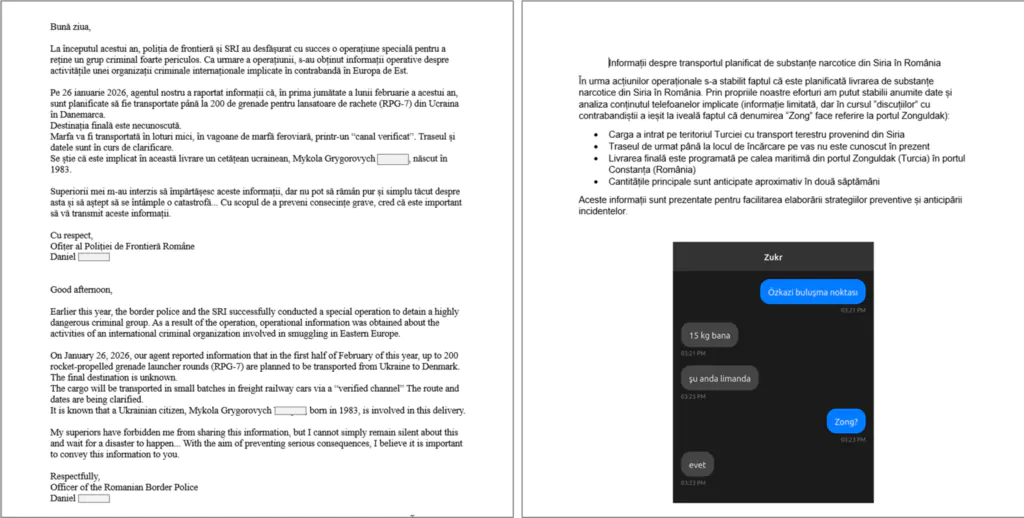

Информация об уязвимости была официально обнародована корпорацией Microsoft в понедельник, 26 января. Однако уже 27 января в сети появился первый вредоносный DOC-документ под названием "Consultation_Topics_Ukraine(Final).doc". Его тематика была замаскирована под материалы, связанные с консультациями Комитета постоянных представителей при ЕС по ситуации в Украине.

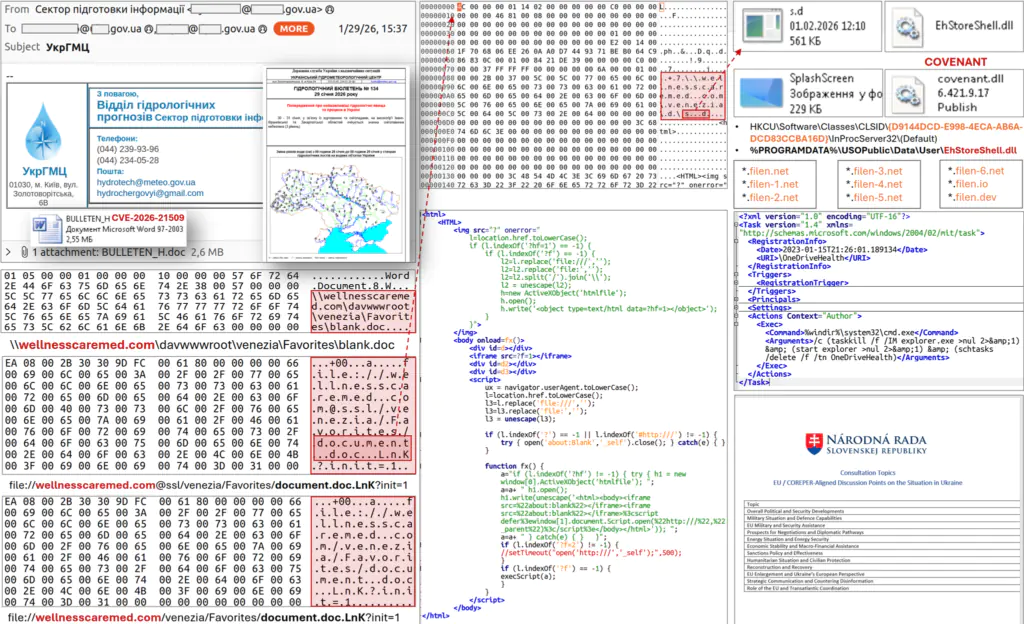

29 января кибербезопасность зафиксировала новую волну атак. На этот раз злоумышленники рассылали фишинговые письма, маскируясь под Украинский гидрометеорологический центр. Вложениями служил файл "BULLETEN_H.doc", который был отправлен на более чем 60 электронных адресов, преимущественно принадлежащих центральным органам исполнительной власти Украины.

Технический анализ показал, что при открытии скомпрометированного документа в Microsoft Office инициируется сетевое соединение с внешним ресурсом по протоколу WebDAV. В результате загружается файл, содержащий вредоносный код. Этот код предназначен для скачивания и исполнения основной вредоносной нагрузки (payload).

Успешная атака приводит к комплексному заражению системы. На компьютере создается DLL-библиотека "EhStoreShell.dll", маскирующаяся под легитимный системный компонент, и файл-изображение "SplashScreen.png" со скрытым шелл-кодом. Для обеспечения постоянного присутствия (persistence) злоумышленники применяют технику COM hijacking, подменяя путь к библиотеке в реестре Windows, и создают задачу "OneDriveHealth" в Планировщике заданий.

Выполнение этой задачи перезапускает процесс explorer.exe, что автоматически загружает вредоносную DLL. Эта библиотека, в свою очередь, исполняет код из файла-изображения, который развертывает на компьютере фреймворк для удаленного управления COVENANT. Важной деталью является использование инфраструктуры легитимного облачного хранилища Filen (filen.io) для командного центра COVENANT. Это усложняет обнаружение вредоносного трафика системами безопасности (IDS/IPS).

В последние дни января были обнаружены еще три документа с аналогичным эксплойтом, нацеленные на организации в ЕС. В одном из случаев доменное имя, использованное в атаке 30 января, было зарегистрировано в тот же день, что указывает на подготовку кампании "под ключ".

По данным аналитиков, за этими атаками стоит группа UAC-0001, также известная как APT28 (Fancy Bear, Sofacy). Быстрая адаптация только что раскрытой уязвимости в свой арсенал соответствует их высокому оперативному уровню.

Ожидается, что в ближайшее время количество атак с использованием CVE-2026-21509 будет расти. Причина - инертность процессов обновления в крупных организациях и невозможность немедленного применения заплаток на всех конечных точках. Эксперты настоятельно рекомендуют немедленно принять меры, указанные Microsoft в своем бюллетене, включая настройку реестра Windows для блокировки уязвимого пути.

Индикаторы компрометации

IPv4

- 146.0.41.204

- 146.0.41.205

- 146.0.41.206

- 146.0.41.207

- 146.0.41.208

- 146.0.41.231

- 146.0.41.232

- 146.0.41.233

- 159.253.120.2

- 193.187.148.169

- 23.227.202.14

Domains

- *.filen.dev

- *.filen.io

- *.filen.net

- *.filen-1.net

- *.filen-2.net

- *.filen-3.net

- *.filen-4.net

- *.filen-5.net

- *.filen-6.net

- freefoodaid.com

- wellnesscaremed.com

- wellnessmedcare.org

SMB (Server Message Block)

- smb://freefoodaid.com/documents/template_2_2.doc

- smb://wellnesscaremed.com/davwwwroot/buch/Downloads/blank.doc

- smb://wellnesscaremed.com/davwwwroot/venezia/Favorites/blank.doc

- smb://wellnessmedcare.org@ssl/cz/Downloads/blank.doc

- smb://wellnessmedcare.org@ssl/pol/Downloads/blank.doc

URLs

- http://freefoodaid.com/davwwwroot/2_2.lNk?init=

- http://freefoodaid.com/documents/2_2.lNk?init=

- http://wellnesscaremed.com/buch/Downloads/document.doc.LnK?init=

- http://wellnesscaremed.com/venezia/d/s.d

- http://wellnesscaremed.com/venezia/Favorites/document.doc.LnK?init=

- http://wellnessmedcare.org/davwwwroot/cz/Downloads/document.LnK?init=

- http://wellnessmedcare.org/davwwwroot/pol/Downloads/document.LnK?init=

- https://wellnesscaremed.com/buch/Downloads/document.doc.LnK?init=

- https://wellnessmedcare.org/davwwwroot/cz/Downloads/document.LnK?init=

- https://wellnessmedcare.org/davwwwroot/pol/Downloads/document.LnK?init=

MD5

- 331e055e6a519d443233bd740dbfe8ee

- 418dc7365e78f79ef7dfcfbfe1bc8b0e

- 4423b8f3456e54eb48dfbde0b4c7984b

- 4727582023cd8071a6f388ea3ba2feaa

- 6f528ad405bffa4a8c2f61b1fa2172fd

- 744bbe8d7c3d0421fa0deb582481f5ba

- 7c396677848776f9824ebe408bbba943

- 95e59536455a089ced64f5af2539a449

- b6a86f44d0a3fa5a5ac979d691189f2d

- d47261e52335b516a777da368208ee91

- d8e880975ab01c745386663409a9d3aa

- ee0b44346db028a621d1dec99f429823

SHA256

- 40c2e559992a7f595c593b419930a3f216516c3042ad86fb985348d53b6e01b9

- 495cf3fd22d4fc2c6c86b689b68141ac7d0130b0bb5cbc834ef59275132ee5c2

- 52b6fb40e7efb09c2bebe8550178e7e30009600bdedd1acae085d753761b7598

- 5a17cfaea0cc3a82242fdd11b53140c0b56256d769b07c33757d61e0a0a6ec02

- 8c1dc9732884c6078b23953b78314a8d0d8b8d9fe42e5f97a7cd09b8ace943a9

- 969d2776df0674a1cca0f74c2fccbc43802b4f2b62ecccecc26ed538e9565eae

- 9f4672c1374034ac4556264f0d4bf96ee242c0b5a9edaa4715b5e61fe8d55cc8

- b2ba51b4491da8604ff9410d6e004971e3cd9a321390d0258e294ac42010b546

- b2e771cbfa0a74d0774db162d28c1eecd3a7cb384dfe97522e9baabd1c04d304

- c4389cc34b672c4f885547f413bf38575e6ee2b23a0ddfdd306a69c1775db6fc

- c91183175ce77360006f964841eb4048cf37cb82103f2573e262927be4c7607f

- fd3f13db41cd5b442fa26ba8bc0e9703ed243b3516374e3ef89be71cbf07436b