В сфере кибербезопасности выявлен новый вредоносный инструмент под названием PDFSIDER. Этот зловред, распространяемый через технику подмены библиотек (DLL side-loading), представляет собой скрытый бэкдор с зашифрованными возможностями управления. Аналитики классифицируют его как угрозу класса APT (Advanced Persistent Threat, продвинутая постоянная угроза) из-за характерных признаков целевой атаки, включая скрытное выполнение, проверки на виртуальную среду и шифрованный обмен данными.

Описание

PDFSIDER сочетает в себе традиционные методы кибершпионажа с современными функциями удаленного управления. После внедрения он позволяет операторам собирать системную информацию и незаметно выполнять команды через командную оболочку. Проанализированная вредоносная библиотека содержит встроенную криптографическую библиотеку Botan, настроенную на использование алгоритма AES-256-GCM. Это служит явным признаком того, что злоумышленники применяют структурированные и защищенные протоколы для связи с командным сервером (C2).

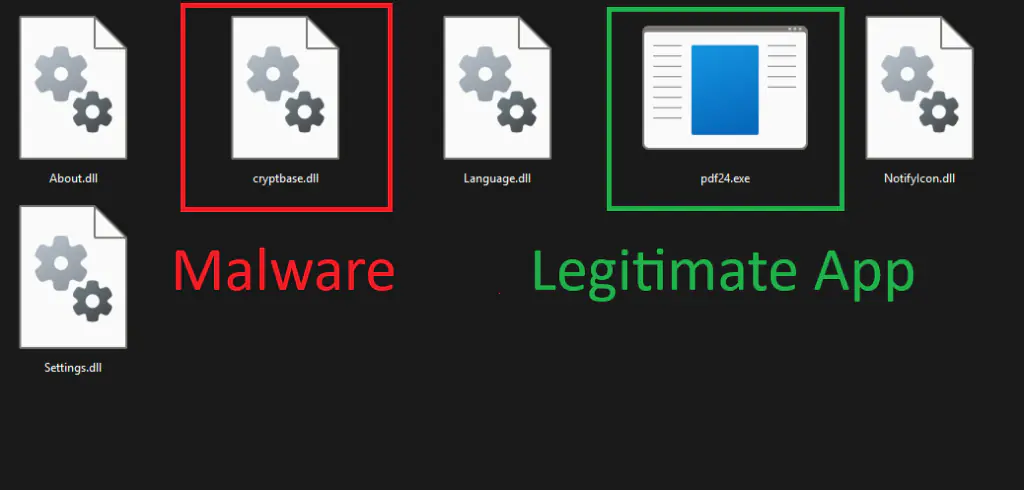

Изначальная доставка угрозы осуществлялась через целевые фишинговые письма. Жертвам предлагалось открыть прикрепленный ZIP-архив, содержащий легитимный исполняемый файл под названием 'PDF24 App'. Это приложение для работы с PDF-файлами от компании Miron Geek Software GmbH обладает уязвимостями, которые были использованы злоумышленниками. Файл имеет действующую цифровую подпись, что повышает доверие жертвы. Однако, после его запуска, вредонос использует механизм подмены библиотек. Вместо оригинальной системной "cryptbase.dll" приложение загружает поддельную вредоносную библиотеку от атакующих, что и дает зловреду возможность выполнить свой код.

Эксперты отмечают, что подобные атаки, использующие уязвимости в легитимном программном обеспечении, становятся все более распространенными. Отчасти это связано с развитием инструментов на основе искусственного интеллекта, которые упрощают для киберпреступников поиск и эксплуатацию уязвимостей.

После успешной загрузки PDFSIDER работает преимущественно в памяти, минимизируя следы на диске. Он инициализирует сетевые функции, настраивает зашифрованное соединение и начинает сбор информации о системе. Основная полезная нагрузка (payload) включает создание анонимных каналов и выполнение команд, полученных от оператора. Команды запускаются через "cmd.exe" с флагом "CREATE_NO_WINDOW", что гарантирует отсутствие видимого окна консоли. Затем вывод этих команд перехватывается и передается обратно злоумышленникам.

Все входящие и исходящие данные шифруются с использованием библиотеки Botan 3.0.0 в режиме аутентифицированного шифрования GCM. Этот метод обеспечивает высокий уровень конфиденциальности и целостности данных, которые никогда не записываются на диск в открытом виде. Такая криптографическая реализация типична для сложных инструментов, используемых в целевых атаках.

Для защиты от анализа PDFSIDER оснащен многоэтапными проверками окружения. Зловред оценивает общий объем оперативной памяти системы с помощью функции "GlobalMemoryStatusEx". Системы с малым объемом RAM, что часто характерно для песочниц или виртуальных машин, заставляют вредонос завершить работу. Дополнительно выполняются проверки на наличие отладчика. Это позволяет угрозе избегать выполнения в контролируемой аналитической среде.

Расследование показало, что для управления атакой злоумышленники арендовали VPS-сервер у стороннего хостинг-провайдера. Командный сервер был настроен для приема зашифрованных данных через DNS-порт 53, который часто используется для скрытой передачи скомпрометированной информации. В целом, PDFSIDER представляет собой надежный и скрытный бэкдор, ориентированный на долгосрочный необнаруживаемый доступ и гибкое выполнение команд. Его характеристики в большей степени соответствуют инструментарию кибершпионажа, чем финансово мотивированному вредоносному ПО. Специалистам по безопасности рекомендуется обратить внимание на указанные векторы атаки и проверить системы на наличие связанных индикаторов компрометации.

Индикаторы компрометации

IPv4

- 45.76.9.248

MD5

- 298cbfc6a5f6fa041581233278af9394

- 80e4a29270b828c1f97d9cde9475fcbd

- 96ff508f9be007062b1770691f489e62

- 9f9dd5a432b4dde2160c7a7170e0d069

- a32dc85eee2e1a579199050cd1941e1d

- e0e674ec74d323e0588973aae901b5d2