Граница между угрозами, созданными человеком и искусственным интеллектом, начинает размываться. Исследователи из Aqua Nautilus обнаружили вредоносную кампанию, которая демонстрирует тревожный сдвиг в киберпреступности. Malware под названием Koske, нацеленный на Linux, обладает явными признаками того, что он был разработан с помощью языковой модели на основе искусственного интеллекта.

Описание

Этот сложный и адаптивный вредоносный код использует модульные нагрузки, скрытные руткиты и распространяется через специально подготовленные изображения. Его главная цель - добыча криптовалют, но опасность заключается не только в этом. Koske - это предупреждение о том, что нас ждет в будущем.

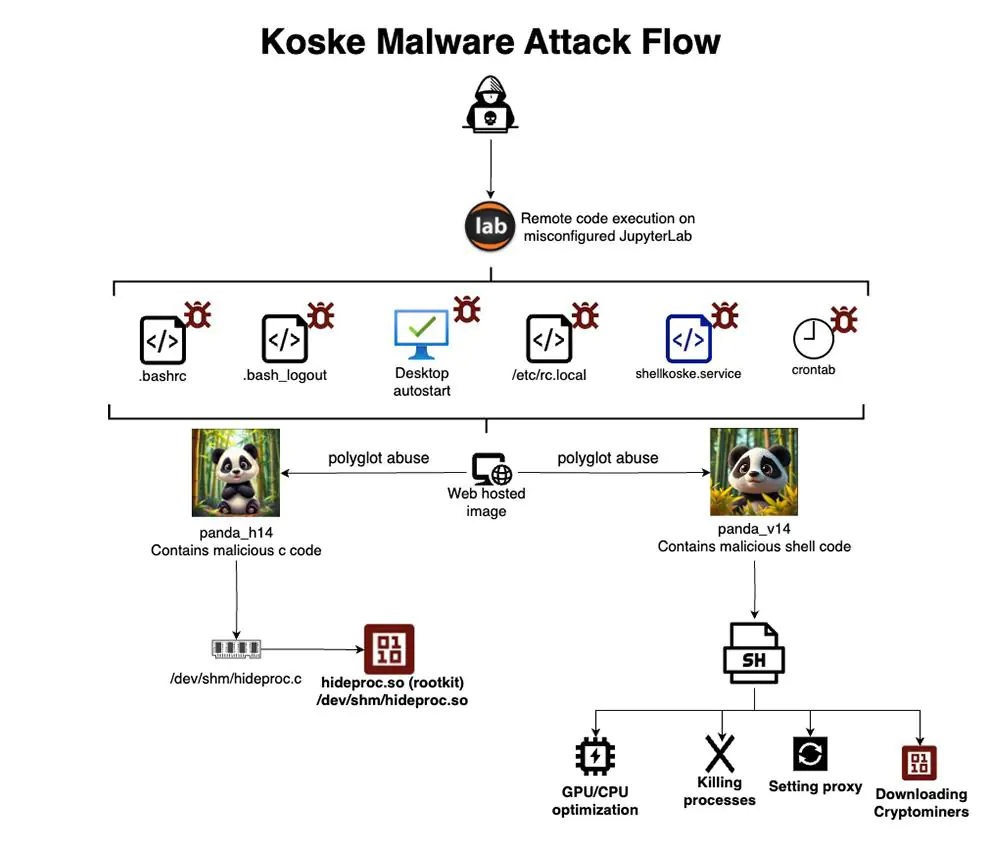

Атака начинается с эксплуатации неправильно настроенного сервера, что позволяет злоумышленникам установить бэкдоры и загрузить два, казалось бы, безобидных JPEG-изображения по сокращенным URL. Эти файлы являются полиглотными - они содержат легитимные изображения, к которым в конце добавлены вредоносные сегменты. После загрузки малварь извлекает и исполняет скрытые части прямо в памяти, обходя антивирусные решения. Один из сегментов - это C-код, который записывается в память, компилируется и запускается как файл .so, выполняющий функции руткита. Второй - это скрипт, также исполняемый из памяти, который использует стандартные системные утилиты для скрытой работы и поддержания устойчивости, оставляя минимальные следы.

Для обеспечения долговременного присутствия в системе злоумышленники применяют несколько техник. Они модифицируют конфигурационные файлы оболочки (.bashrc и .bash_logout), добавляя выполнение своего скрипта .bashrc.koske, который поддерживает связь с командным центром. Также изменяются системные файлы, такие как /etc/rc.local, и создается кастомный сервис systemd для привилегированного выполнения при загрузке. Дополнительно настраиваются cron-задачи, выполняемые каждые 30 минут и при перезагрузке.

Одной из самых интересных особенностей Koske является метод доставки вредоносных нагрузок. Атакующие прикрепляют вредоносные скрипты к изображениям, например, к фотографиям панд, и размещают их на легитимных хостингах для картинок. Техника не использует стеганографию - вместо этого добавляется исполняемый код в конец файла. Такой полиглотный файл выглядит как обычное изображение, но при определенных условиях последние байты загружаются и запускаются.

Еще одна нагрузка, извлекаемая из изображения с пандой, представляет собой простой руткит в пространстве пользователя. Он перехватывает функцию readdir() с помощью LD_PRELOAD и скрывает определенные файлы, директории и процессы от системных мониторов. Например, скрываются все записи, содержащие строки "koske", "hideproc" или "hideproc.so". Это позволяет злоумышленникам оставаться невидимыми для системных администраторов.

Koske также активно манипулирует сетевыми настройками: сбрасывает переменные прокси, очищает правила iptables и переписывает DNS-конфигурацию, устанавливая серверы Cloudflare и Google, а затем блокируя файл /etc/resolv.conf от изменений. Это гарантирует, что связь с командным центром будет работать, даже если локальные настройки сети пытаются ее заблокировать.

Особенность Koske, которая указывает на использование искусственного интеллекта, - это его адаптивность. Например, модуль get_working_proxy проверяет доступность GitHub через три разных метода (curl, wget и TCP), а в случае проблем автоматически исправляет сетевые настройки. Кроме того, Koske поддерживает майнинг 18 различных криптовалют, автоматически выбирая оптимальный вариант в зависимости от возможностей системы. Это указывает на сложную логику, которая могла быть разработана с помощью ИИ.

Koske демонстрирует, что искусственный интеллект - это обоюдоострый меч. Если защитники используют ИИ для обнаружения угроз, то злоумышленники теперь применяют его для создания более изощренных и скрытных атак. В будущем это может привести к появлению малвари, которая динамически взаимодействует с ИИ-моделями, адаптируясь к защитным мерам в реальном времени. Это станет серьезным вызовом для кибербезопасности.

В целом, Koske является тревожным сигналом о том, что злоумышленники все активнее используют автоматизацию и искусственный интеллект. Защитные решения должны эволюционировать, чтобы противостоять этим новым угрозам, полагаясь не только на сигнатурные методы, но и на поведенческий анализ и контекстное обнаружение аномалий. В противном случае Linux-системы могут стать легкой добычей для подобных атак.

Индикаторы компрометации

IPv4

- 178.220.112.53

URLs

- http://tiny.cc/panda-v14

- https://i.imgs.ovh/2025/07/17/DGlLc.jpeg

- https://i.imgs.ovh/2025/07/17/DmvmA.jpeg

- https://iili.io/FhFK3Eg.jpg

- https://k0ske.short.gy/panda_v14

MD5

- 2ed2e0e3d1ccfc20de48fa6bf49e6c89

- 305264d95d5056bc5de3a0b683bcd7eb

- 63e613cab023c023d74e9dc8e0168e54

- 6e9929b127afc5b4351ba3318e2178dc

- 76c5d978d6ef48af4350a12f238e48c4