Эксперты ASEC (AhnLab Security Intelligence Center) зафиксировали активное распространение новой модификации вредоносного ПО ACRStealer, известного как инфостилер. Этот зловред, впервые обнаруженный в прошлом году, в начале 2025 года стал активно использоваться киберпреступниками. Ранее исследователи уже сообщали о том, что ACRStealer использует Google Docs и Steam для управления через технику Dead Drop Resolver (DDR).

Описание

Обновленная версия программы-похитителя данных сохраняет прежний функционал, но включает в себя дополнительные методы, усложняющие детектирование и анализ. Одним из ключевых нововведений стало применение техники Heaven’s Gate, которая позволяет выполнять x64-код в WoW64-процессах. Этот метод часто используется злоумышленниками для обхода систем мониторинга и противодействия анализу.

Еще одним усложнением для исследователей стал способ коммуникации с C2-сервером. В отличие от традиционных методов, использующих библиотеки WinHTTP и Winsock, модифицированный ACRStealer взаимодействует напрямую с драйвером AFD через низкоуровневые NT-функции, такие как NtCreateFile и NtDeviceIoControlFile. Это позволяет злоумышленникам обходить мониторинг, основанный на анализе сетевой активности библиотек. По мнению специалистов, разработчики могли вдохновляться открытым проектом NTSockets.

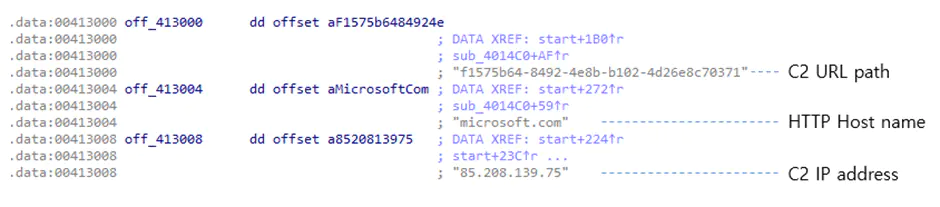

Особенностью новой версии стало разделение хост-домена и реального IP-адреса C2-сервера. В некоторых случаях зловред использует легитимные домены, такие как microsoft.com, avast.com, facebook.com и даже pentagon.com, чтобы скрыть истинное местоположение сервера управления. Это может ввести в заблуждение средства мониторинга, которые отображают подключение к известному домену, а не к реальному IP-адресу.

В отличие от предыдущих версий, обновленный ACRStealer теперь поддерживает как HTTP, так и HTTPS-соединения. Изначально злоумышленники использовали облачный сервис CloudFlare, но позже перешли на серверы с самоподписанными сертификатами. Это позволило им применять технику подмены хост-домена даже в зашифрованных соединениях.

Для дополнительной защиты передаваемых данных зловред использует AES-256 (CBC) с жестко заданными ключом и вектором инициализации. Также изменился формат адресации C2: теперь в URL добавляется префикс enc_. Это может указывать на попытку злоумышленников разделить новые серверы управления от старых.

Одним из самых серьезных изменений стал пересмотр механизма C2-коммуникации. Вместо фиксированных путей (/Up/x, /enc_Up/x) зловред теперь использует случайные строки, генерируемые сервером при первом подключении. Кроме того, запросы на получение конфигурации теперь отправляются методом POST с JSON-структурой, а не GET-запросами.

Функциональность кражи данных осталась прежней: ACRStealer собирает информацию из браузеров, криптовалютных кошельков, почтовых клиентов, облачных хранилищ и других программ, хранящих конфиденциальные данные. Однако теперь он также способен загружать и устанавливать дополнительное вредоносное ПО.

По данным ProofPoint, ACRStealer был переименован в AmateraStealer и продолжает активно развиваться. С каждым обновлением он становится все более сложным и опасным, что требует повышенного внимания со стороны пользователей и ИТ-специалистов. Чтобы минимизировать риски, рекомендуется обновлять антивирусное ПО, использовать многофакторную аутентификацию и избегать подозрительных вложений в электронных письмах.

Специалисты ASEC продолжают мониторинг активности этой угрозы и рекомендуют организациям усилить защиту критически важных данных. В ближайшее время ожидаются новые модификации этого зловреда, что делает его одной из самых актуальных киберугроз 2025 года.

Индикаторы компрометации

IPv4

- 104.21.48.1

- 178.130.47.243

- 185.100.159.193

- 185.76.243.208

- 185.76.243.214

MD5

- 047135bc4ac5cc8269cd3a4533ffa846

- 09825dd40ba8ba3c1ce240e844d650a8

- 20fb6cc7760289d09071f6bbba6ac591

- 248faa2393653779e971b8d54abd3b4c

- 2d57b9b630bb9ca18b9f14387febb843