Аналитики центра мониторинга и реагирования на угрозы (SOC) компании Blackpoint выявили новую вредоносную кампанию, использующую фишинговые страницы с фейковой капчей (Fake CAPTCHA) для заражения систем. Особенностью атаки является сложная многоэтапная цепочка исполнения, предназначенная для максимальной скрытности и обхода традиционных средств защиты. В конечном итоге, кампания доставляет известный стилер (информационный вор) Amatera Stealer, однако основное внимание привлекает не финальная полезная нагрузка (payload), а изощренные методы ее доставки.

Описание

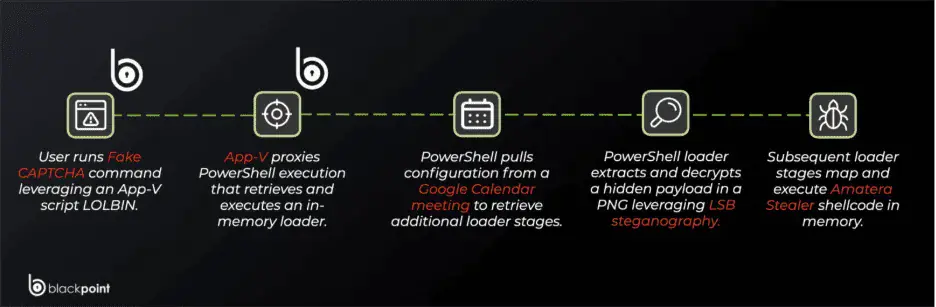

Атака начинается с социальной инженерии: пользователю показывается поддельная страница проверки CAPTCHA, которая требует вручную скопировать и выполнить команду через диалоговое окно «Выполнить» (Run Dialog). Вместо прямого вызова PowerShell команда использует подписанный скрипт Microsoft SyncAppvPublishingServer.vbs, связанный с технологией Application Virtualization (App-V). Этот файл является примером LOLBIN (Living Off the Land Binaries) - легитимного компонента операционной системы, злоумышленники используют его для проксирования выполнения вредоносного кода через доверенный процесс wscript.exe. Такой подход изменяет цепочку процессов, делая ее менее подозрительной для систем обнаружения.

Важно отметить, что компоненты App-V присутствуют не во всех редакциях Windows. Они встроены в корпоративные и образовательные версии Windows 10/11 и Windows Server, но отсутствуют в домашних (Home) и некоторых профессиональных (Pro) сборках. Следовательно, атака автоматически фильтрует рядовых пользователей, нацеливаясь на управляемые корпоративные системы, что также затрудняет анализ в песочницах (sandbox), где такие компоненты часто не установлены.

Первые этапы цепочки выполняют роль «контрольных точек». Они проверяют порядок исполнения и поведение пользователя, например, устанавливая временную переменную окружения и проверяя состояние буфера обмена. Если ожидаемые условия не выполняются, например, в автоматизированной среде анализа, исполнение скрипта не прерывается, а переходит в режим бесконечного ожидания. Это позволяет злоумышленникам избегать детонации в песочницах.

Последующие этапы демонстрируют высокий уровень изобретательности. Для обеспечения гибкости злоумышленники размещают конфигурацию для следующих стадий атаки в публичном файле Google Календаря (формат .ics). Загрузчик извлекает данные из события с определенным названием, декодирует их и получает параметры для подключения к инфраструктуре управления и контроля (C2). Такой подход, известный как «жизнь за чужой счет» (living off someone else’s infrastructure), позволяет операторам угроз быстро менять логику доставки, не перестраивая всю цепочку заражения.

Одним из ключевых методов сокрытия в этой кампании стала стеганография. Полезная нагрузка, зашифрованная и сжатая, скрывается внутри пикселей обычного PNG-изображения, размещенного на публичных CDN-сервисах. Загрузчик извлекает данные, используя метод наименьшего значащего бита (LSB), при котором информация прячется в младших битах цвета пикселей. Весь процесс извлечения, расшифровки и запуска происходит исключительно в памяти (in-memory), не оставляя артефактов на диске. Для сетевых операций на этом этапе используются нативные API WinINet, что позволяет обходить мониторинг, настроенный на действия PowerShell.

Финальной стадией цепочки является загрузчик на языке shellcode, который размещает в памяти и исполняет исполняемый файл Windows, идентифицированный как Amatera Stealer. Этот стилер предназначен для кражи данных браузеров, учетных записей и другой конфиденциальной информации. Для связи с C2-сервером вредоносная программа использует несколько уровней шифрования и технику подмены заголовка Host в HTTP-запросах, пытаясь замаскировать трафик под легитимный. Однако в данном случае выбранный домен оказался слишком необычным, что, возможно, снижает эффективность этой маскировки.

Главный вывод аналитиков заключается в том, что ценность данной кампании - не в новизне финального вредоносного ПО, а в тщательно продуманном процессе доставки. Комбинация социальной инженерии, использования доверенных компонентов ОС, внешних сервисов для конфигурации, стеганографии и исполнения в памяти создает цепочку, которая активируется только при строгом соблюдении ожидаемых условий. Это значительно усложняет как автоматический анализ, так и обнаружение стандартными средствами защиты. Эксперты подчеркивают, что в современных условиях защитникам необходимо уделять повышенное внимание не только тому, *что* было исполнено, но и тому, *как* и *почему* вредоносному коду удалось запуститься, фокусируясь на путях заражения и злоупотреблении доверенными отношениями в системе.

Индикаторы компрометации

IPv4

- 212.34.138.4

Domains

- cdn.jsdelivr.net

- gcdnb.pbrd.co

- iili.io

- s6.imgcdn.dev

- sec-t2.fainerkern.ru

- svc-int-api-identity-token-issuer-v2-mn.in.net

SHA256

- 18dad9cb91fb97a817e00fa0cd1cb9ab59f672b8ddab29f72708787f19bf6aa1

- 3df78f628494b9d8d560ee2841fc3b5da6eecf9397f693f4416dab9e573ce38f

- 5339d1169e2187a482fcbc86ea94e9799bb9dbaf264622595ee6e94b54b51778

- 64d723ead9b43a049f9c8e23c8d4ec09ffabeac2d9b079c863c89a4aab7c9a45

- 9c35e9f637365706c00acaa050a4510adfcb47e7052b870c6d07f6d4464ac2d2

- b61fe68f0b1bef12eed8a34769120d77579af9d3c529ac48dfe82a08eefa001b

- bbfc4b48676aa78b5f18b50e733837a94df744da329fe5b1b7ba6920d9e02dc3

- d8db6df5c28db9967206c652d5f48d46b6f863b4c4abb2f234ce8f41aea601cc