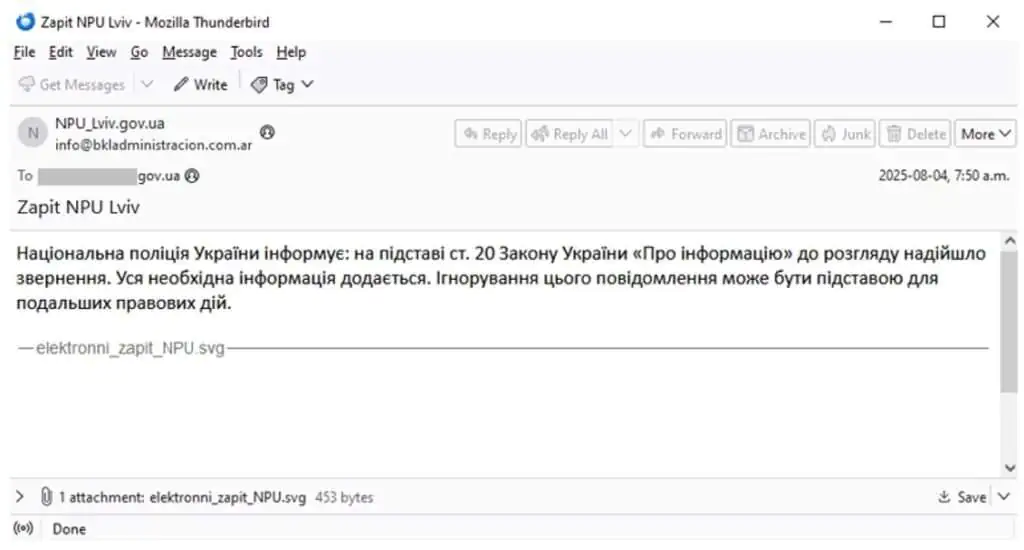

Эксперты FortiGuard Labs обнаружили целенаправленную фишинг-кампанию, в рамках которой злоумышленники выдавали себя за представителей Национальной полиции Украины. Целью атаки стала доставка на компьютеры жертв сложного вредоносного программного обеспечения, включая стилер (вредоносную программу для кражи данных) Amatera Stealer и криптоджекер PureMiner. Особенностью кампании стало использование вредоносных файлов формата SVG (масштабируемая векторная графика), которые служили точкой входа в многоступенчатую цепочку заражения.

Описание

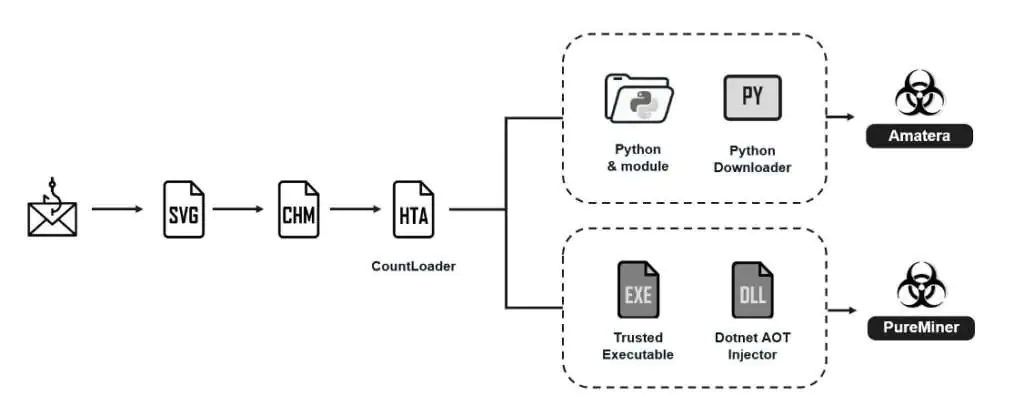

Атака начиналась с рассылки фишинговых писем, содержащих вложение в формате SVG. При открытии файл отображал поддельный интерфейс Adobe Reader с сообщением на украинском языке о загрузке документа, а затем автоматически перенаправлял жертву на страницу загрузки запароленного архива. Пароль для распаковки отображался на этой же странице. Внутри архива находился скомпилированный HTML-файл справки (CHM), который при открытии инициировал выполнение удаленного HTA-файла (HTML Application) - компонента, известного как CountLoader.

CountLoader, написанный на VBScript с применением обфускации (намеренного усложнения кода), играл ключевую роль в атаке. Его основной задачей было установление связи с командным сервером злоумышленников (C2), сбор базовой информации о системе жертвы и получение дальнейших инструкций. Лоадер поддерживал шесть команд, позволяющих загружать и исполнять полезные нагрузки, проводить разведку в доменной сети и удалять следы активности. Именно через него на целевые системы доставлялись финальные вредоносные модули.

В рамках данной кампании использовались два основных архива. Первый, ergosystem.zip, содержал исполняемый файл и набор библиотек DLL. Для маскировки применялась техника DLL sideloading, когда легитимный исполняемый файл используется для загрузки вредоносной библиотеки. Полезная нагрузка, написанная на .NET, была зашифрована и хранилась в секции .rdata. После расшифровки она внедрялась в память легального процесса .NET с помощью техники process hollowing («опустошение процесса»). Финальной нагрузкой оказался PureMiner - скрытный криптомайнер.

PureMiner собирает детальную информацию о системе, уделяя особое внимание характеристикам видеокарты. Используя библиотеки AMD и NVIDIA, майнер проверяет объем доступной памяти и другую информацию, чтобы определить, подходит ли система для майнинга. Для связи с C2-сервером майнер использует шифрование 3DES. В зависимости от полученных команд он может выполнять произвольные полезные нагрузки, удалять следы своего присутствия, следить за запуском инструментов анализа (например, Диспетчера задач) и определять, простаивает ли система.

Второй архив, smtpB.zip, содержал интерпретатор Python, необходимые модули и вредоносный скрипт. Этот скрипт функционировал как загрузчик, который с помощью проекта PythonMemoryModule загружал финальную полезную нагрузку непосредственно в память, не оставляя файлов на диске. Этой нагрузкой оказался стилер Amatera Stealer.

После запуска Amatera Stealer подключается к серверу для получения файла конфигурации, который расшифровывается с помощью алгоритма RC4. Конфигурация управляет процессом сбора данных, который поражает своим размахом. Стилер собирает базовую системную информацию: имя компьютера, пользователя, данные об операционной системе, аппаратном обеспечении, активных процессах и установленном программном обеспечении. Также он делает скриншот экрана и извлекает данные из буфера обмена.

Основная цель Amatera Stealer - кража учетных данных и другой конфиденциальной информации из браузеров и приложений. Он поддерживает целевой сбор данных из широкого спектра Gecko-браузеров, включая Firefox, Thunderbird и другие, извлекая файлы cookies, историю автозаполнения форм и сохраненные логины. Для Chromium-браузеров, таких как Chrome, Edge и Brave, стилер использует сложные методы дешифровки данных, включая инъекцию shellcode (вредоносного кода) в процесс браузера для использования специальных COM-интерфейсов.

Отдельные модули стилера предназначены для кражи данных из популярных приложений: Steam, Telegram, FileZilla, AnyDesk и криптовалютных кошельков, включая MetaMask, Trust Wallet, Exodus и многие другие. Модуль файлового граббера позволяет выборочно похищать документы с расширениями .txt, .pdf, .docx, .xlsx и изображения с рабочего стола пользователя.

Данная кампания наглядно демонстрирует тенденцию к использованию сложных многоэтапных атак, сочетающих социальную инженерию и технически продвинутые методы доставки вредоносных программ. Злоумышленники успешно маскируют начальные этапы атаки под легитимные документы, что усложняет их обнаружение. Сочетание функционала стилера, похищающего критически важные данные, и криптоджекера, тайно использующего вычислительные ресурсы, делает подобные угрозы особенно опасными для организаций. Специалистам по кибербезопасности рекомендуется усилить фильтрацию входящей почты, блокировать выполнение скриптов из ненадежных источников и применять решения для поведенческого анализа, способные обнаруживать аномальную активность, связанную с внедрением кода в память.

Индикаторы компрометации

IPv4

- 109.176.207.110

Domains

- acqua-tecnica.it

- ama0899.shop

- amaprox.click

- azure-expresscontainer1.com

- azure-expresscontainer10.com

- azure-expresscontainer2.com

- azure-expresscontainer3.com

- azure-expresscontainer4.com

- azure-expresscontainer5.com

- azure-expresscontainer6.com

- azure-expresscontainer7.com

- azure-expresscontainer8.com

- azure-expresscontainer9.com

- ms-team-ping1.com

- ms-team-ping10.com

- ms-team-ping2.com

- ms-team-ping3.com

- ms-team-ping4.com

- ms-team-ping5.com

- ms-team-ping6.com

- ms-team-ping7.com

- ms-team-ping8.com

- ms-team-ping9.com

- npulvivgov.cfd

- phuyufact.com

SHA256

- 27c9c4e200815a9f474126afa05d4266bc55aafa9df0681a333267e4bbd101de

- 2bd4df59071409af58d0253202b058a6b1f1206663236dea5163e7c30a055f21

- 61fee7e2012919fafc3b47b37753ff934f7a0ca2a567dca5f15d45ab55ae2211

- 7deb9e6398c92cf01502f32a78c16f55354dcf3d2b062918f6651852742bc7cd

- 7f505f8a947715ae954e5eb93e9e1911843dc2c16462a146e5658e4101cedc0e

- 9cbb497f0878a073504d3699cfbd86a816c7941234729631722d010f6ecd09f5

- 9d2a88f7f4d6925e654ee3edcd334eb9496a279ee0c40f7b14405b35500ebf99

- b8fb772d92a74dcd910ac125ead1c50ce5834b76f58e7f107bb1e16b8c16adbb

- bcce8115784909942d0eb7a84065ae2cd5803dc9c45372a461133f9844340436

- bf9e6bee654831b91e891473123bbd9bc7ff3450471e653c7045f5bd8477d7a1

- c25e4bd9e8d49f3beef37377414028b07986dacce5551f96038b930faf887acc

- c62fe8d6c39142c7d8575bd50e6f2fcd9f92c4f0a1a01411d0f3756a09fd78a7

- d71148d7e64f2a3464488d696ac2312987eb4e8008c9a62956388d39905c865f